1、在公有云搭建openvpn的服务端

2、安装Easy RSA套件

1、用于生成openVPN所需的密钥,服务端和客户端所需的证书和密钥

2、修改配置文件

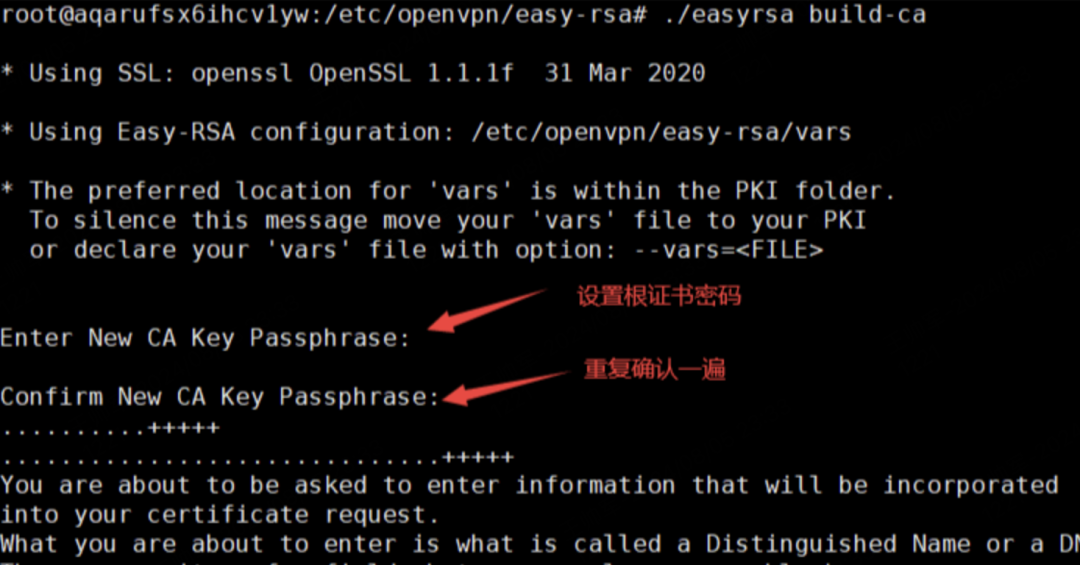

3、使用Easy RSA在服务端生成私钥和证书

4、为OpenVPN服务端生成server证书和私钥

3、OpenVPN服务端配置

1、创建修改服务端配置文件

2、编写用户认证脚本文件

3、创建用户密码

4、移动相关密钥文件启动服务

到这里我们的服务端就搭建好了,使用ifconfig可以看到我们的服务端已经给自己分配了一个10.8.0.1的虚拟IP

4、客户端配置

1、安装openVPn

2、在服务端生成客户端的证书和私钥,每个客户端都要有自己的私钥

3、创建/修改OpenVPN客户端配置文件

4、创建账号密码文件

5、启动客户端

5、在我们自己的电脑直接使用VPN访问内网

分别配置在Windows和Mac上使用下载地址:https://openvpn.net/client/

1、Windows客户端下载:

https://swupdate.openvpn.org/community/releases/OpenVPN-2.6.12-I001-arm64.msi

2、Mac客户端下载

https://swupdate.openvpn.net/downloads/connect/openvpn-connect-3.4.9.4830_signed.dmg

3、以Mac为例

把上面说到的Easy RSA生成的服务器根证书ca.crt、客户端私钥clientpc.key、证书client.crt,和ta.key复制到一个目录下面

然后新建一个client.ovpn文件

新建pass.txt 文件,与客户端的账号密码规则一样,第一行为账户,第二行密码

点击导入配置文件

这样就连上了,观察本地IP,发现为我们也分配了一个虚拟IP

在我们本地就可以随意访问内网网络了

链接:https://www.cnblogs.com/KingArmy/p/18344320

(版权归原作者所有,侵删)

已为社区贡献6条内容

已为社区贡献6条内容

所有评论(0)