从LeakCanary看内存快照解析

在从LeakCanary看内存快照生成一节中,我们已经了解了hprof的生成,并且将生成的hprof文件通过Android Studio进行解析,确实发现了内存泄漏对象MainActivity,但是在实际开发中,要求开发者自己去手动pull hprof文件进行解析,相对而言,操作是比较麻烦的,我们期望能通过代码分析出内存泄漏对象的引用链以提示开发者。在LeakCanary早起是通过库进行hprof

在从LeakCanary看内存快照生成一节中,我们已经了解了hprof的生成,并且将生成的hprof文件通过Android Studio进行解析,确实发现了内存泄漏对象MainActivity,但是在实际开发中,要求开发者自己去手动pull hprof文件进行解析,相对而言,操作是比较麻烦的,我们期望能通过代码分析出内存泄漏对象的引用链以提示开发者。

在LeakCanary早起是通过HaHa库进行hprof文件解析的,随后在LeakCanary2.0之后迁移到Shark,使用Shark进行hprof文件的解析,接下来我们看下Shark在LeakCanary中的实现。

Shark的组成

在LeakCanary中Shark主要由shark,shark-android,shark-graph,shark-hprof,shark-log五个模块组成,如下图所示:

其中各个模块作用如下:

- shark-hprof:主要用于读写hprof文件中的Record数据

- shark-graph:主要用于生成堆对象的关系图

- shark:主要用于生成hprof文件的解析报告

- shark-android:生成Android平台定制的堆对象分析类

- shark-log:日志打印的包装工具模块

hprof文件的生成

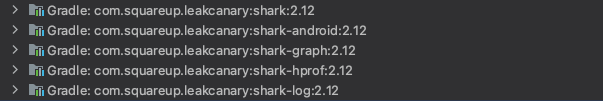

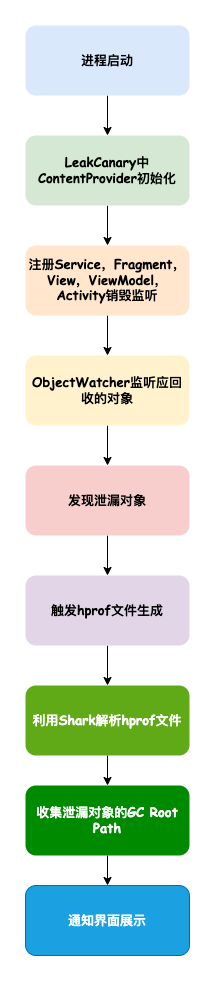

LeakCanary中hprof文件的生成流程如上图,总体经历DumpingHeap。dumpHeap和HeapDump三个阶段,在HeadDump后hprof文件生成完成,调用AndroidDebugHeapAnalyzer解析hprof文件。

hprof文件解析

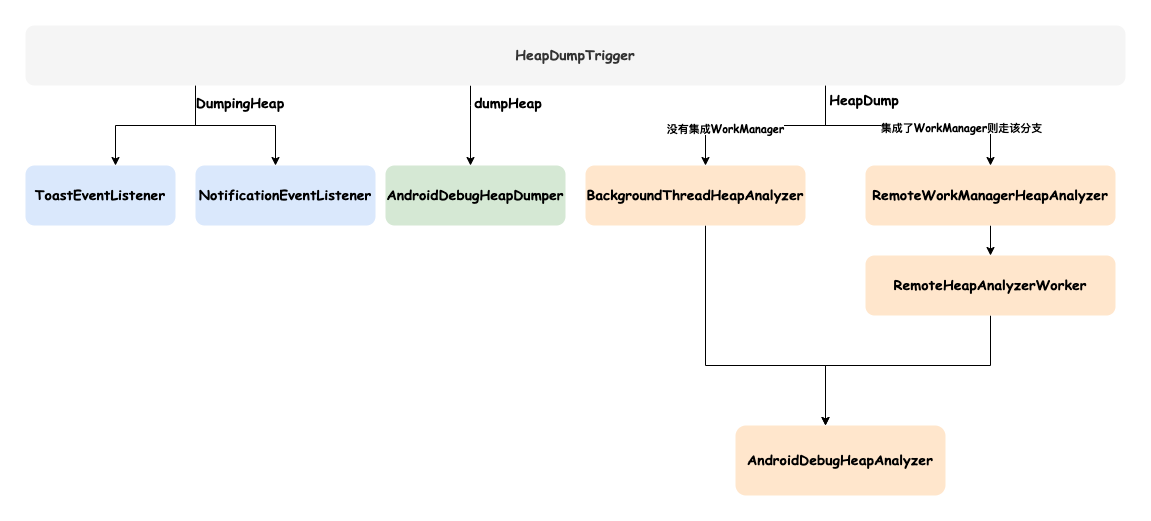

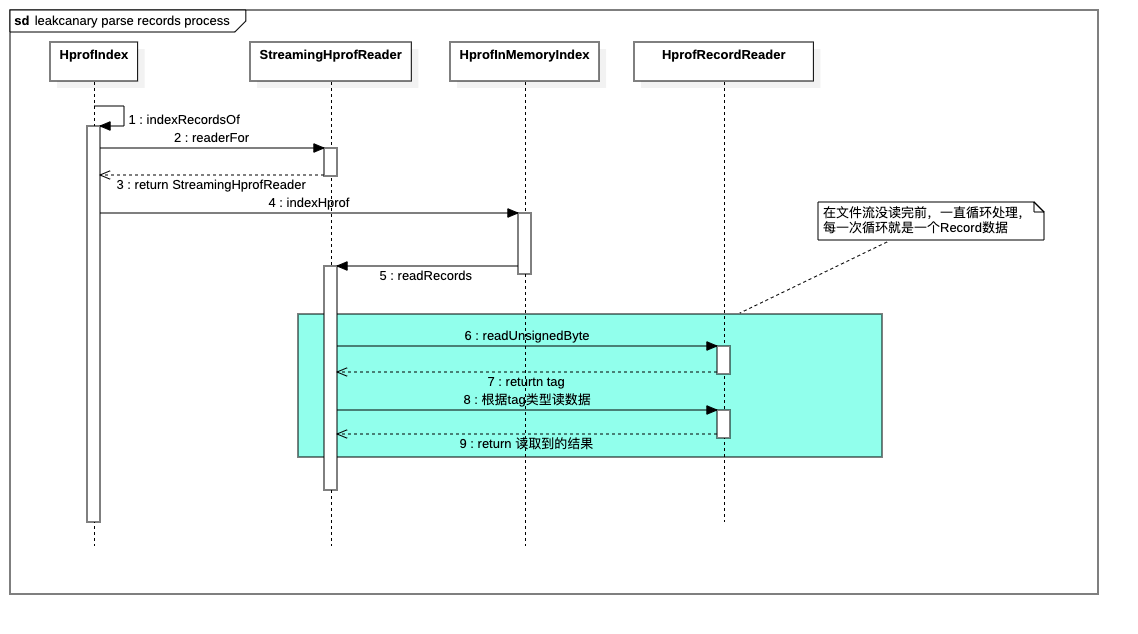

hprof文件解析流程如下图所示:

解析文件头

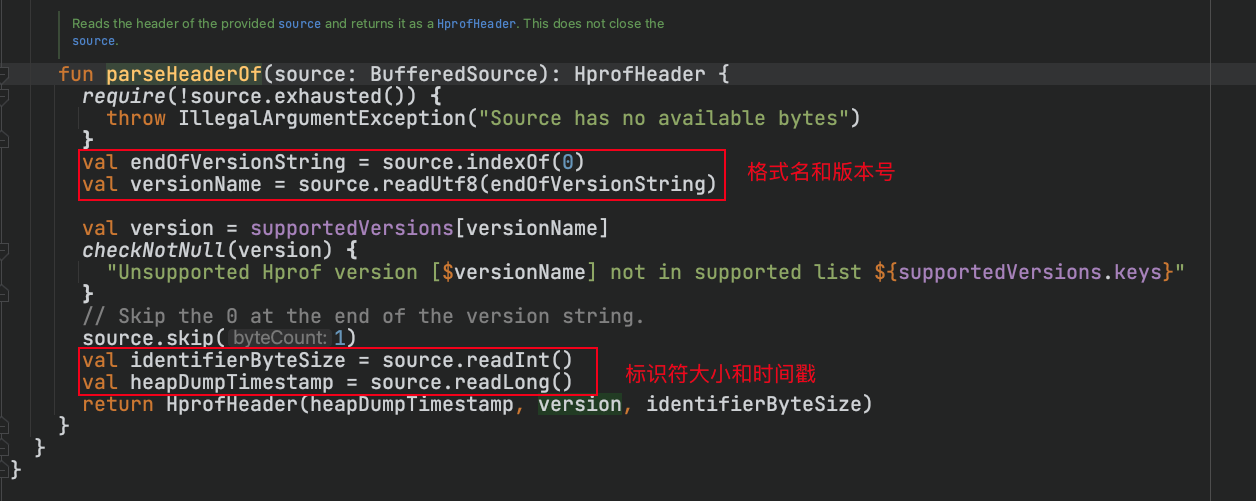

从上面图片可以看到解析文件头部分实现在HprofHeader类中,代码实现如下:

解析Records数据区

感兴趣的同学可以参考看下源码,需要注意的是在这里readRecords前后调用了两次,第一遍收集class,instance,object array和primitive array的数量,第二遍才开始读取相关的结构信息。

查找泄漏对象

从前面知道我们的疑似泄漏对象都保存在KeyedWeakReference中,那么就可以通过全限定类名查找到所有的KeyedWeakReference对象,该对象中的referent成员就是泄漏对象id,最终通过这种形式就可以收集到所有的泄漏对象。

结合内存泄漏一文可知,泄漏对象作为图的叶子结点,在逐步递归向上查找,查找到GC Root后,也就建立了泄漏对象的GC Root Path,随后将所有泄漏对象的GC Root Path去重,即可展示了。

LeakCanary整体流程

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)