安卓逆向入门级学习————自用

APK的签名 ,是apk正版盗版唯一标识。配置清单文件,标识这款软件有多少个界面,服务。APK代码文件,java代码转换而来。资源文件,也叫字符文件,(汉化)修改文件。资源文件,图标,图片等。资源文件,额外资源。反编译后对照一下发现1.没有了,因为apk已经被破坏了,反编译后签名就没有用了,被删除了。2.反编译后放进文件中的文件夹中。

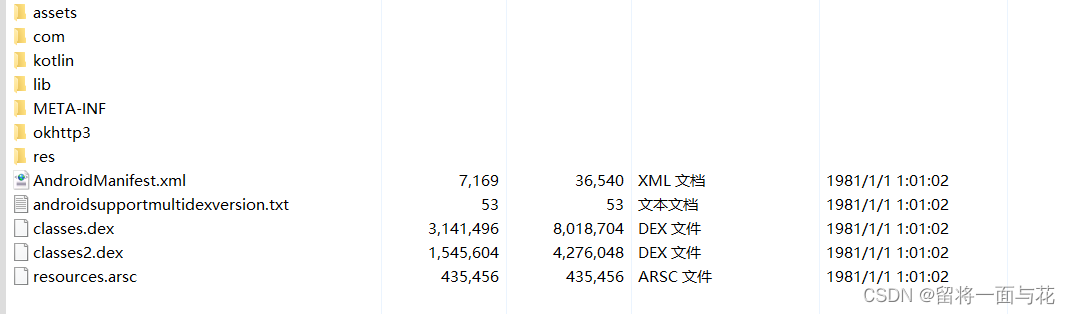

一.了解APK结构

META-INF:APK的签名 ,是apk正版盗版唯一标识 。

AndroidManifest.xml:配置清单文件,标识这款软件有多少个界面,服务。

classses.dex:APK代码文件,java代码转换而来。

resources.arsc:资源文件,也叫字符文件,(汉化)修改文件。

res:资源文件,图标,图片等。

assets:资源文件,额外资源。

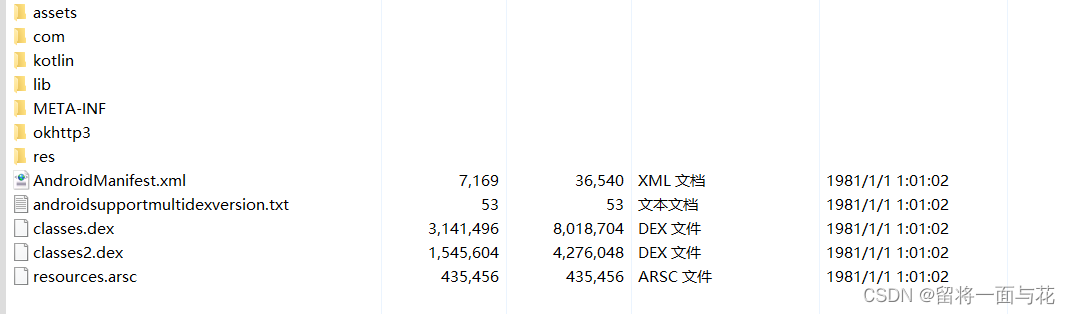

反编译后

对照一下发现

1.META-INF没有了,因为apk已经被破坏了,反编译后签名就没有用了,被删除了。

2.resources.arsc反编译后放进res文件中的values文件夹中

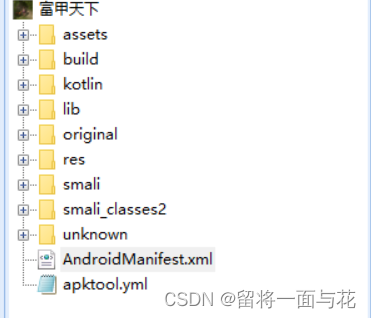

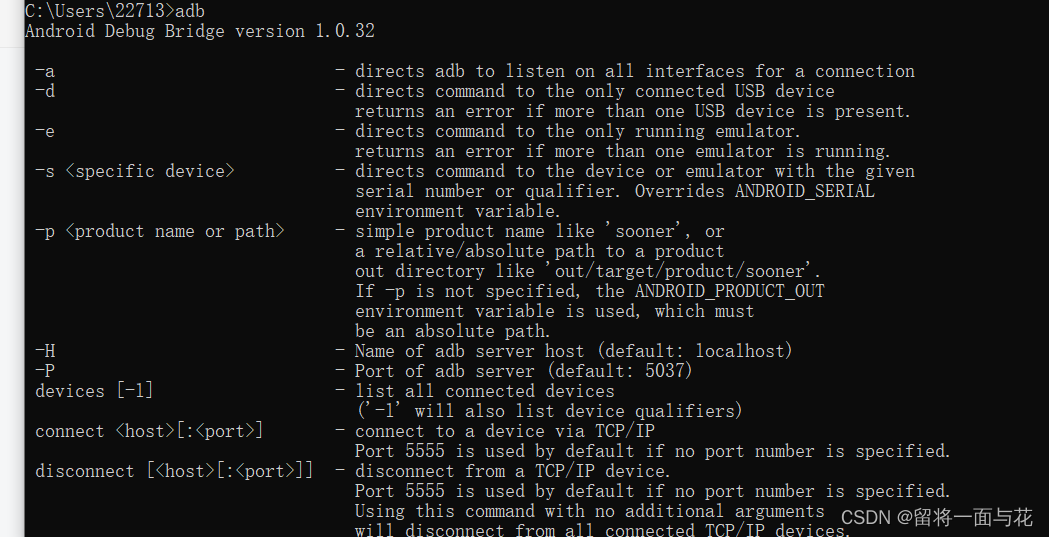

2.adb连接电脑

(配置AndroidKiller可以去看Android Killer的安装和配置 -安卓逆向的必备神器_奈玖9的博客-CSDN博客_androidkiller,这里只描述我不懂的知识。)

需要AndroidKiller和手机模拟器(我用的是MUMU模拟器)。

1.这里是AndroidKiller和手机模拟器的连接。

2.将adb加入到系统环境里面

找到AndroidKiller里的adb.exe的位置,将其写入环境变量系统变量的Path里面,最后如果能执行adb命令就可以了。

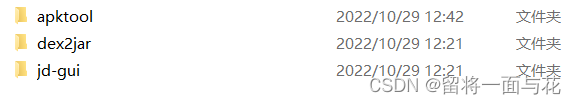

注意如果出现AndroidKiller无法编译,在排除加壳的情况下,将下列文件更新成最新版再尝试。

三.Smali语法语法

先简单用自己的话介绍一下什么smali语法,怎么来的。

1.smali语言是Davlik的寄存器语言,语法上和汇编语言相似,Dalvik VM与JVM的最大的区别之一就是Dalvik VM是基于寄存器的。基于寄存器的意思是,在smali里的所有操作都必须经过寄存器来进行。

Smali实质上就是Java字节码,一句Java代码会对应多句Smali代码

而很多安卓软件由java语言来写的,Java语言经过编写打包在apk中的(.dex)中,这个.dex反编译后就得到由smali语法编写程序。通过分析反编译后的smali代码,就可以去修改以得到逆向的目的。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)