android-759b1c是什么,[原创]hooker + jadx 动静结合内存漫游窥视某社交软件视频号功能的数据...

学习背景1. jadx只能静态分析,如果我们想动态窥视某一对象内的属性值通常用smali动态分析。不论是JEB还是Android Studio动态smali分析,你都是要先到关键代码下断点,然后观察对象的值。操作太繁琐,对新手不友好。2. 某信不走http(s),你还抓个什么包阿。只能先从数据层反向突围。准备工具1. jadx-guihttps://github.com/skylot/jadx2.

学习背景

1. jadx只能静态分析,如果我们想动态窥视某一对象内的属性值通常用smali动态分析。不论是JEB还是Android Studio动态smali分析,你都是要先到关键代码下断点,然后观察对象的值。操作太繁琐,对新手不友好。

2. 某信不走http(s),你还抓个什么包阿。只能先从数据层反向突围。

准备工具

1. jadx-gui

https://github.com/skylot/jadx

2. hooker

https://github.com/CreditTone/hooker

hooker环境部署可参照如下

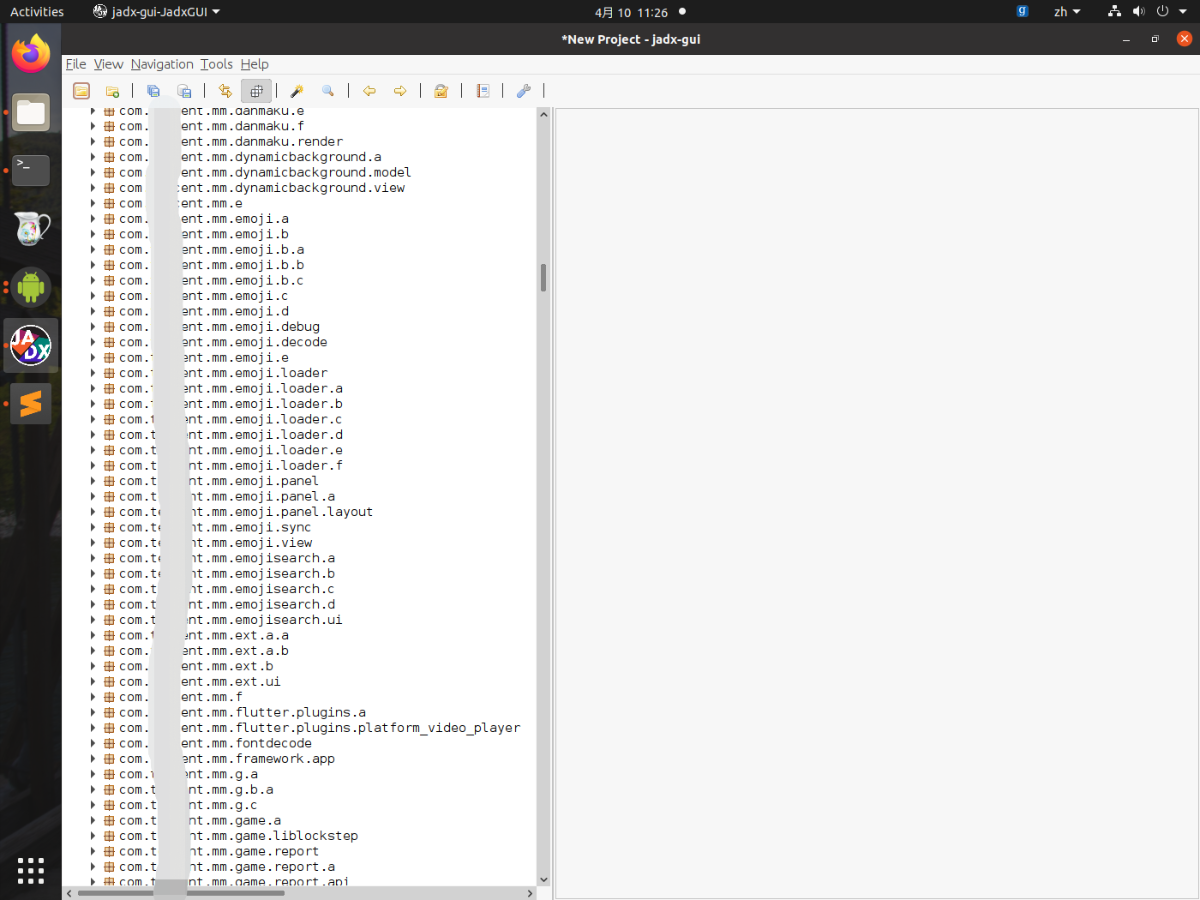

jadx-gui先打开某信

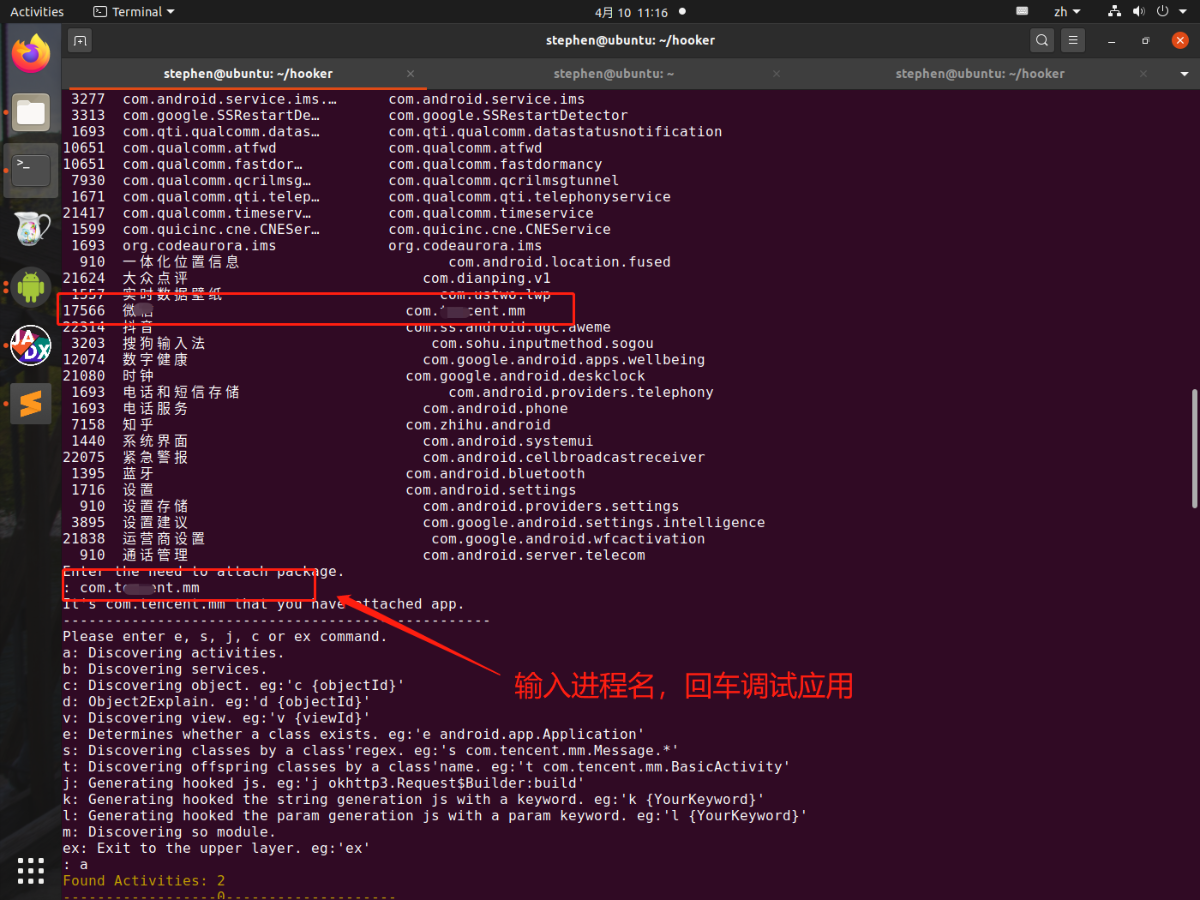

hooker附加调试某信

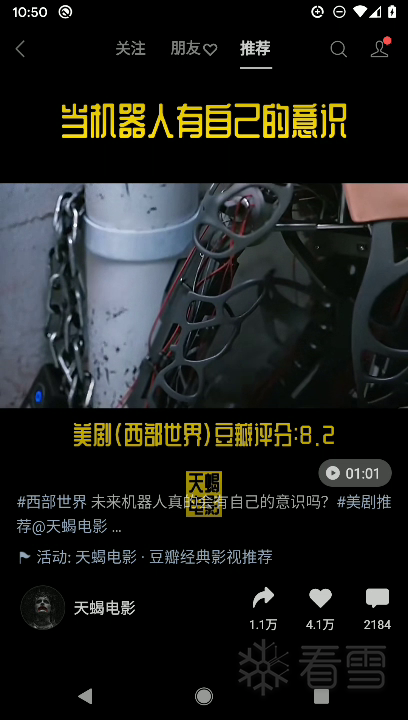

我们先打开某信的视频号

获取Activity栈信息

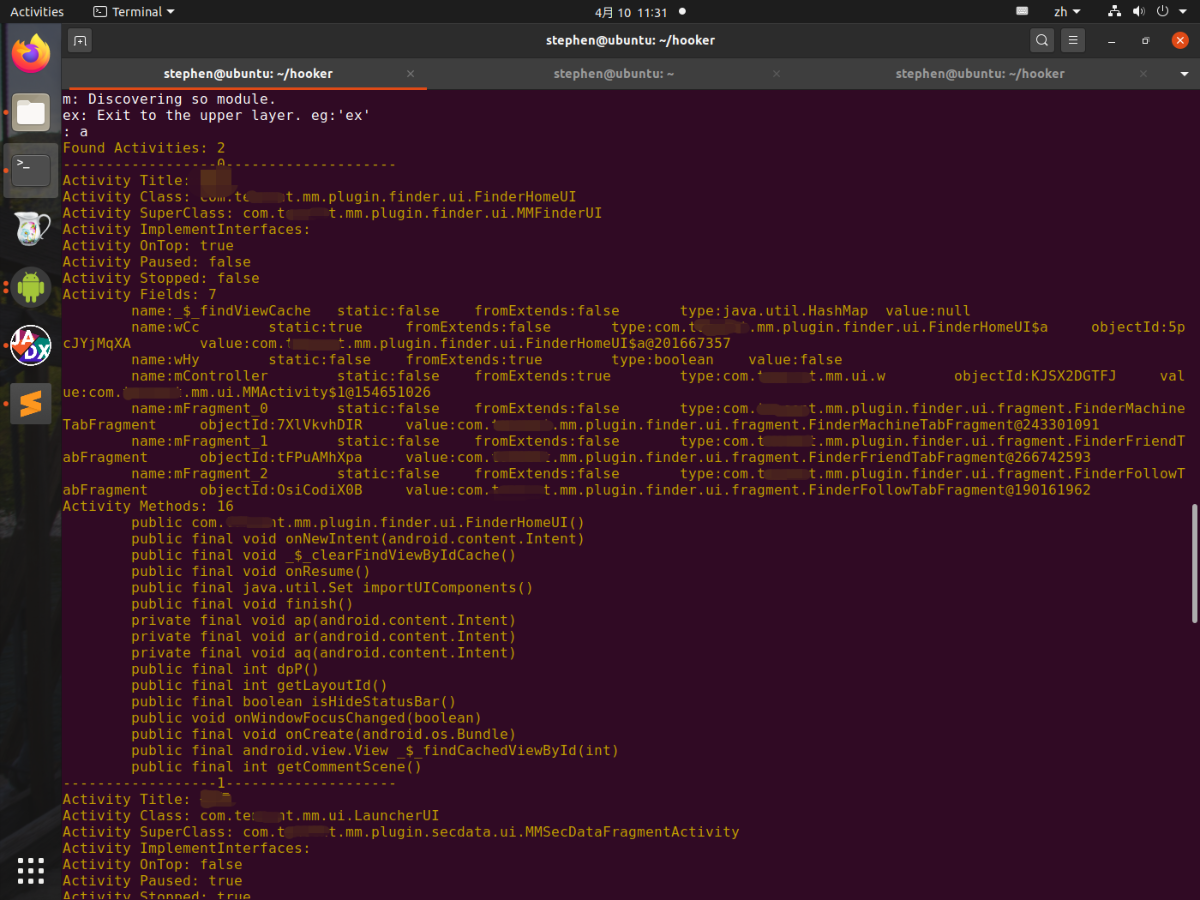

此时我们的Activity栈中,视频号的Activity一定位于栈顶。那么好,我们在hooker输入a命令获取Activity栈信息。

我们发现两个Activity

1、com.xxxxxx.mm.plugin.finder.ui.FinderHomeUI

这是栈顶的Activity,也就是我们的视频号主页

2、com.xxxxxx.mm.ui.LauncherUI

这是栈底的Activity,也就是我们平时看的应用主页

jadx找到com.xxxxxx.mm.plugin.finder.ui.FinderHomeUI类进去

过程,待会儿再更新......

最后数据是这样的

视频地址直接下载:http://wxapp.tc.qq.com/251/20302/stodownload?encfilekey=RBfjicXSHKCOONJnTbRmmlD8cOQPXE48ibDUWLDYlEKgudgMuPQpC74HqyKxQnnP3rRZibUu3eYlcSNqwibjD5iaDKnZcwsUZjRgWTNRpu5VykIf8KBlGNWWDpJmE7KibLAPJE0aicHP7OtGDtXEPpknxpIFicktAKdibY8Mj&token=ic1n0xDG6awicOhRgtEwJ4avFF7kibYv5eG3Lqp1xIdicA9n5GB4pIicdofe7q4S6PyFSzkeujAbuv6I&idx=1&bizid=1023&dotrans=902&hy=SH&m=ccec471c6332608a1fa2a29aff050f89

最后于 2021-4-10 17:07

被爬虫不看学历编辑

,原因:

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)