OSPF的配置

一.设备的配置1.建立拓扑图如下所示并初始化设备2.配置IP地址AR1[AR1]int g0/0/1[AR1-GigabitEthernet0/0/1]ip address 10.0.12.1 24[AR1]int g0/0/0[AR1-GigabitEthernet0/0/0]ip address 10.0.13.1 24[AR1]interface LoopBack 0[AR1-LoopBac

与之前学习的RIP不同,OSPF是一个链路状态型路由协议,它通过周期性发送hello消息来建立和维护OSPF邻居关系,链路状态信息中包含了各个直连链路的网络掩码,网络类型,开销值及邻居设备,序列号和过期信息。建立邻居后,路由器会把自己对于启动这个路由协议的接口链路的了解,发送给自己所有的邻居。路由器是通过Hello消息在连接的网络中寻找能够交换链路状态信息的邻居,并且能记录路由器各个接口所连接的OSPF邻居设备,记录路由器与该邻居设备之间的邻居状态等信息。

路由器会通过相互交换链路状态通告消息,最终实现链路状态数据库(LSDB)的同步;域内所有路由器都有相同的LSDB,LSDB中包含其他路由器的通告的链路状态信息。

华为路由器设备给OSPF路由设定的默认路由优先级是10。OSPF的类型字段取值1,即为Hello消息;类型字段取值2,即为数据库描述消息;类型字段取值3,即为链路请求消息;类型字段取值4,即为链路状态更新消息;类型字段取值5,链路状态确认消息。

OSPF建立邻居的必要条件:①接口掩码相匹配;②Hello时间间隔相匹配;③路由器失效时间间隔相匹配;④认证类型和认证密钥相匹配。

其中,在OSPF,DR和BDR是很重要的一环,DR路由器接口会与所有邻居建立可以相互共享的链路状态信息的完全邻接关系;BDR在此之上,还能对DR起到备份的作用;其余设备则没有这些功能。

概念听起可能会很模糊,大家可以看看下列实际例子来体会。

一.设备的配置

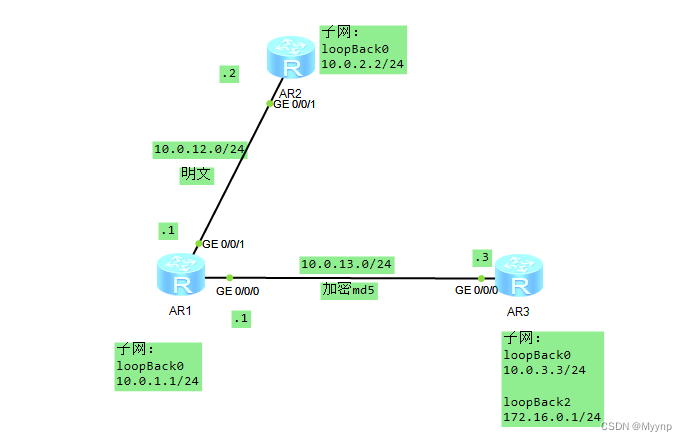

1.建立拓扑图如下所示并初始化设备

2.配置IP地址

AR1

[AR1]int g0/0/1

[AR1-GigabitEthernet0/0/1]ip address 10.0.12.1 24

[AR1]int g0/0/0

[AR1-GigabitEthernet0/0/0]ip address 10.0.13.1 24

[AR1]interface LoopBack 0

[AR1-LoopBack0]ip address 10.0.1.1 24

AR2

[AR2]int g0/0/1

[AR2-GigabitEthernet0/0/1]ip address 10.0.12.2 24

[AR2]interface LoopBack 0

[AR2-LoopBack0]ip address 10.0.2.2 24

AR3

[AR3]int g0/0/0

[AR3-GigabitEthernet0/0/0]ip address 10.0.13.3 24

[AR3]interface LoopBack 0

[AR3-LoopBack0]ip address 10.0.3.3 24

[AR3]interface LoopBack 2

[AR3-LoopBack2]ip address 172.16.0.1 24

3.配置OSPF,实现网络连通

(1)配置AR1

将R1的Router ID配置为10.0.1.1,开启OSPF进程1(缺省进程),并将网段10.0.1.0/24、10.0.12.0/24和10.0.13.0/24 发布到OSPF区域0。

[AR1]ospf 1 router-id 10.0.1.1

[AR1-ospf-1]area 0

[AR1-ospf-1-area-0.0.0.0]network 10.0.1.0 0.0.0.255

[AR1-ospf-1-area-0.0.0.0]network 10.0.13.0 0.0.0.255

[AR1-ospf-1-area-0.0.0.0]network 10.0.12.0 0.0.0.255

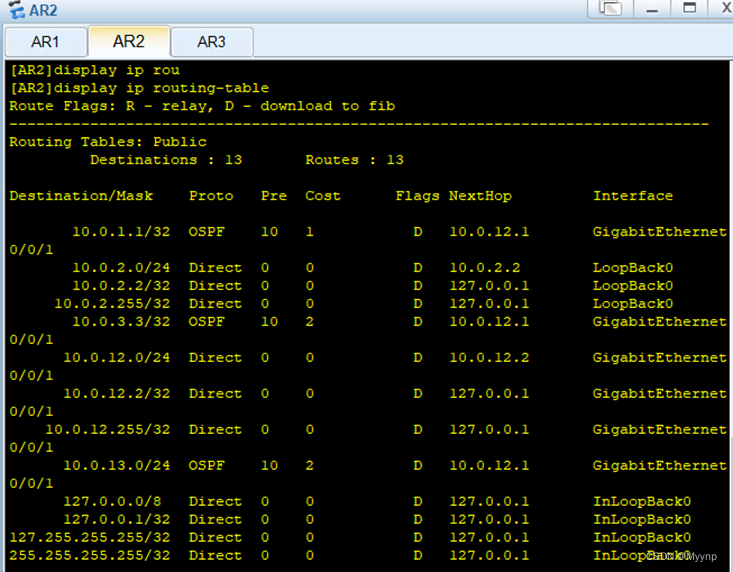

(2)配置AR2

[AR2]ospf 1 router-id 10.0.2.2

[AR2-ospf-1]area 0

[AR2-ospf-1-area-0.0.0.0]network 10.0.2.0 0.0.0.255

[AR2-ospf-1-area-0.0.0.0]network 10.0.12.0 0.0.0.255

将R2的Router ID配置为10.0.2.2.,并将网段10.0.12.0/24和10.0.2.0/24发布到OSPF区域0。

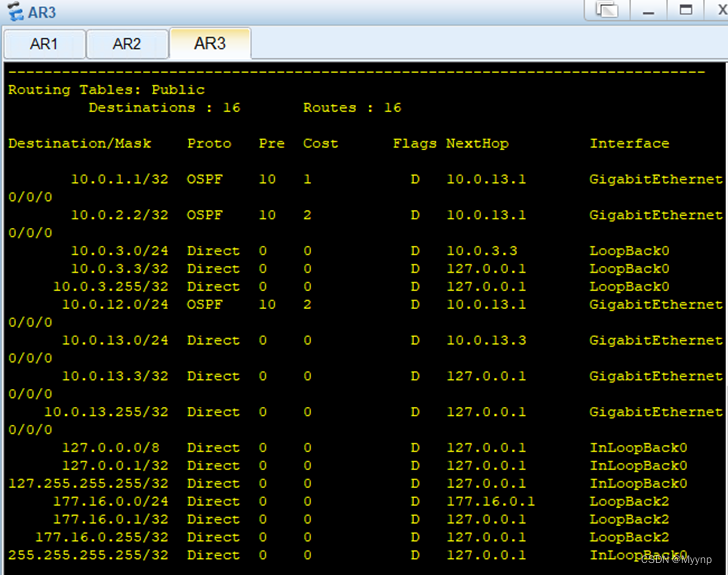

(3)配置AR3

将R3的Router ID配置为10.0.3.3.,并将网段10.0.3.0/24和10.0.13.0/24发布到OSPF区域0。

[AR3]ospf 1 router-id 10.0.3.3

[AR3-ospf-1]area 0

[AR3-ospf-1-area-0.0.0.0]network 10.0.3.0 0.0.0.255

[AR3-ospf-1-area-0.0.0.0]network 10.0.13.0 0.0.0.255

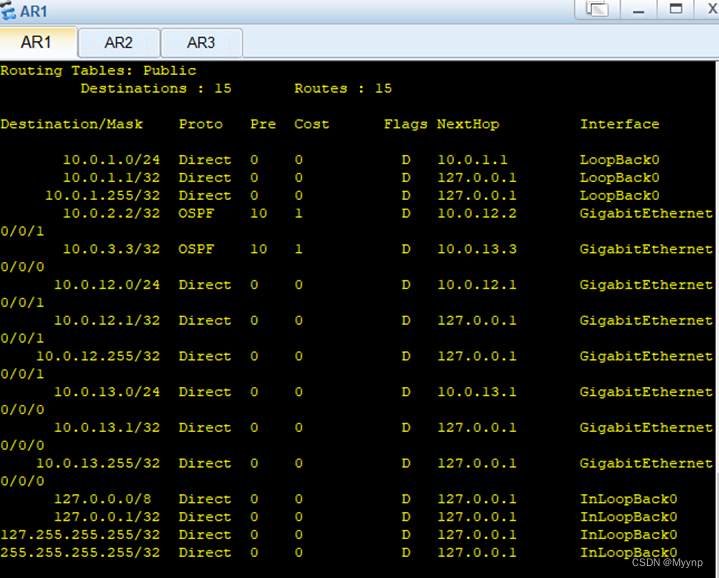

(4)查看路由表

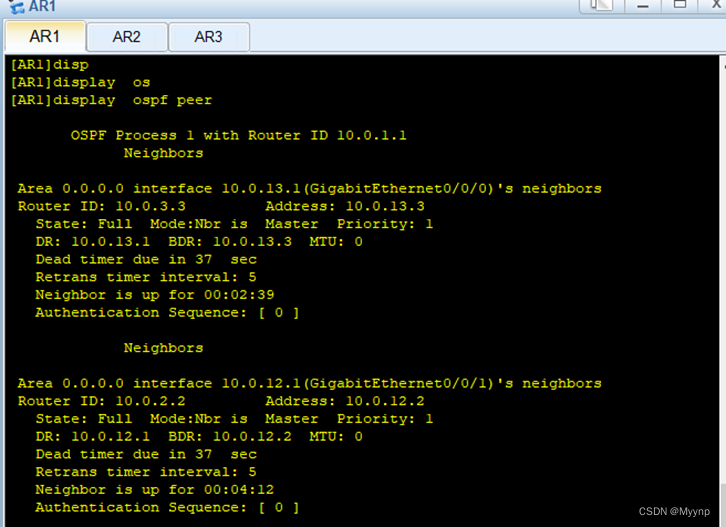

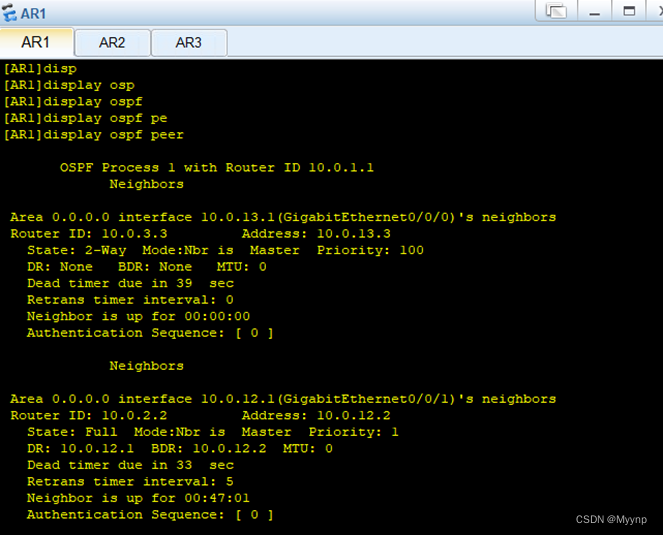

(5)查看AR1的OSPF邻居状态

[AR1]display ospf peer

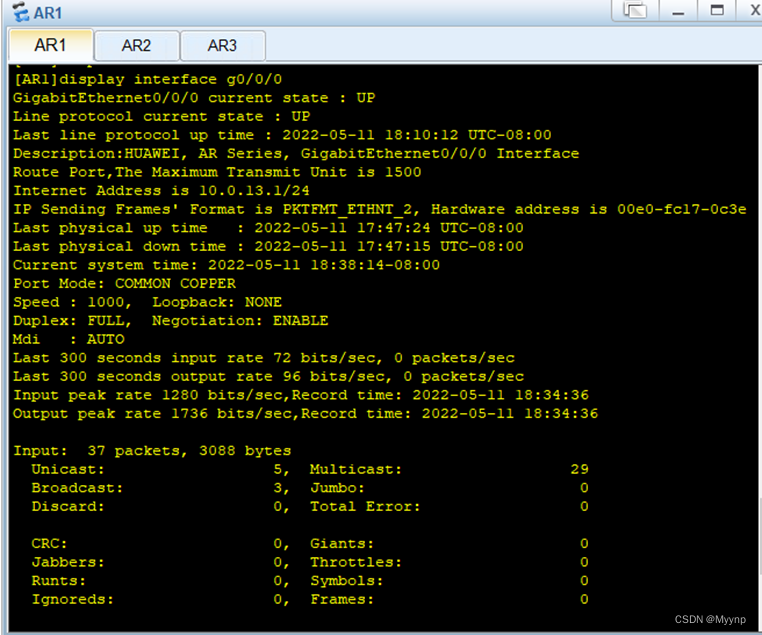

(6)查看OSPF默认时间

在R1上:应用[AR1]display ospf interface GigabitEthernet 0/0/0命令,查看 OSPF默认的hello时间和失效时间。

(7)查看DR/BDR角色

举例:不同查看方法

[AR1]display ospf peer

[AR1]display ospf peer 10.0.1.1

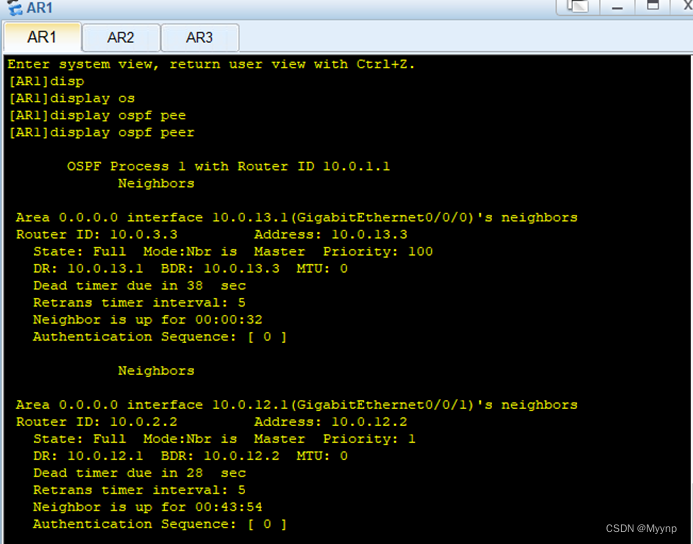

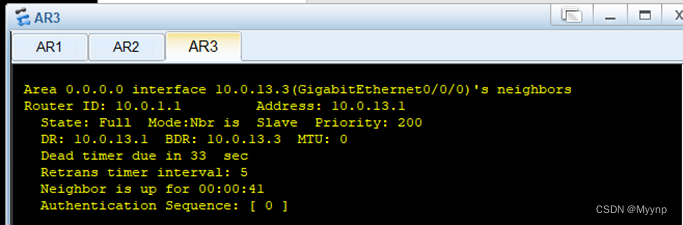

(8)执行ospf dr-priority命令,修改R1和R3的DR优先级

[AR1]interface GigabitEthernet 0/0/0

[AR1-GigabitEthernet0/0/0]ospf dr-priority 200

[AR3]interface GigabitEthernet 0/0/0

[AR3-GigabitEthernet0/0/0]ospf dr-priority 100

若此时查看,DR/BDR是没有变化的,因为在默认情况下,DR/BDR的选举采用的是非抢占模式。路由器优先级修改后, 不会自动重新选举DR。如果新添加一个AR更适合做DR,此时也只能做成DR-Other。因此,需要重置R1和R3间的OSPF邻居关系。(注意是一个网段一个DR/BDR。)

可以先关闭然后再打开R1和R3上的Gigabit Ethernet 0/0/0接口。

[AR1-GigabitEthernet0/0/0]shutdown

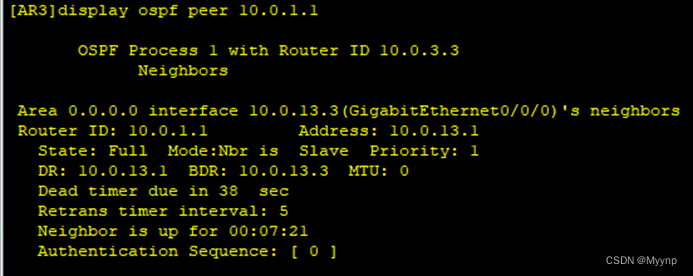

(9)再次查看R1和R3的DR/BDR角色

此时DR和BDR出现了一些变化。

二.接口加密认证

1.明文

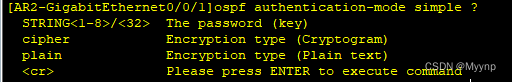

(1)明文配置

[AR2]int g0/0/1

[AR2-GigabitEthernet0/0/1]ospf

[AR2-GigabitEthernet0/0/1]ospf authentication-mode

[AR2-GigabitEthernet0/0/1]ospf authentication-mode simple

[AR2-GigabitEthernet0/0/1]ospf authentication-mode simple plain huawei //密码设为huawei

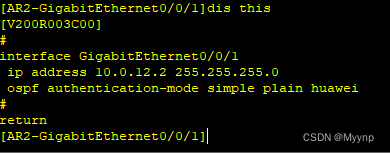

这里的simple代表明文认证,plain代表本地以明文存储,cipher代表本地以密文存储。后面会和大家一起看看区别。

这里采用的是在本地以明文(cipher)存储,所以当我们查看时,可以清楚地看到我们设置的密码。

(2)在AR1上与AR2相连的端口进行以上相同的配置

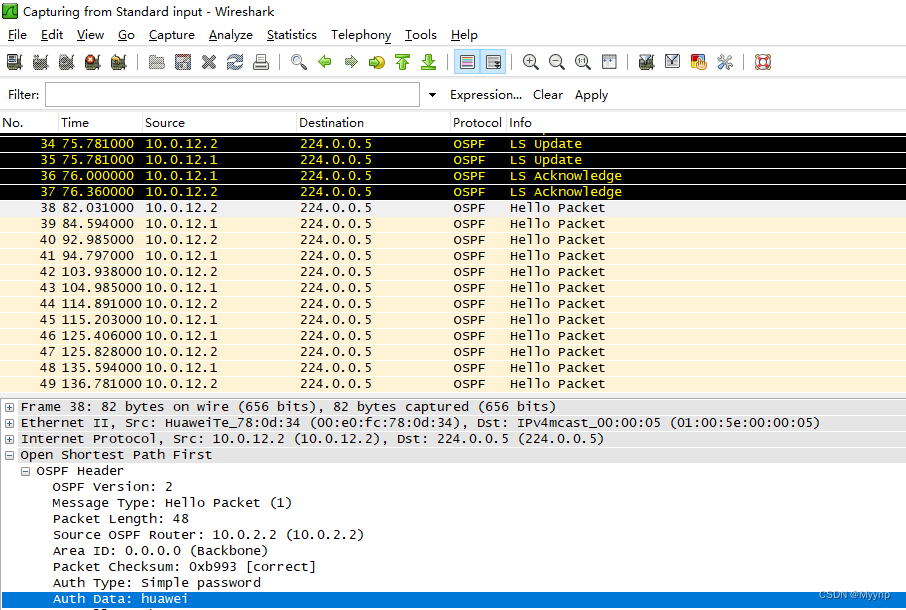

(3)抓包验证

在设置完以后,对AR1和AR2进行抓包,如果像看一下完整的运行流程,可以在抓包运行以后,先把链路shutdown一下,然后再undo shutdown,这样就能看到完整的OSPF了。因为是明文就,所以这里可以清楚地看到,密码就是huawei。

2.md5加密

(1)加密配置

AR1

[AR1]int g0/0/1

[AR1-GigabitEthernet0/0/0]ospf authentication-mode md5 1 cipher huawei

AR2

[AR3]int g0/0/1

[AR3-GigabitEthernet0/0/1]ospf authentication-mode md5 1 cipher huawei

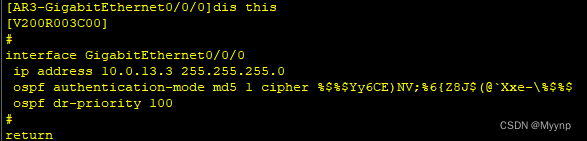

此时采用的是密文,且在本地也是以密文的方式存储。此时,我们就能看到,当我们查看时,就与上面的明文存储不一样了,显示的是一堆乱码。

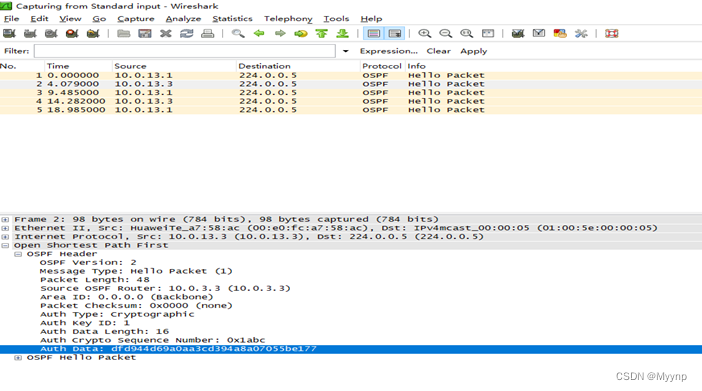

(2)抓包验证

此时也能清楚地看到,抓包到的密码也是一堆乱码。

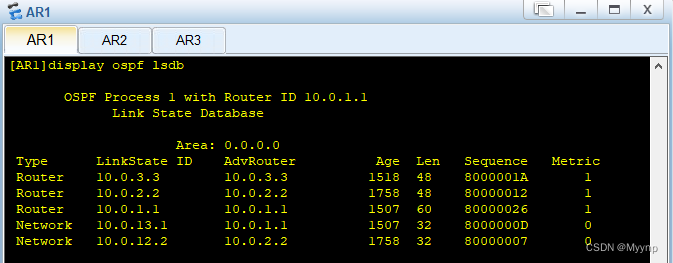

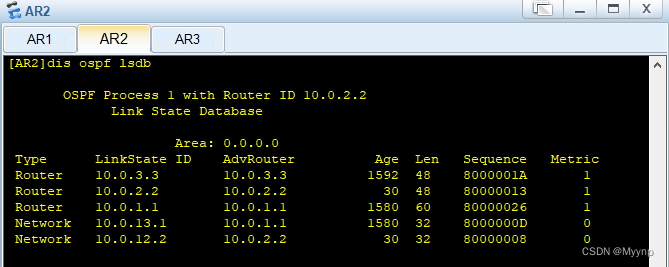

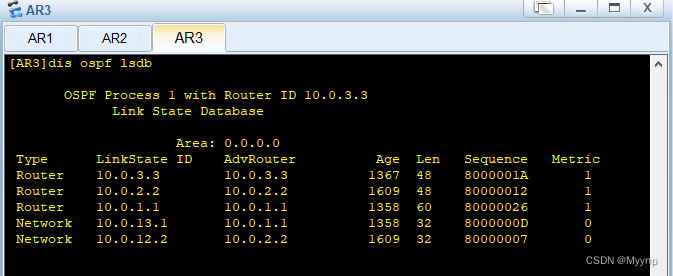

三.对lsdb的查看

我们在最后可以通过对Isdb查看我们的配置情况,

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)