基于华为eNSP的企业网络规划

假设某大型公司总部在北京、在重庆设置分部,总部和分部均有研发部、市场部、财务部等部门,现在要求进行网络规划与设计,实现分部和总部能够进行网络连通。同时考虑为了数据安全是否应用VPN,DNS等技术。......

阅读须知

本篇博客是在我的通信网综合实践课程设计完成后记录所写,其中有些配置可能并不是项目最终结果,如有问题,请评论区大胆发言,积极交流。

另外,本篇博客适合eNSP已经入门的读者阅读。

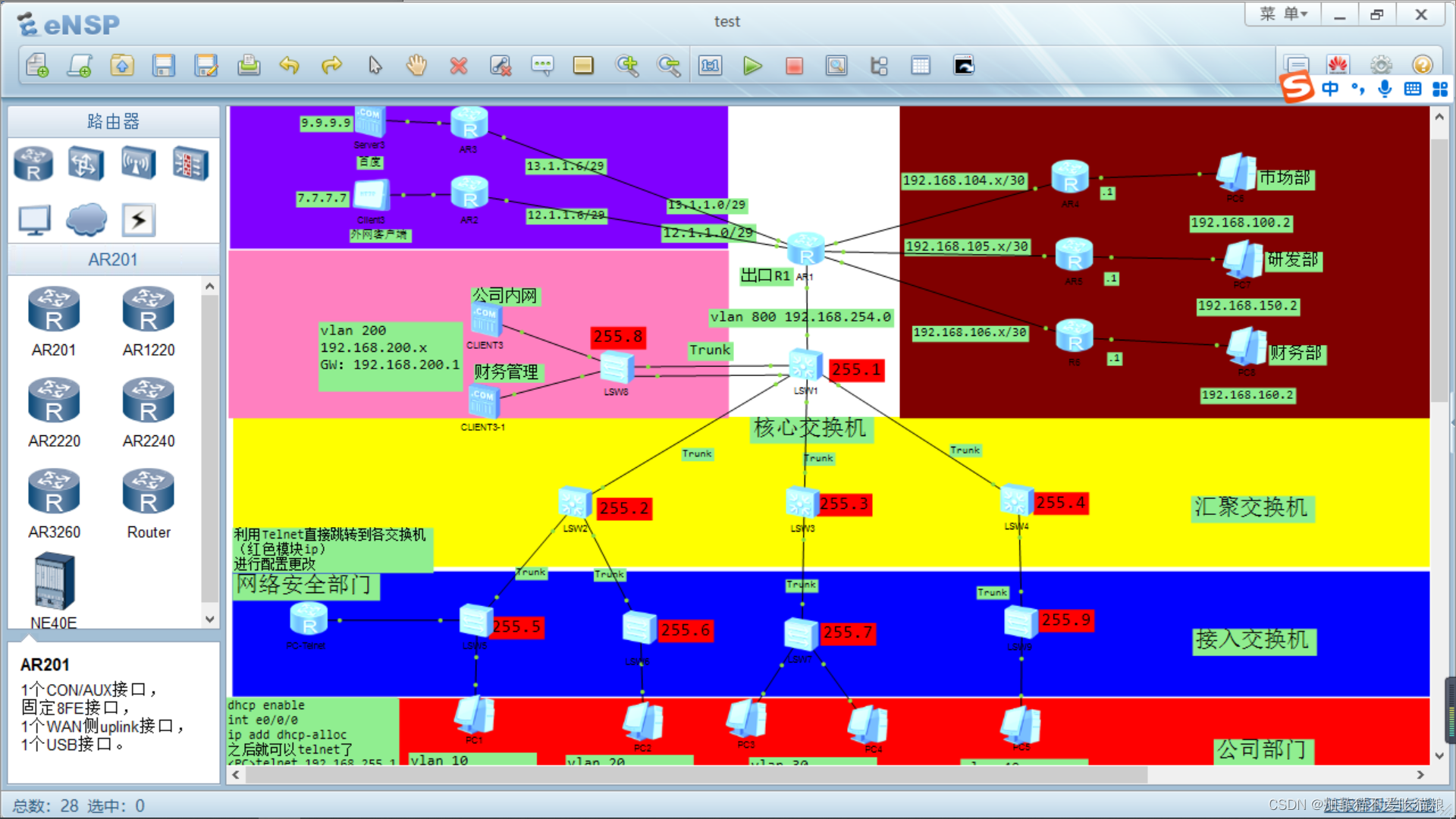

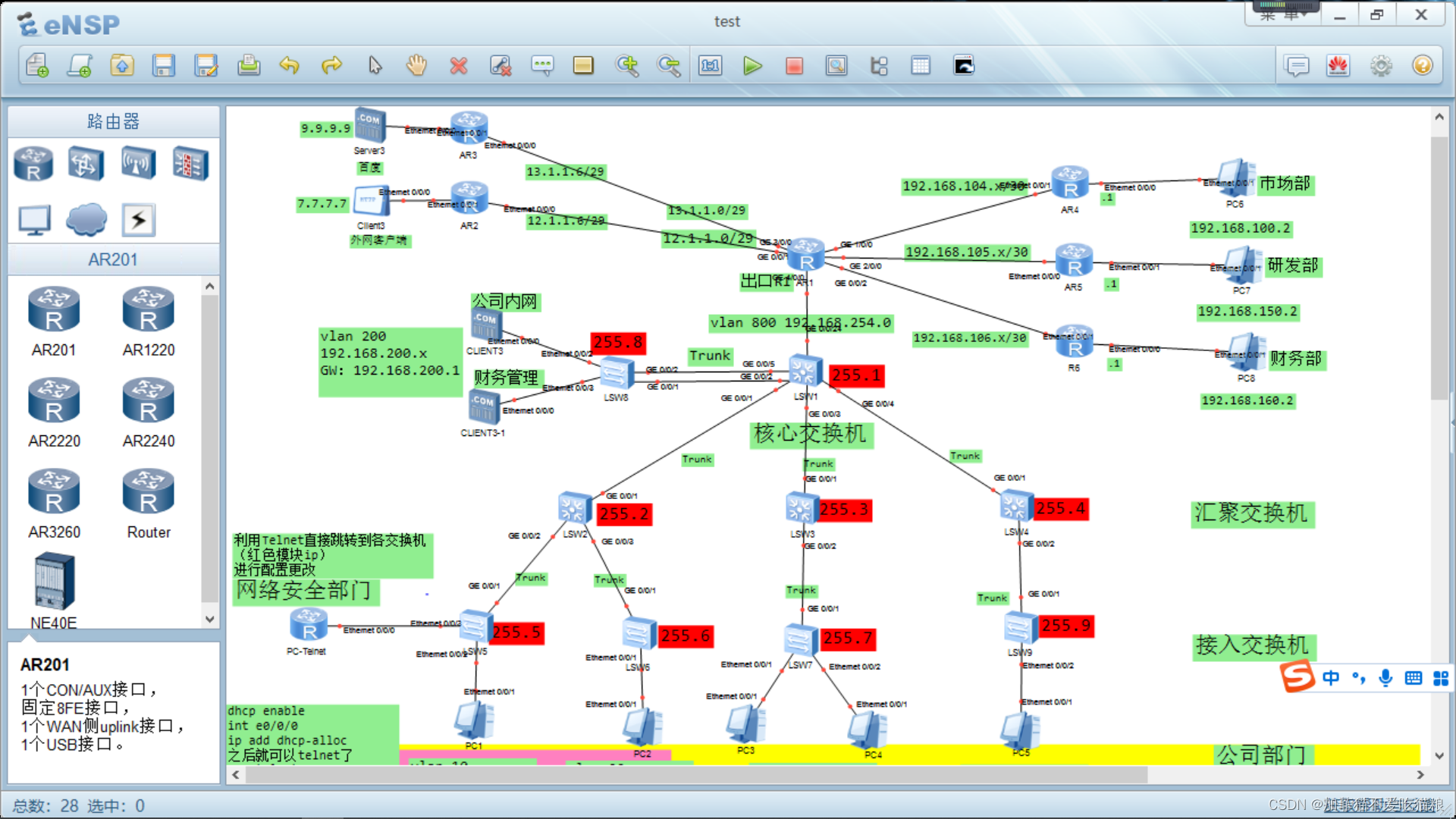

总体拓扑

由于电脑是轻薄本,设计又比较复杂,这里显示不完全请见谅。

一、项目概述

1.1 项目总体描述

假设某大型公司总部在北京、在重庆设置分部,总部和分部均有研发部、市场部、财务部等部门,现在要求进行网络规划与设计,实现分部和总部能够进行网络连通。同时考虑为了数据安全是否应用VPN,DNS等技术。

1.2 项目总体功能要求

公司总部和分部之间的部门能够相互访问,公司内部有自己的服务器供各部门访问,同时配备专门的财务服务器单独供财务部门使用。公司各部门通过运营商联系外网服务器进行上网,分部可以采用单臂路由进行简单设计,外网用户可以通过内网服务器的端口映射从而访问公司服务器,但是不能访问公司各部门。

二、技术可行性分析及网络设计原则

2.1 技术可行性分析

项目使用到的关键技术有DHCP、DNS、OSPF、NAT、VLAN、Telnet、ACL等,下面结合企业实际对它们的功能进行简单介绍。

DHCP:DHCP(动态主机配置协议)是一个局域网的网络协议。指的是由服务器控制一段IP地址范围,客户机登录服务器时就可以自动获得服务器分配的IP地址和子网掩码。总公司内部用户人员较多,并不是所有的企业员工对ip地址配置和网关配置等比较了解,为了减少网络管理员和企业用户的工作量,一般企业内部都是通过DHCP动态分配ip地址的方式为公司员工自动分配ip。DHCP服务器可以配置三层交换机和路由器等网络设备上,也可以使用专门的DHCP server进行配置,本项目是直接按照前者配置,减少设备费用支出。

DNS: 域名系统(英文:Domain Name System,缩写:DNS)作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。DNS使用UDP端口53。当前,对于每一级域名长度的限制是63个字符,域名总长度则不能超过253个字符。企业应用DNS进行域名解析可以使公司各部门客户端可以直接使用外网网址进行上网而不用输入复杂的ip进行访问。

OSPF:OSPF简单地说就是两个相邻的路由器通过发报文的形式成为邻居关系,邻居再相互发送链路状态信息形成邻接关系,之后各自根据最短路径算法算出路由,放在OSPF路由表,OSPF路由与其他路由比较后优的加入全局路由表。作为一种链路状态的路由协议,企业应用OSPF与运营商相结合可以将链路状态组播数据LSA(Link State Advertisement)传送给在某一区域内的所有路由器从而完成总部和分部之间的通信。

NAT:当在专用网内部的一些主机本来已经分配到了本地IP地址(即仅在本专用网内使用的专用地址),但又想和因特网上的主机通信(并不需要加密)时,可使用NAT方法。众所周知,一个企业都有自己的内部网络,那么企业内部用户怎么通过已经设置内网ip的主机访问外部网络呢,这里就需要网络地址转换了,通过转换也可以提高企业内部主机的安全性,NAT 之内的 PC 联机到 Internet 上面时,他所显示的 IP 是 NAT 主机的公共 IP,所以 Client 端的 PC 就具有一定程度的安全了,外界在进行 portscan(端口扫描) 的时候,就侦测不到源Client 端的 PC。

VLAN:虚拟局域网(VLAN)是一组逻辑上的设备和用户,这些设备和用户并不受物理位置的限制,可以根据功能、部门及应用等因素将它们组织起来,相互之间的通信就好像它们在同一个网段中一样,由此得名虚拟局域网,在企业内部各部门可以划分不同的VLAN方便企业管理,不同VLAN之间的通信可以使用交换机之间的trunk进行互访。

Telnet: Telnet协议是TCP/IP协议族中的一员,是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用telnet程序,用它连接到服务器。终端使用者可以在telnet程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样,可以在本地就能控制服务器。要开始一个telnet会话,必须输入用户名和密码来登录服务器。项目使用路由模拟企业Telnet来实现安全部门对各个交换机控制台的跳转,从而提高网络设备运行的安全性。

通过设置登录人员和密码实现多个管理员同时登录。

ACL:访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。由于企业内部某些涉密部门不允许访问外部网络,避免企业机密丢失或受到攻击,这里就需要使用ACL访问控制列表来限制某些部门的主机进行外访,提高了企业内部机密部门的安全性。同样的企业的财务服务器绝不可能在公司所有部门的主机上都可以访问,所以财务服务器只能由财务部门访问从而提高公司财务管理的安全性。

2.2 网络设计原则

2.2.1可靠性

一般的中型和大型企业都非常注重网络运行的可靠性,往往网络动荡会导致公司信息系统的瘫痪和负面形象的传播,给维修和安全维护人员带来很大的挑战,同时也大大增加了企业的财务支出费用,因此,在对企业进行网络设计时,我们首先要考虑的就是网络系统的可靠性,保证系统可以长时间的相对稳定、可靠的运行,并保证系统访问的安全性,防止非法用户非法访问。设计的网络系统要有容错性,运行过程中难免出现设备故障,这要求网络系统要有良好的备份,避免给公司造成不可逆转的不良影响。

2.2.2安全性

网络系统的安全性可以体现在物理安全和虚拟网络安全上,物理安全要保障网络设备存放的安全性,比如服务器的位置不能让非企业人员知晓,设备周围的物理环境也需要人工调整避免物理侵蚀,虚拟网路安全就需要我们设置服务器密码等加密操作了,比如加上企业防火墙。

2.2.3先进性

在对企业网络设备选择时要紧跟时代发展,随着时代发展,网络设备也都在不断的更新换代,在选择企业网络设备时要考虑到设备的冗余性和可兼容性,要具有先进的眼光来布置网络设备,减少后期更换设备时的财政支出。

三、需求分析

3.1 总体需求

通过对设备需求、设备访问需求、企业网络需求等方面的具体分析利用eNSP仿真软件完成企业网络规划拓扑图的绘制,实现项目总体功能。

3.2 具体需求

3.2.1设备需求

随着网络时代的快速发展,越来越多的设备厂商应运而生,不同设备厂商有着各自不同的性能指标及价格,所以对网络设备的需求也决定了企业网络功能的要求。下面简要概述设备选择时的几点标准。

(1)设备管理性需求

企业所有的网络设备都需要支持可配置管理,支持一些常见的网络协议需求如Telnet、SSH、SNMP等。

(2)设备性能需求

网络设备要具有较高的拓展和转发性能,可以实现数据包在网络里进行快速传播,避免网络拥塞。

(3)设备安全需要

网络设备安全至关重要,企业所有的设备都需要设备自身支持基本网络安全协议来保护网络运行的安全性,企业可以考虑购买相应网络安全设备来进行安全性管理。

3.2.2设备访问需求

(1)控制内部特定部门禁止访问外部网络,其他部门正常访问

(2)防止外部的ip地址欺骗内部主机

(3)总公司财务服务器,只允许财务部的员工访问。

(4)外网用户可以通过内网服务器端口映射实现访问公司的功能

(5)总公司和分公司部门之间可以互访且出口实现冗余

3.2.3企业网络需求

(1)各交换机之间配置Eth-trunk实现链路冗余

(2)核心交换机作为用户网关实现vlan间路由

(3)利用DHCP使所有用户均为自动获取ip地址

(4)出口路由配置NAT实现地址转换

(5)所有设备都可以被虚拟telnet(路由器模拟)远程管理

四、总体设计

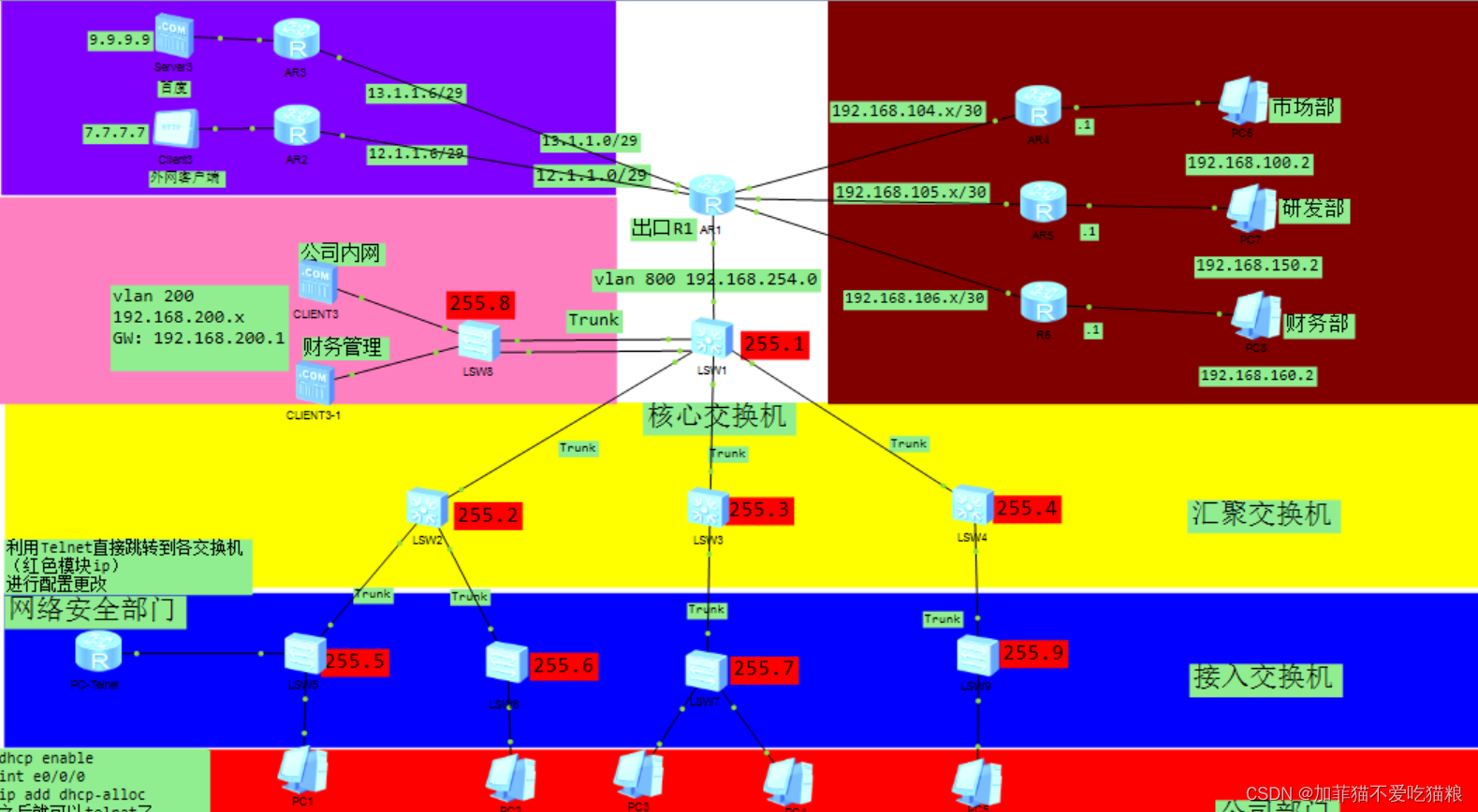

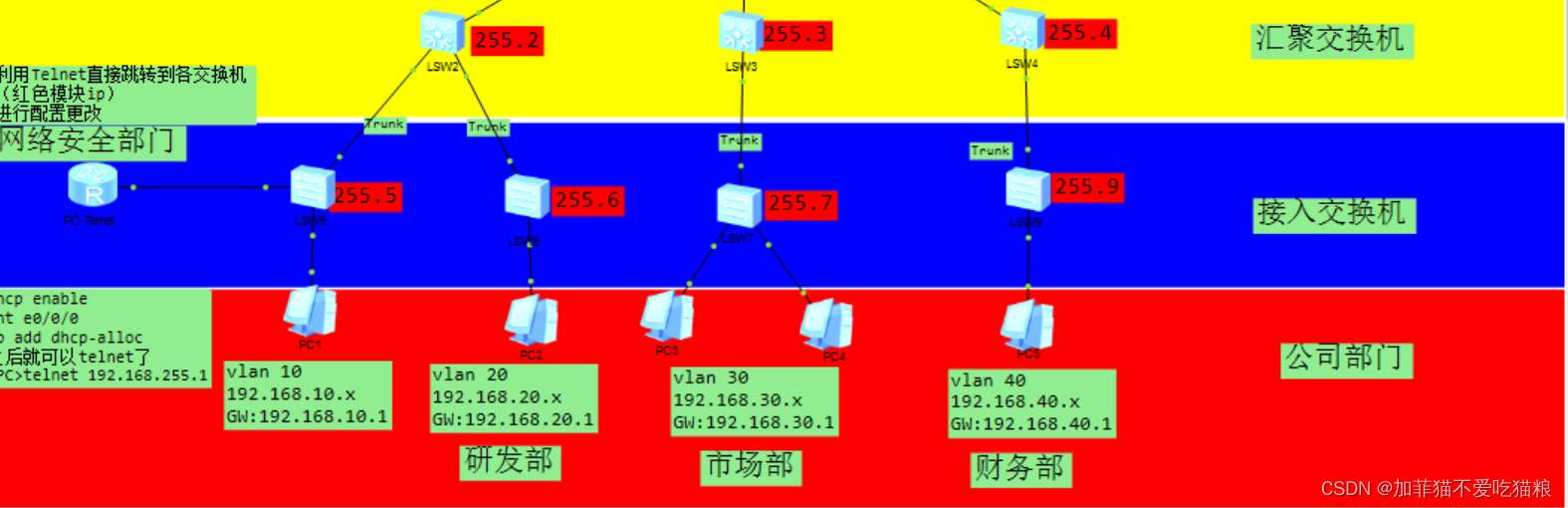

4.1总部设计

总部设立四个部门:安全部、财务部、市场部、研发部。采用三层架构,交换机之间是trunk通路设置以便于不同VLAN通信,安全部门用路由器进行模拟。总部设立两个内部服务器:财务服务器和内网服务器,其中财务服务器只允许财务部访问,其他部门不允许访问,各部门都可以访问内网服务器。

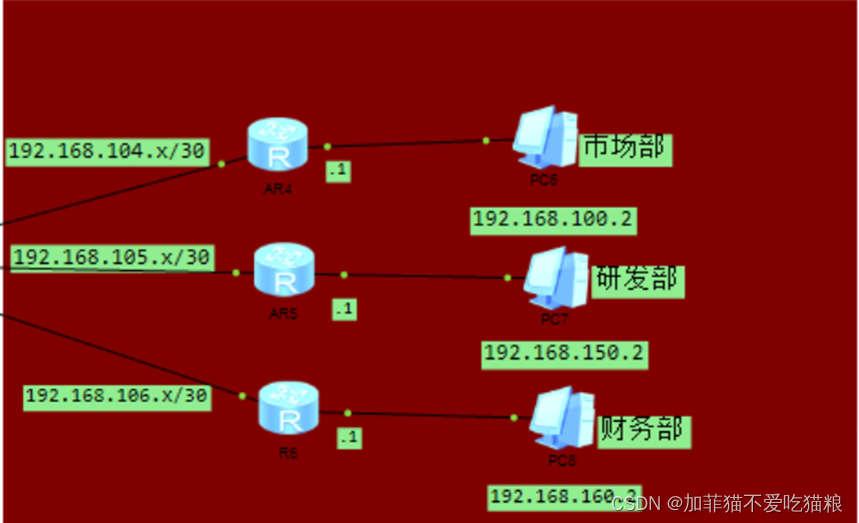

4.2分部设计

分部设立三个部门:市场部、研发部、财务部。采用单臂路由配置,分部各部门可以相互访问也可以与总部各部门相互访问,分部同样可以访问内网服务器。

4.3外网服务器设计

外网服务器和客户端都建立在运营商路由器上,通过内网出口路由使总部和分部都可以访问,另外,访问内网服务器时是通过内网服务器映射端口实现。

五、详细设计

5.1总体拓扑图

由于设备较多,一些细节这里不再展示,这里只展示整体拓扑。

5.2各区域网络规划

5.2.1总公司网络规划

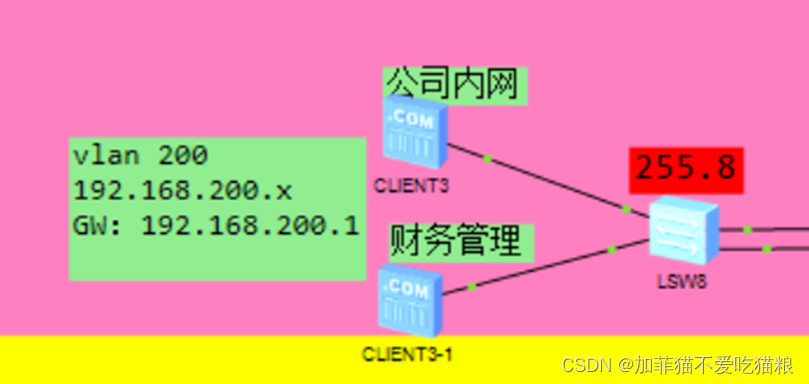

5.2.2分公司网络规划

5.2.3内网服务器配置

5.2.4外网客户端及服务器配置

5.3详细命令

5.3.1 VLAN Trunk配置

接入层LSW8:

<Huawei>system-view //进入用户模式

[Huawei]un in en //关闭泛洪的信息

[Huawei]sysname LSW8

[LSW8]int Eth-Trunk 1

[LSW8-Eth-Trunk1]mode lacp-static

[LSW8-Eth-Trunk1]trunkport g 0/0/1 0/0/2

[LSW8-Eth-Trunk1]port link-type trunk

[LSW8-Eth-Trunk1]port trunk allow-pass vlan 200

[LSW8-Eth-Trunk1]port trunk allow-pass vlan 900

[LSW8]vlan 200

[LSW8-vlan200]quit

[LSW8]vlan 900

[LSW8-vlan900]quit

<LSW8>save

<LSW8>sysem-view

[LSW8]port-group group-member Ethernet 0/0/2 Ethernet 0/0/3

[LSW8-port-group]port link-type access

[LSW8-port-group]port default vlan 200

核心层交换机LSW1配置:

<Huawei>system-view

[Huawei]un in en

[Huawei]sysname LSW1

[LSW1]int Eth-Trunk 1

[LSW1-Eth-Trunk1]mode lacp-static

[LSW1-Eth-Trunk1]trunkport g0/0/2

[LSW1-Eth-Trunk1]trunkport g0/0/5

[LSW1-Eth-Trunk1]port link-type trunk

[LSW1-Eth-Trunk1]port trunk allow-pass vlan 200 900

[LSW1-Eth-Trunk1]quit

[LSW1]vlan batch 10 20 30 40 200 900 800

[LSW1]int g0/0/1

[LSW1-GigabitEthernet0/0/1]port link-type trunk

[LSW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 900

[LSW1-GigabitEthernet0/0/1]int g0/0/3

[LSW1-GigabitEthernet0/0/3]port link-type trunk

[LSW1-GigabitEthernet0/0/3]port trunk allow-pass vlan 30 900

[LSW1-GigabitEthernet0/0/3]int g0/0/4

[LSW1-GigabitEthernet0/0/4]port link-type trunk

[LSW1-GigabitEthernet0/0/4]port trunk allow-pass vlan 40 900

[LSW1-GigabitEthernet0/0/4]quit

[LSW1]int g0/0/24

[LSW1-GigabitEthernet0/0/24]port link-type access

[LSW1-GigabitEthernet0/0/24]port default vlan 800

[LSW1-GigabitEthernet0/0/24]quit

[LSW1]q

<LSW1>sa

接入层LSW5配置:

<Huawei>system-view

[Huawei]sysname LSW5

[LSW5]vlan 10

[LSW5-vlan10]quit

[LSW5]port-group group-member e0/0/2 e0/0/3

//也可以是这样[LSW5]port-group group-member e0/0/2 to e0/0/20 从2-20口

[LSW5-port-group]port link-type access

[LSW5-port-group]port default vlan 10

[LSW5-port-group]quit

[LSW5]int g0/0/1

[LSW5-GigabitEthernet0/0/1]port link-type trunk

[LSW5-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 900

[LSW5-GigabitEthernet0/0/1]quit

[LSW5]vlan 900//配置telnet的时候会用到

[LSW5-vlan900]quit

[LSW5-vlan900]quit

[LSW5]quit

<LSW5>save

接入层LSW6:

<Huawei>system-view

[Huawei]sysname JR_SW6

[LSW6]vlan batch 20 900

[LSW6]int e0/0/1

[LSW6-Ethernet0/0/1]port link-type access

[LSW6-Ethernet0/0/1]port default vlan 20

[LSW6-Ethernet0/0/1]quit

[LSW6]int g0/0/1

[LSW6-GigabitEthernet0/0/1]port link-type trunk

[LSW6-GigabitEthernet0/0/1]port trunk allow-pass vlan 20 900

[LSW6-GigabitEthernet0/0/1]quit

[LSW6]quit

<LSW6>save

汇聚层LSW2:

<Huawei>sy

[Huawei]un in en

[Huawei]sysname LSW2

[LSW2]vlan batch 10 20 900

[LSW2]int g0/0/2

[LSW2-GigabitEthernet0/0/2]port link-type trunk

[LSW2-GigabitEthernet0/0/2]port trunk allow-pass vlan 10 900

[LSW2-GigabitEthernet0/0/2]int g0/0/3

[LSW2-GigabitEthernet0/0/3]port link-type trunk

[LSW2-GigabitEthernet0/0/3]port trunk allow-pass vlan 20 900

[LSW2-GigabitEthernet0/0/3]int g0/0/1

[LSW2-GigabitEthernet0/0/1]port link-type trunk

[LSW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20 900

[LSW2-GigabitEthernet0/0/1]quit

[LSW2]quit

<LSW2>save

接入层LSW7:

<Huawei>sy

[Huawei]un in en

[Huawei]sysname LSW7

[LSW2]vlan batch 30 900

[LSW7]port-group group-member e0/0/1 to e0/0/22

[LSW7-port-group]port link-type access

[LSW7-port-group]port default vlan 30

[LSW7-port-group]quit

[LSW7]int g0/0/1

[LSW7-GigabitEthernet0/0/1]port link-type trunk

[LSW7-GigabitEthernet0/0/1]port trunk allow-pass vlan 30 900

[LSW7-GigabitEthernet0/0/1]quit

<LSW7>save

汇聚层LSW3:

<Huawei>SY

[Huawei]un in en

[Huawei]sysname LSW3

[LSW3]vlan batch 30 900

[LSW3]port-group group-member g0/0/1 g0/0/2

[LSW3-port-group]port link-type trunk

[LSW3-port-group]port trunk allow-pass vlan 30 900

[LSW3-port-group]quit

<LSW3>save

接入LSW9:

[Huawei]sysname LSW9

[LSW9]vlan batch 40 900

[LSW9]int e0/0/2

[LSW9-Ethernet0/0/2]port link-type access

[LSW9-Ethernet0/0/2]port default vlan 40

[LSW9-Ethernet0/0/2]int g0/0/1

[LSW9-GigabitEthernet0/0/1]port link-type trunk

[LSW9-GigabitEthernet0/0/1]port trunk allow-pass vlan 40 900

<LSW9>save

汇聚LSW4:

<Huawei>system-view

[Huawei]un in en

[Huawei]sysname LSW4

[LSW4]vlan batch 40 900

[LSW4]port-group group-member g0/0/1 g0/0/2

[LSW4-port-group]port link-type trunk

[LSW4-port-group]port trunk allow-pass vlan 40 900

[LSW4-port-group]quit

[LSW4]quit

<LSW4>save

5.3.2 vlanif配置

核心交换机LSW1:

<LSW1>sy

[LSW1]un in en

[LSW1]int vlanif 10

[LSW1-Vlanif10]ip add 192.168.10.1 24

[LSW1-Vlanif10]int vlanif 20

[LSW1-Vlanif20]ip add 192.168.20.1 24

[LSW1-Vlanif20]int vlanif 30

[LSW1-Vlanif30]ip add 192.168.30.1 24

[LSW1-Vlanif30]int vlanif 40

[LSW1-Vlanif40]ip add 192.168.40.1 24

[LSW1-Vlanif40]int vlanif 200

[LSW1-Vlanif200]ip add 192.168.200.1 24

[LSW1-Vlanif200]int vlanif 800

[LSW1-Vlanif800]ip add 192.168.254.2 24

[LSW1-Vlanif800]quit

<LSW1>save

[LSW1]display ip interface brief

5.3.3 DHCP配置

核心LSW1:

[LSW1]dhcp enable

[LSW1]ip pool syl_vlan10

[LSW1-ip-pool-syl_vlan10]network 192.168.10.0 mask 24

[LSW1-ip-pool-syl_vlan10]gateway-list 192.168.10.1

[LSW1-ip-pool-syl_vlan10]dns-list 114.114.114.114 8.8.8.8

其他地址池同理,这里略

[LSW1]int vlanif 10

[LSW1-Vlanif10]dhcp select global

[LSW1-Vlanif10]quit

[LSW1]int vlanif 20

[LSW1-Vlanif20]dhcp select global

[LSW1-Vlanif20]quit

其余vlanif也是一样的配置vlanif有10 20 30 40 200 800 900

5.3.4 OSPF配置

第一步配置IP地址:

AR1:首先配置接口IP地址

[AR1]int g4/0/0

[AR1-GigabitEthernet4/0/0]ip add 192.168.254.1 24

[AR1]int g3/0/0

[AR1-GigabitEthernet3/0/0]ip add 12.1.1.1 29

[AR1-GigabitEthernet3/0/0]int g0/0/1

[AR1-GigabitEthernet0/0/1]ip add 13.1.1.1 29

[AR1-GigabitEthernet0/0/1]int g1/0/0

[AR1-GigabitEthernet1/0/0]ip add 192.168.104.1 30

[AR1-GigabitEthernet1/0/0]int g2/0/0

[AR1-GigabitEthernet2/0/0]ip add 192.168.105.1 30

[AR1-GigabitEthernet2/0/0]int g0/0/2

[AR1-GigabitEthernet0/0/2]ip add 192.168.106.1 30

[AR1-GigabitEthernet0/0/2]quit

AR2:

[AR2]int e0/0/0

[AR2-Ethernet0/0/0]ip add 12.1.1.6 29

[AR2]int LoopBack 0

[AR2-LoopBack0]ip add 7.7.7.7 24

AR3:

[AR3]int e0/0/0

[AR3-Ethernet0/0/0]ip add 13.1.1.6 29

[AR3]int LoopBack 0

[AR3-LoopBack0]ip add 9.9.9.9 24

[AR3-LoopBack0]description baidu

AR4:

[AR4]int e0/0/1

[AR4-Ethernet0/0/1]ip add 192.168.104.2 30

[AR4-Ethernet0/0/1]int e0/0/0

[AR4-Ethernet0/0/0]ip add 192.168.100.1 24

[AR4] ip route-static 0.0.0.0 0.0.0.0 192.168.104.1

AR5:

[AR5]int e0/0/0

[AR5-Ethernet0/0/0]ip add 192.168.105.2 30

[AR5-Ethernet0/0/0]int e0/0/1

[AR5-Ethernet0/0/1]ip add 192.168.150.1 24

[AR5] ip route-static 0.0.0.0 0.0.0.0 192.168.105.1

AR6:

[AR6]int e0/0/1

[AR6-Ethernet0/0/1]ip add 192.168.106.2 30

[AR6-Ethernet0/0/1]int e0/0/0

[AR6-Ethernet0/0/0]ip add 192.168.160.1 24

[AR6] ip route-static 0.0.0.0 0.0.0.0 192.168.106.1

PC6:

ip:192.168.100.2 24

gateway-list:192.168.100.1

PC7:

ip:192.168.150.2 24

gateway-list:192.168.150.1

PC8:

ip:192.168.160.2 24

gateway-list:192.168.160.1

第二步设置OSPF路由协议:

LSW1:提前完成IP地址的配置

[LSW1]ospf 1 router-id 1.1.1.1

[LSW1-ospf-1]area 0

[LSW1-ospf-1-area-0.0.0.0]network 192.168.200.0 0.0.0.255

[LSW1-ospf-1-area-0.0.0.0]network 192.168.10.0 0.0.0.255

[LSW1-ospf-1-area-0.0.0.0]network 192.168.20.0 0.0.0.255

[LSW1-ospf-1-area-0.0.0.0]network 192.168.30.0 0.0.0.255

[LSW1-ospf-1-area-0.0.0.0]network 192.168.40.0 0.0.0.255

[LSW1-ospf-1-area-0.0.0.0]network 192.168.254.0 0.0.0.255

AR1:

[AR1]ospf 1 router-id 2.2.2.2

[AR1-ospf-1]area 0

[AR1-ospf-1-area-0.0.0.0]network 192.168.254.0 0.0.0.255

[AR1-ospf-1-area-0.0.0.0]network 192.168.104.1 0.0.0.0

[AR1-ospf-1-area-0.0.0.0]network 192.168.105.1 0.0.0.0

[AR1-ospf-1-area-0.0.0.0]network 192.168.106.1 0.0.0.0

AR4:

[AR4]ospf 1 router-id 4.4.4.4

[AR4-ospf-1]area 0

[AR4-ospf-1-area-0.0.0.0]network 192.168.104.2 0.0.0.0

[AR4-ospf-1-area-0.0.0.0]network 192.168.100.1 0.0.0.0

AR5:

[AR5]ospf 1 router-id 5.5.5.5

[AR5-ospf-1]area 0

[AR5-ospf-1-area-0.0.0.0]network 192.168.105.2 0.0.0.0

[AR5-ospf-1-area-0.0.0.0]network 192.168.150.1 0.0.0.0

AR6:

[AR6]ospf 1 router-id 6.6.6.6

[AR6-ospf-1]area 0

[AR6-ospf-1-area-0.0.0.0]network 192.168.106.2 0.0.0.0

[AR6-ospf-1-area-0.0.0.0]network 192.168.160.1 0.0.0.0

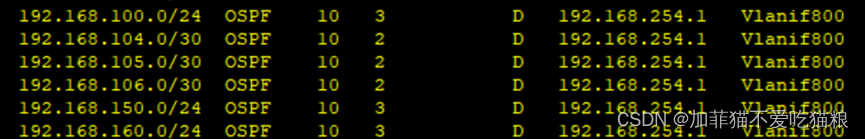

[LSW1]dis ip routing-table//查看路由表信息,此处应该出现6个OSPF

5.3.5广域网的出口选路

LSW1:

[LSW1]ip route-static 0.0.0.0 0 192.168.254.1

AR1:

[AR1]ip route-static 0.0.0.0 0 12.1.1.6

[AR1]ip route-static 0.0.0.0 0 13.1.1.6 preference 70

[AR1]display ip routing-table

5.3.6 NAT配置

AR1:

[AR1]acl 2000

[AR1-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

[AR1-acl-basic-2000]quit

[AR1]int g3/0/0

[AR1-GigabitEthernet3/0/0]nat outbound 2000

[AR1-GigabitEthernet3/0/0]int g0/0/1

[AR1-GigabitEthernet0/0/1]nat outbound 2000

5.3.7将内网的web服务器映射出去

AR1:

[AR1]int g3/0/0

[AR1-GigabitEthernet3/0/0]nat server protocol tcp global current-interface 80 inside 192.168.200.10 80

[AR1-GigabitEthernet3/0/0]int g0/0/1

[AR1-GigabitEthernet0/0/1]nat server protocol tcp global current-interface 80 inside 192.168.200.10 80

AR2:

[AR2]int e0/0/1

[AR2-Ethernet0/0/1]ip add 7.7.7.1 24

Client3:

ip:7.7.7.7 24

gateway-list:7.7.7.1

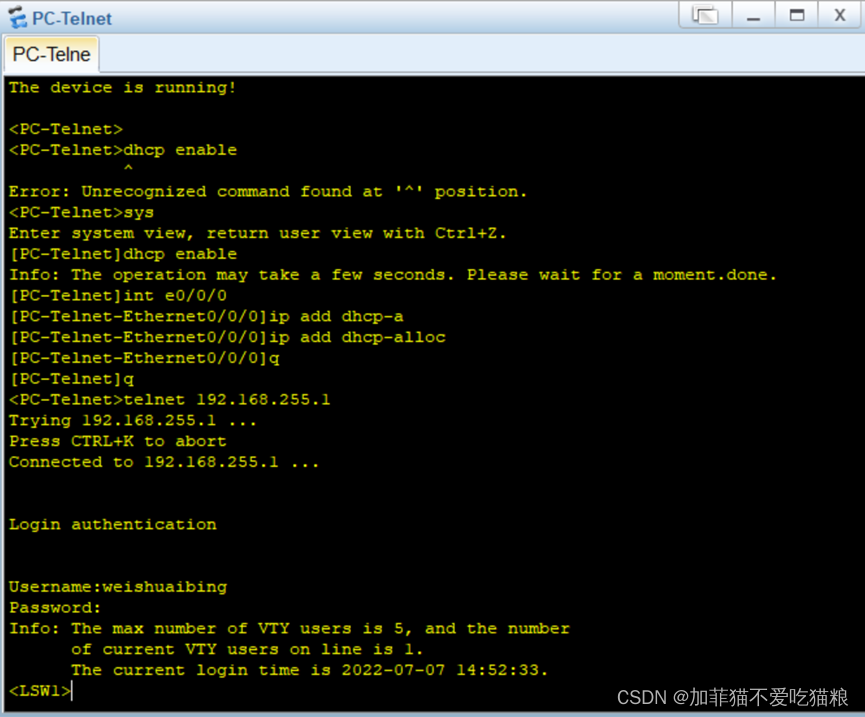

5.3.8 Telnet远程管理配置

核心LSW1:

[LSW1]aaa

[LSW1-aaa]local-user wsb privilege level 6 password cipher 666666//名字、密码

[LSW1-aaa]local-user a service-type telnet

[LSW1-aaa]quit

[LSW1]user-interface vty 0 4

[LSW1-ui-vty0-4]authentication-mode aaa

.......

//所有的交换机和AR1、AR4、AR5、AR6都做这个一模一样的配置

核心LSW1:

[lSW1]int vlanif 900

[LSW1-Vlanif900]ip add 192.168.255.1 24

LSW8:

[LSW8]int vlanif 900

[LSW8-Vlanif900]ip add 192.168.255.8 24

[LSW8-Vlanif900]quit

[LSW8]ip route-static 0.0.0.0 0 192.168.255.1//回报路由

.....

//其余交换机都是像LSW8一样的配置,除核心交换机以外的路由器都有 ip route-static 0.0.0.0 0 192.168.255.1

[Huawei]sysname PC-Telnet

[PC-Telnet]un in en

[PC-Telnet]int e0/0/0

[PC-Telnet-Ethernet0/0/0]ip add dhcp-alloc

之后就可以telnet了

<PC-Telnet>telnet 192.168.255.1

5.3.9 ACL访问控制列表

LSW1:

[LSW1]acl 3000

[LSW1-acl-adv-3000]rule permit ip source 192.168.40.0 0.0.0.255 destination 192.168.200.20 0

[LSW1-acl-adv-3000]rule deny ip source any destination 192.168.200.20 0

[LSW1]int Eth-Trunk 1

[LSW1-Eth-Trunk1]traffic-filter outbound acl 3000

AR1:

[AR1]acl 3001

[AR1-acl-adv-3001]rule permit ip destination 192.168.0.0 0.0.255.255

[AR1-acl-adv-3001]rule deny ip source 192.168.20.0 0.0.0.255

[AR1-acl-adv-3001]int g4/0/0

[AR1-GigabitEthernet4/0/0]traffic-filter inbound acl 3001

六、系统测试

6.1总部各部门互相访问

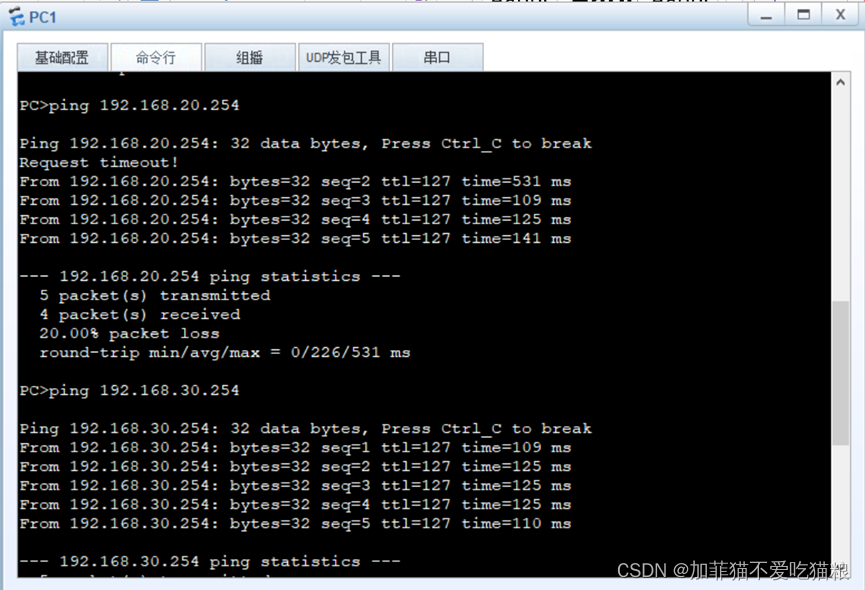

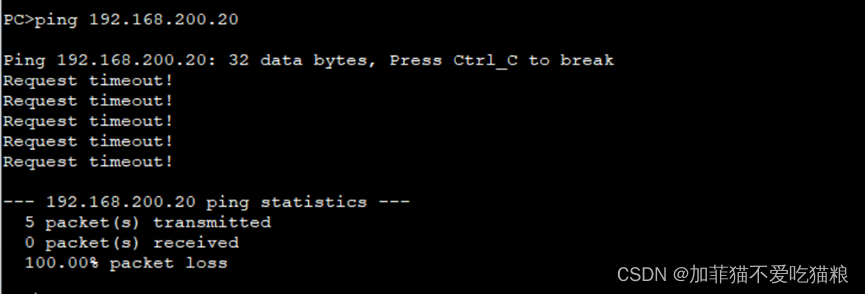

PC1 ping PC2、PC3、PC5

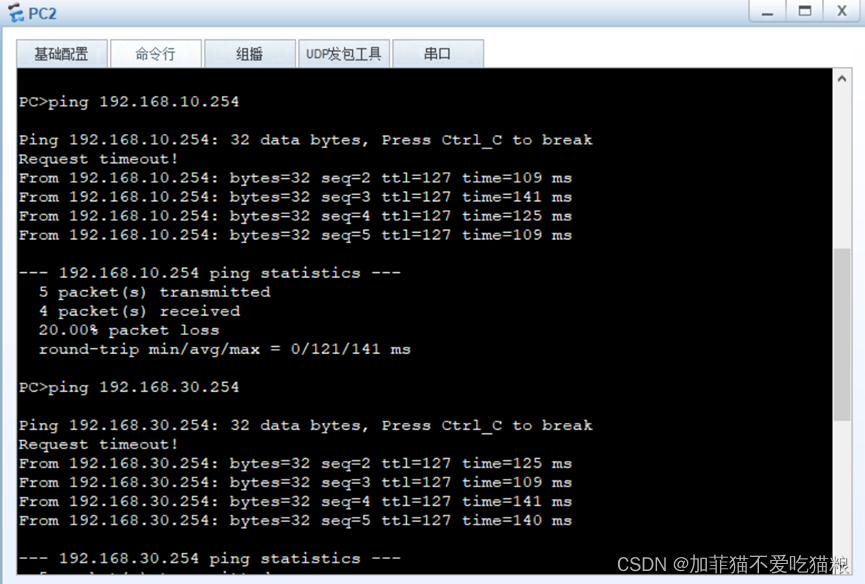

PC2 ping PC1、PC3、PC5

PC3 ping PC1、PC2、PC5与PC4 ping PC1、PC2、PC5与PC5 ping PC1-PC4同上

6.2分部各部门互相访问

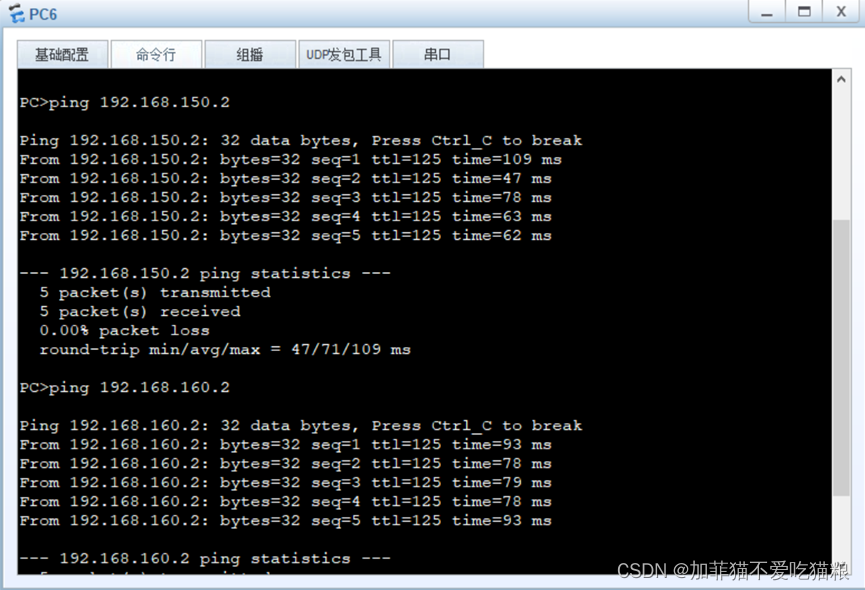

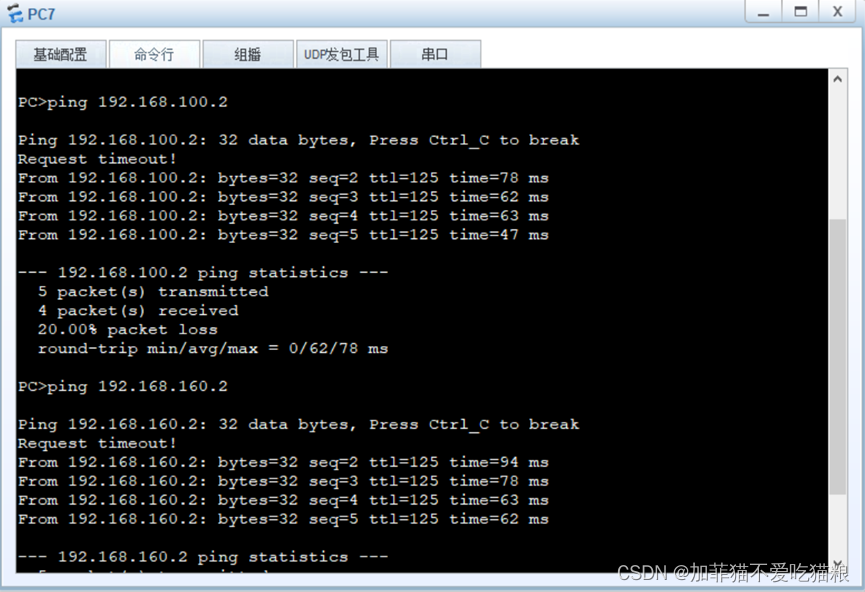

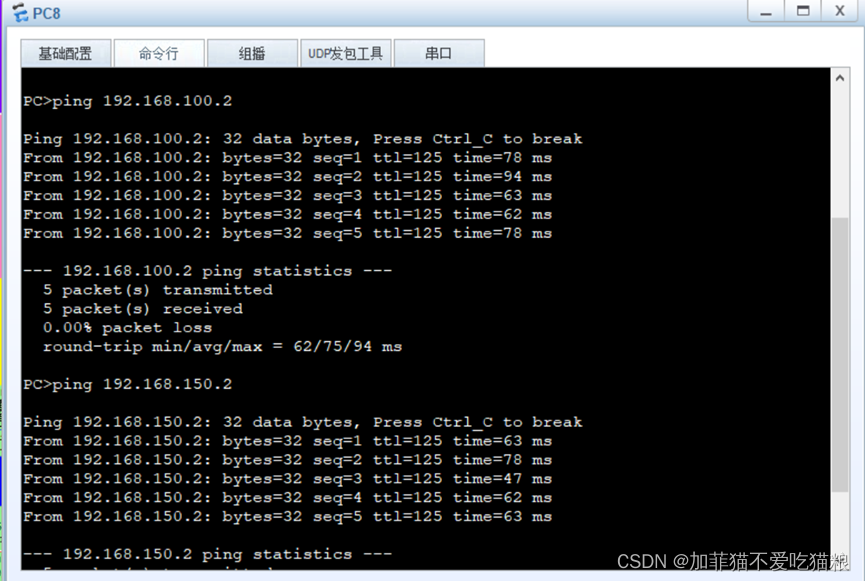

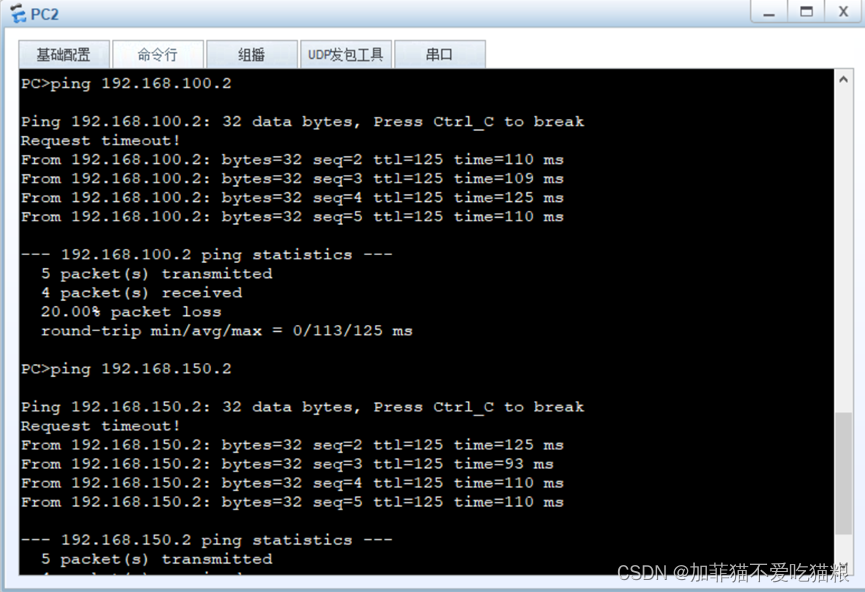

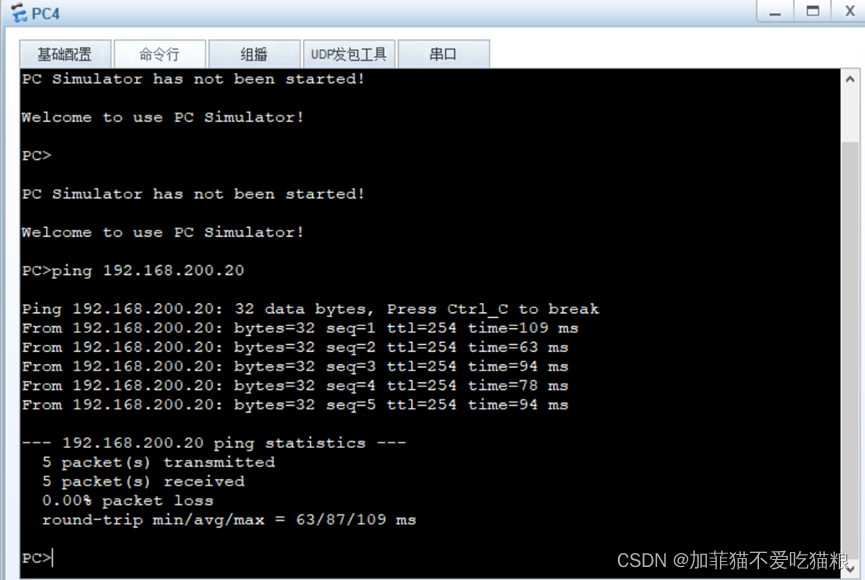

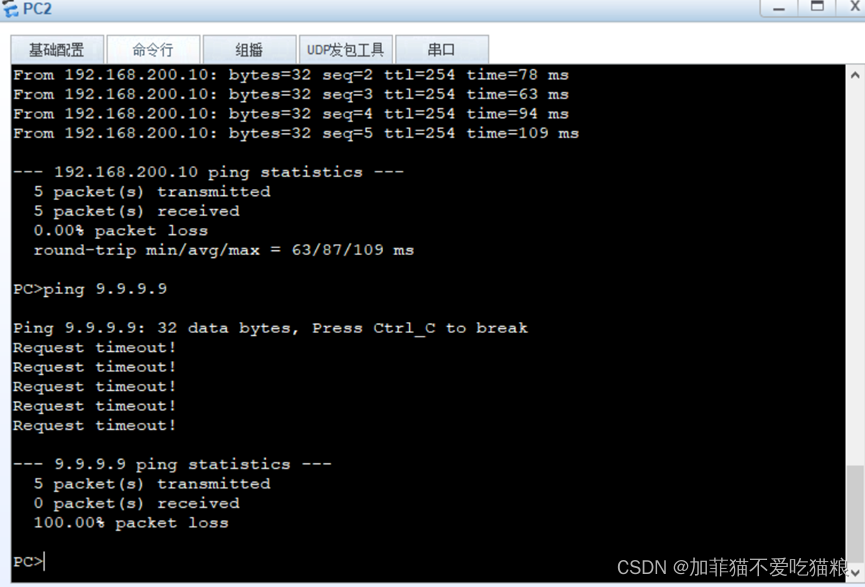

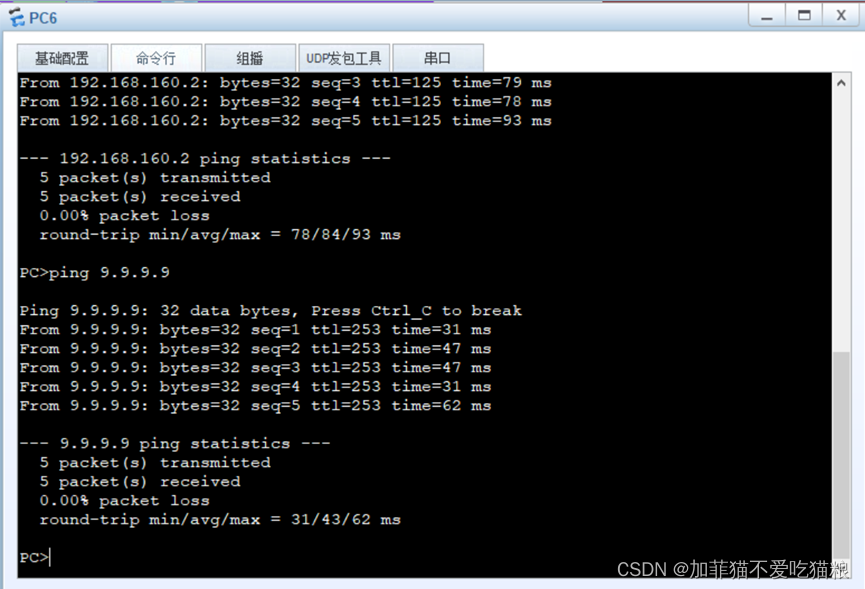

PC6 ping PC7、PC8

PC7 ping PC6、PC8

PC8 ping PC6、PC7

6.3总部与分部互访

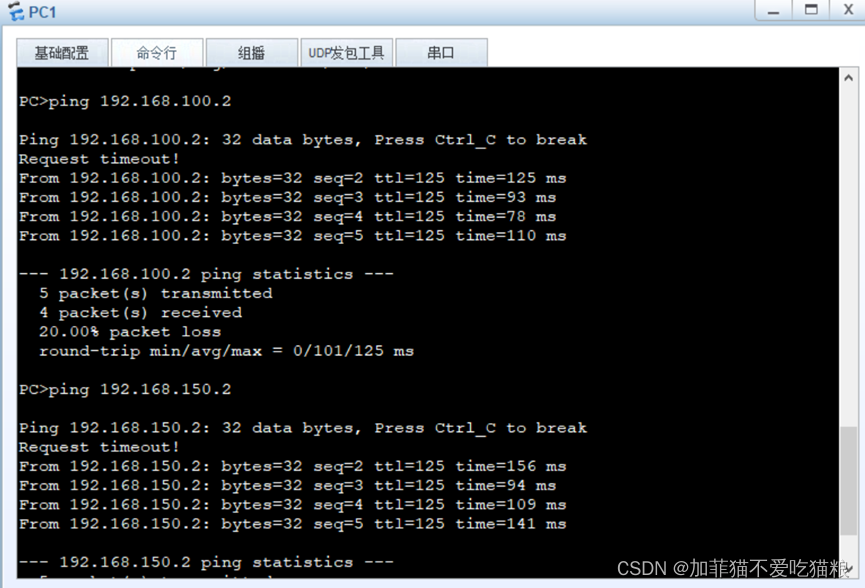

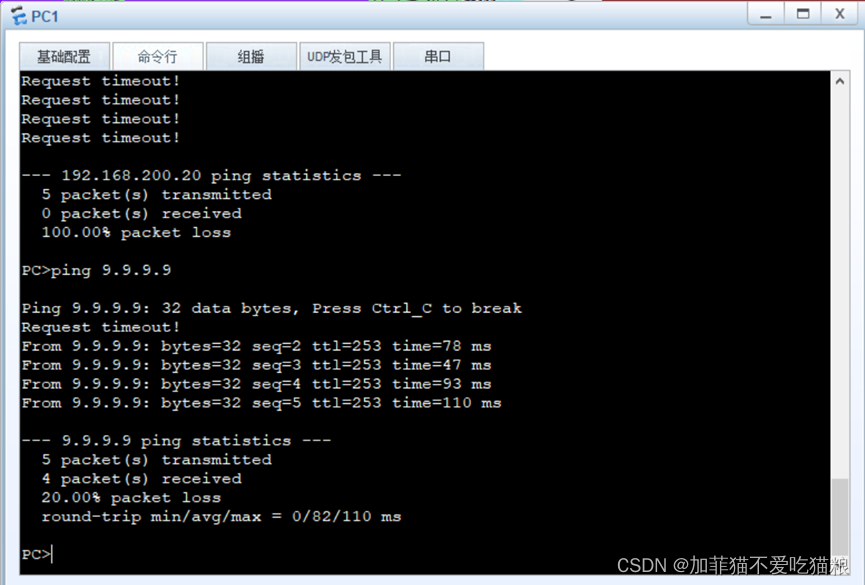

PC1 ping PC6、PC7、PC8

PC2 ping PC6、PC7、PC8

PC3 -PC5 ping PC6、PC7、PC8同上

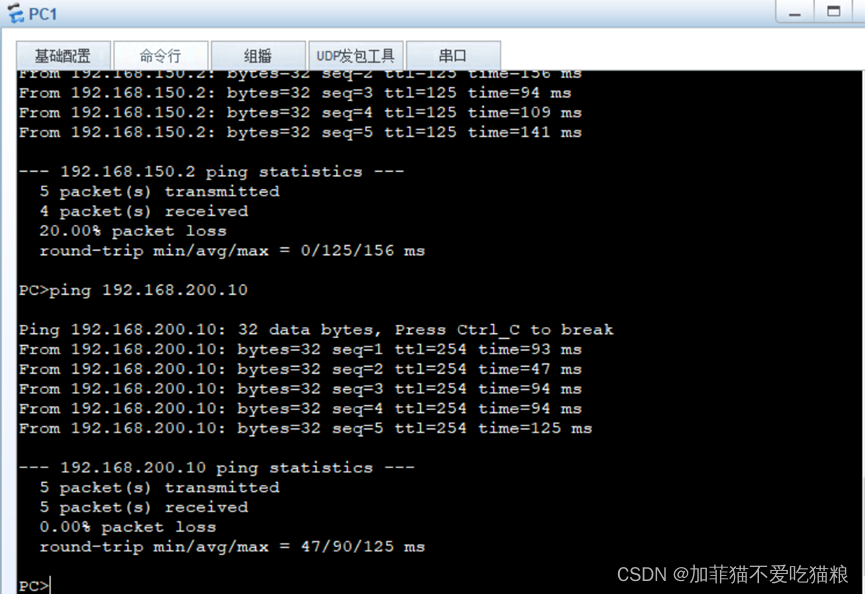

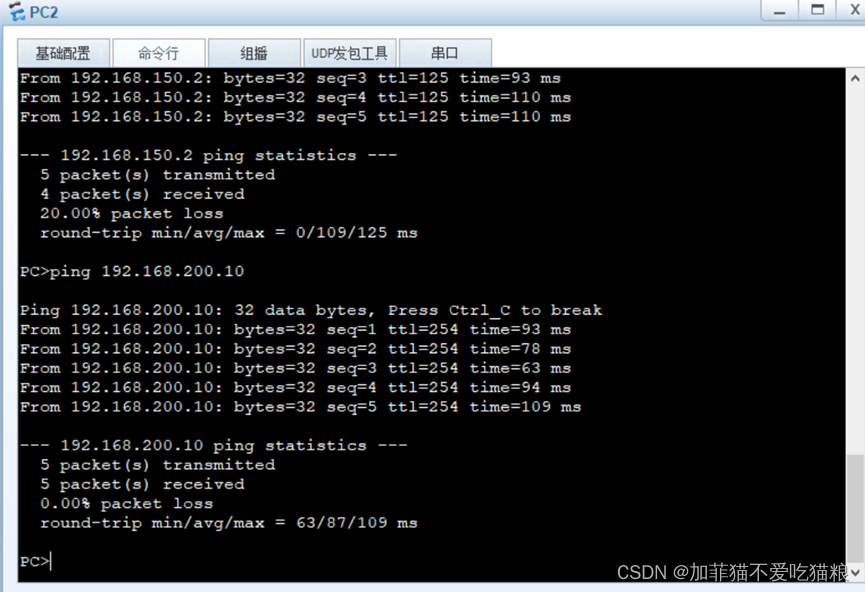

6.4各部门访问内网服务器

PC1 ping CLIENT3

PC2 ping CLIENT3

PC3-PC8 ping CLIENT3同上

6.5各部门访问财务服务器

总公司财务部PC4 ping CLIENT3-1

总公司和分公司其他部门 ping CLIENT3-1

6.6公司各部门访问外网

VLAN20不能访问外网

PC1、PC3-PC8均可访问外网,以下仅给出PC1和PC6的,其他同理

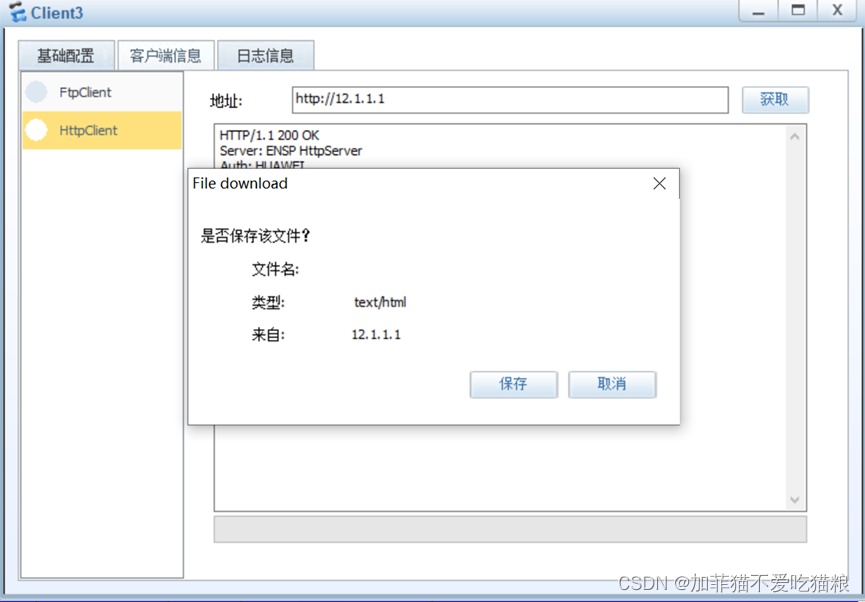

6.7外网客户端通过内部服务器80端口映射访问公司内部服务器

6.8 Telnet远程管理配置

仅展示跳转LSW1,跳转LSW2-9同下

清晰拓扑图如下:

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)