Springboot项目XSS漏洞的解决方法

定义/原理:跨站脚本(Cross-Site Scripting),本应该缩写为CSS,但是该缩写已被层叠样式脚本Cascading Style Sheets所用,所以改简称为XSS。也称跨站脚本或跨站脚本攻击。跨站脚本攻击XSS通过将恶意得Script代码注入到Web页面中,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。本质:是一种针对网站应用程序的

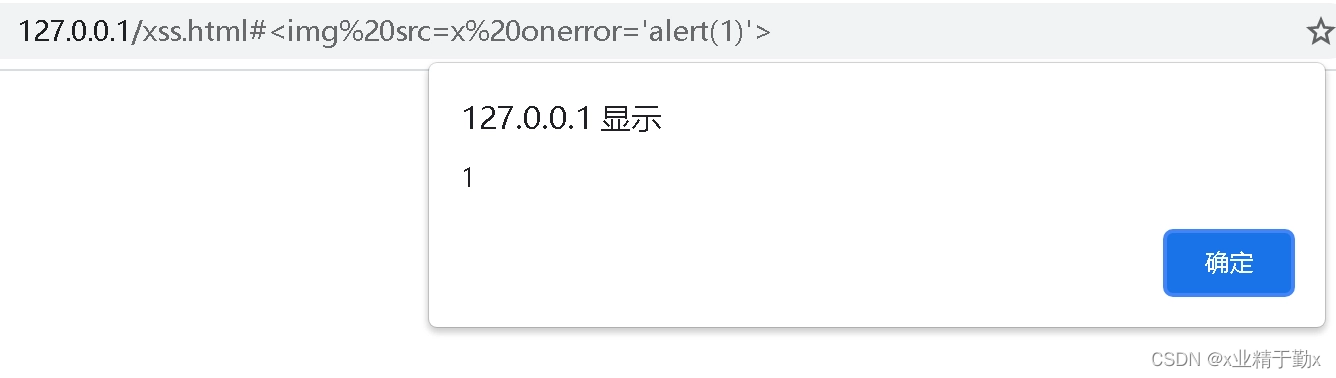

XSS漏洞是什么

定义/原理:跨站脚本(Cross-Site Scripting),本应该缩写为CSS,但是该缩写已被层叠样式脚本Cascading Style Sheets所用,所以改简称为XSS。也称跨站脚本或跨站脚本攻击。跨站脚本攻击XSS通过将恶意得Script代码注入到Web页面中,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。

本质:是一种针对网站应用程序的安全漏洞攻击技术,是代码注入的一种 。

特点:XSS主要基于JavaScript完成恶意的攻击行为,由于JS可以非常灵活地操作html、css和浏览器,使得跨站脚本攻击的“想象”空间特别大。

攻击对象:被攻击者的浏览器。用户最简单的动作就是使用浏览器上网,并且浏览器中有javascript解释器,可以解析javascript,然后浏览器不会判断代码是否恶意,也就是说xss的对象是用户的浏览器。

一般的攻击过程:

攻击者将恶意代码注入到服务器中(如论坛、留言板、邮件等);

用户在没有防备的情况下访问了被注入了恶意代码的服务器;

服务器将含有恶意代码的网页响应给客户端;

在客户端浏览器中触发JS恶意代码。

微博、留言板、聊天室等等收集用户输入的地方,都可能被注入xss代码,都存在遭受xss的风险,只要没有对用户的输入进行严格过滤,就会被xss。当攻击者可以将恶意代码注入到服务器中,我们就认为其存在xss漏洞。

如何避免XSS攻击

对于特殊符号进行转义

switch (content[i]) {

case '\n':

result.append("<br/>");

break;

case '\r':

break;

case '<':

result.append("<");

break;

case '>':

result.append(">");

break;

case '&':

result.append("&");

break;

case '\'':

result.append("'");

break;

case '"':

result.append(""");

break;

case ' ':

if (isEscapeSpace) {

result.append(" ");

}

else {

result.append(content[i])

}

break;

default:

result.append(content[i]);

使用组件进行特殊字符过滤

public class XssFilter implements Filter {

private static Logger logger = LoggerFactory.getLogger(XssFilter.class);

/**

* 是否过滤富文本内容

*/

private static boolean IS_INCLUDE_RICH_TEXT = false;

public List<String> excludes = new ArrayList<>();

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain filterChain) throws IOException,ServletException {

if(logger.isDebugEnabled()){

logger.debug("xss filter is open");

}

HttpServletRequest req = (HttpServletRequest) request;

HttpServletResponse resp = (HttpServletResponse) response;

if(handleExcludeURL(req, resp)){

filterChain.doFilter(request, response);

return;

}

XssHttpServletRequestWrapper xssRequest = new XssHttpServletRequestWrapper((HttpServletRequest) request,IS_INCLUDE_RICH_TEXT);

filterChain.doFilter(xssRequest, response);

}

private boolean handleExcludeURL(HttpServletRequest request, HttpServletResponse response) {

if (excludes == null || excludes.isEmpty()) {

return false;

}

String url = request.getServletPath();

for (String pattern : excludes) {

Pattern p = Pattern.compile("^" + pattern);

Matcher m = p.matcher(url);

if (m.find()) {

return true;

}

}

return false;

}

@Override

public void init(FilterConfig filterConfig) throws ServletException {

if(logger.isDebugEnabled()){

logger.debug("xss filter init~~~~~~~~~~~~");

}

String isIncludeRichText = filterConfig.getInitParameter("isIncludeRichText");

if(StringUtils.isNotBlank(isIncludeRichText)){

IS_INCLUDE_RICH_TEXT = BooleanUtils.toBoolean(isIncludeRichText);

}

String temp = filterConfig.getInitParameter("excludes");

if (temp != null) {

String[] url = temp.split(",");

for (int i = 0; url != null && i < url.length; i++) {

excludes.add(url[i]);

}

}

}

@Override

public void destroy() {}

}

public class XssHttpServletRequestWrapper extends HttpServletRequestWrapper {

HttpServletRequest orgRequest = null;

private boolean isIncludeRichText = false;

public XssHttpServletRequestWrapper(HttpServletRequest request, boolean isIncludeRichText) {

super(request);

orgRequest = request;

this.isIncludeRichText = isIncludeRichText;

}

/**

* 覆盖getParameter方法,将参数名和参数值都做xss过滤。<br/>

* 如果需要获得原始的值,则通过super.getParameterValues(name)来获取<br/>

* getParameterNames,getParameterValues和getParameterMap也可能需要覆盖

*/

@Override

public String getParameter(String name) {

Boolean flag = ("content".equals(name) || name.endsWith("WithHtml"));

if( flag && !isIncludeRichText){

return super.getParameter(name);

}

name = JsoupUtil.clean(name);

String value = super.getParameter(name);

if (StringUtils.isNotBlank(value)) {

value = JsoupUtil.clean(value);

}

return value;

}

@Override

public String[] getParameterValues(String name) {

String[] arr = super.getParameterValues(name);

if(arr != null){

for (int i=0;i<arr.length;i++) {

arr[i] = JsoupUtil.clean(arr[i]);

}

}

return arr;

}

@Override

public Map<String, String[]> getParameterMap(){

Map<String, String[]> values=super.getParameterMap();

if (values == null) {

return null;

}

Map<String, String[]> result=new HashMap<>();

for(String key:values.keySet()){

String encodedKey=JsoupUtil.clean(key);

int count=values.get(key).length;

String[] encodedValues = new String[count];

for (int i = 0; i < count; i++){

encodedValues[i]=JsoupUtil.clean(values.get(key)[i]);

}

result.put(encodedKey,encodedValues);

}

return result;

}

/**

* 覆盖getHeader方法,将参数名和参数值都做xss过滤。<br/>

* 如果需要获得原始的值,则通过super.getHeaders(name)来获取<br/>

* getHeaderNames 也可能需要覆盖

*/

@Override

public String getHeader(String name) {

name = JsoupUtil.clean(name);

String value = super.getHeader(name);

if (StringUtils.isNotBlank(value)) {

value = JsoupUtil.clean(value);

}

return value;

}

/**

* 获取最原始的request

*

* @return

*/

public HttpServletRequest getOrgRequest() {

return orgRequest;

}

/**

* 获取最原始的request的静态方法

*

* @return

*/

public static HttpServletRequest getOrgRequest(HttpServletRequest req) {

if (req instanceof XssHttpServletRequestWrapper) {

return ((XssHttpServletRequestWrapper) req).getOrgRequest();

}

return req;

}

}

建议

对不可信的请求数据进行恰当的编码;

富文本过滤使用各程序语言通用安全API库;

使用开发程序的安全转义库转义特殊字符;

严格检查参数的数据类型、数值与数据长度;

除在业务需要客户端脚本程序操作的cookie外,将cookie设置为HttpOnly属性

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)