关于iptables的规则配置方法(笔记)

关于iptables的规则配置方法(笔记)

一、iptables

iptables 是与 Linux 内核集成的 IP 信息包过滤系统。如果 Linux 系统连接到因特网或 LAN、服务器或连接 LAN 和因特网的代理服务器, 则该系统有利于在 Linux 系统上更好地控制 IP 信息包过滤和防火墙配置。

二、iptables策略与规则链

1.策略

防火墙的策略规则是由上到下的顺序来进行匹配,当在规则库中找到相应的策略后就会立即执行策略中所制定的行为。(即允许或拒绝)

如若未匹配到相应的策略则会执行默认策略,所以比较重要的策略一定要放在最前面,前提是下面的策略不能和上面的策略存在冲突。

当默认规则是允许时,那么就需要设定相应的拒绝策略,否则什么流量都将能够进入,同理当默认规则是拒绝时,就要设定相应的允许策略,否则什么流量都不能进入。

2.规则链

iptables将策略设定为规则,多条规则组成一个规则链,并且将处理不同类型的规则链进行分类:

处理路由选择前的数据包为(PREROUTING)

处理路由选择后的数据包为(POSTROUTING)

处理流入的数据包为(INPUT)

处理流出的数据包为(OUTPUT)

处理转发的数据包为(FORWARO)

在Linux中默认的iptables规则链库中设定了处理流入、处理流出、处理转发。

通常内网出去的流量都是都是可控的,但是外网进入的流量是不可控的,可能会存在一些攻击流量的进入。

3.动作

在设定策略的时候会有4种动作:允许、拒绝、记录、丢弃,这些在iptables中对于的就是:ACCEPT(允许)、REJECT(拒绝)、LOG(记录)、DROP(丢弃)

从字面上来理解,允许与记录都比较好理解,但是拒绝与丢弃可能会存在一些理解上的问题,拒绝其实就是当匹配上策略后,拒绝流量进入并返回拒绝的信息,而丢弃是当匹配上策略的时候,直接把流量丢弃掉并且不会回复任何的信息,这样在有外来侵入的时候外来者比较难判断是设备不在线还是被拒绝了,间接性的隐藏了服务器的运行状态。

需要注意的是,在配置默认规则动作时,默认的只能配置DROP(丢弃)无法配置REJECT(拒绝)。

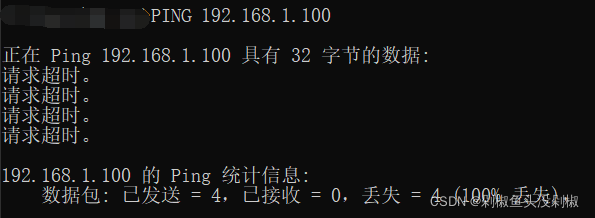

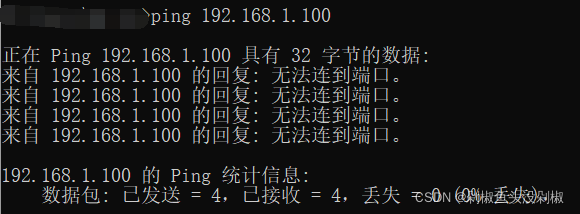

如下图:

DROP(丢弃)

REJECT(拒绝)

三、iptables的命令参数

| 参数 | 作用 |

|---|---|

| -P | 设置默认策略 |

| -F | 清空规则链 |

| -L | 查看规则链 |

| -A num | 在规则链的末尾加入新规则 |

| -I num | 在规则链的头部加入新规则 |

| -D num | 删除某一条规则 |

| -s | 匹配源IP/MASK,加“!”表示除了这个IP以外 |

| -d | 匹配目的地址 |

| -i 网卡名称 | 匹配从此块网卡进入的流量 |

| -o 网卡名称 | 匹配从此块网卡出去的流量 |

| -p(小p) | 匹配协议,如TCP |

| –dport num | 匹配目的端口号 |

| – sport num | 匹配源端口号 |

| -j | 设定规则动作 |

四、实验案例

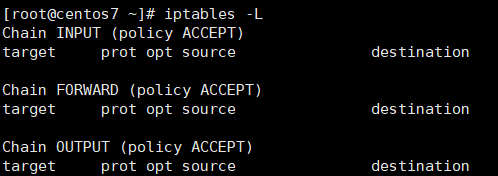

案例1:查看iptables的规则链中已有的规则。

命令:iptables -L

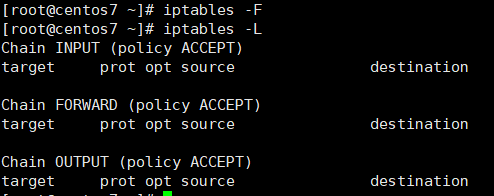

案例2:清空iptables的规则链中已有的规则。

命令:iptables -F

测试方式:iptables -L 查看默认规则链

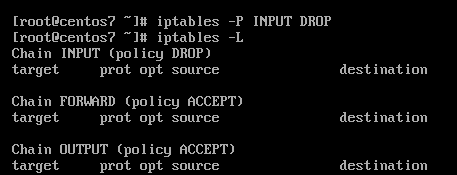

案例3:把INPUT规则链的默认策略动作修改为DROP(丢弃),注意默认规则无法把动作配置为REJECT(拒绝)只能配置为DROP(丢弃)。

命令:iptables -P INPUT DROP

测试方式:iptables -L 查看默认规则链或使用ping进行测试

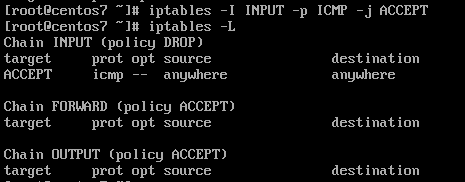

案例4:在INPUT规则链中添加允许ICMP流量进入。注:需要把INPUT默认策略动作修改为DROP。

命令:iptables -I INPUT -p icmp -j ACCEPT

测试方式:使用另外一台主机进行ping测试。

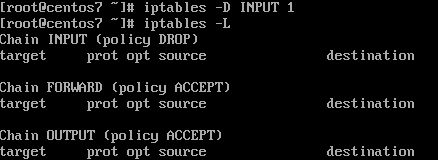

案例5:删除案例4的规则。

命令:iptables -D INPUT 1 注意:1代表策略序号,自上而下。

测试方式:使用另外一台主机进行ping测试。

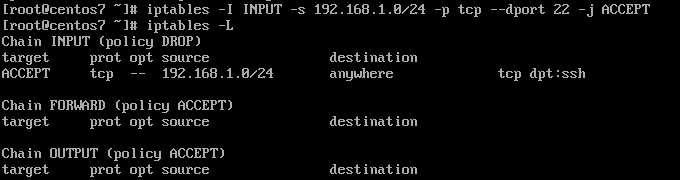

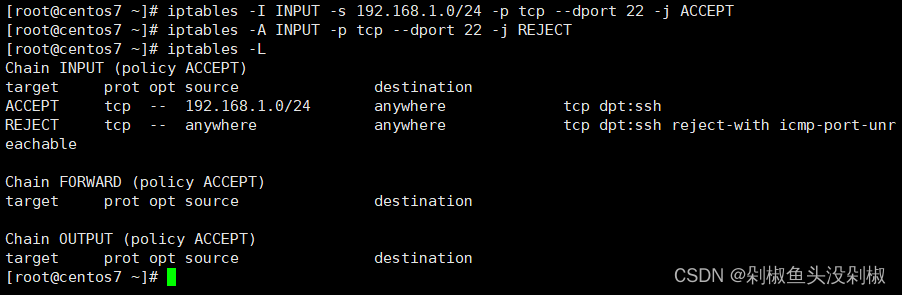

案例6:设置指定某给网段访问服务器的22端口,拒绝其它主机所有流量。这里INPUT配置的默认策略是DROP(丢弃)如果是允许的看案例7。

命令:iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT

测试方式:使用远程登录软件进行测试或者telnet 192.168.1.100 22 测试

案例7:设置指定某给网段访问服务器的22端口,拒绝其它主机所有流量。

命令:iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT

命令:iptables -A INPUT -p tcp --dport 22 -j REJECT

测试方式:使用远程登录软件进行测试或者telnet 192.168.1.100 22 测试

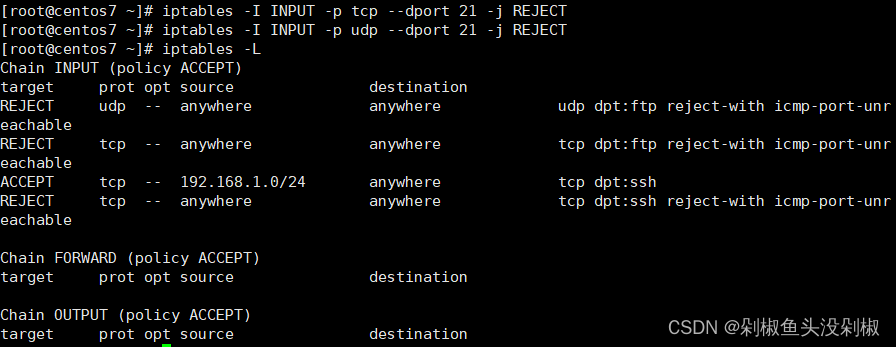

案例8:拒绝所有人访问21端口。

命令:iptables -I INPUT -p tcp --dport 21 -j REJECT

命令:iptables -I INPUT -p udp --dport 21 -j REJECT

测试方式:测试21端口

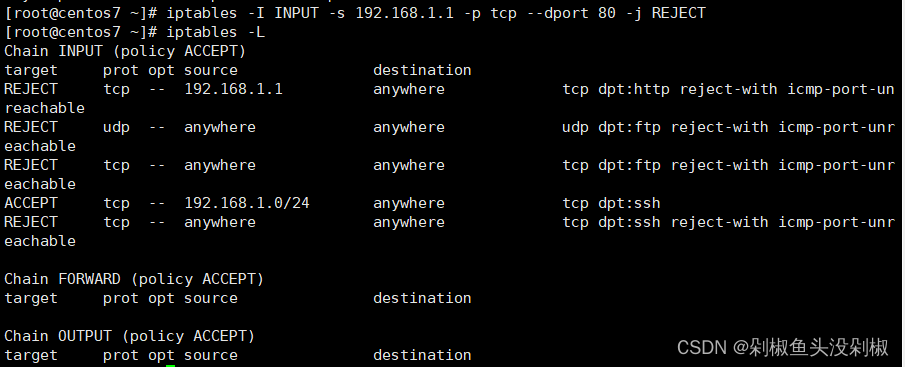

案例9:拒绝192.168.1.1访问服务器80端口

命令:iptables -I INPUT -s 192.168.1.1 -p tcp --dport 80 -j REJECT

测试方式:开启httpd服务然后测试

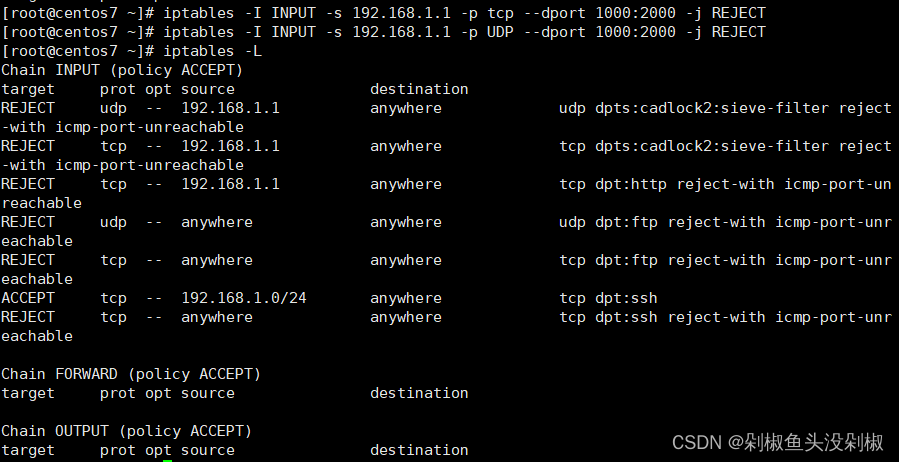

案例10:拒绝192.168.1.1访问服务器1000-2000端口,在写大范围拒绝,如果无法确定里面是否有所需要的端口就需要把这些策略写到最下面,那么就不能使用-I而需要使用-A。

命令:iptables -I INPUT -s 192.168.1.1 -p tcp --dport 1000:2000 -j REJECT

命令:iptables -I INPUT -s 192.168.1.1 -p udp --dport 1000:2000 -j REJECT

测试方式:测试所封禁的端口是否真正的被封禁了

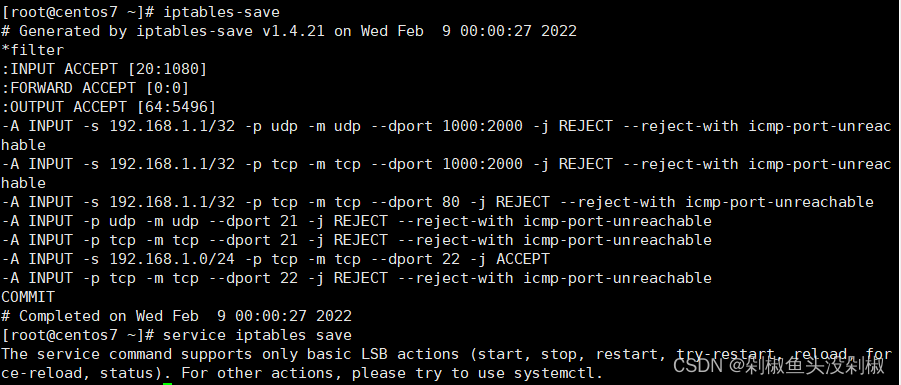

五、保存

在配置完策略后,需要及时的保存,否则在重启后将自动失效,也就是自动清除,如果想让配置保存,那么还需要配置保存命令。

命令:iptables-save

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)