急速水CNVD证书,小水怡情、大水伤身、强水灰飞烟灭

文章目录收录标准刷洞方法审核流程从另一个角度,以黑盒的方式快速刷CNVD通用漏洞证书https://www.cnvd.org.cn首先要明确什么样的通用漏洞可以发证书收录标准这里的收录标准是能获得证书的标准事件型事件型漏洞必须是三大运营商(移动、联通、电信)的中高危漏洞,或者党政机关、重要行业单位、科研院所、重要企事业单位(如:中央国有大型企业、部委直属事业单位等)的高危事件型漏洞才会颁发原创漏洞

从另一个角度,以黑盒的方式快速刷CNVD通用漏洞证书

首先要明确什么样的通用漏洞可以发证书

收录标准

这里的收录标准是能获得证书的标准

事件型

事件型漏洞必须是三大运营商(移动、联通、电信)的中高危漏洞,或者党政机关、重要行业单位、科研院所、重要企事业单位(如:中央国有大型企业、部委直属事业单位等)的高危事件型漏洞才会颁发原创漏洞证书

通用型

- 中危及中危以上的通用性漏洞(CVSS2.0基准评分超过4.0)

- 软件开发商注册资金大于等于5000万人民币或者涉及党政机关、重要行业单位、科研院所、重要企事业单位(如:中央国有大型企业、部委直属事业单位等)的高危事件型漏洞

- 通用型漏洞得十个网络案例以上

可以看看评论区一片哀嚎:https://www.cnvd.org.cn/webinfo/show/3933

白帽子弱势群体

刷洞方法

既然给出了收录标准按着标准来就完了

首先软件开发商注册资本5000w,这个是比较简单的,因为不需要很多钱就可以注册。可以直接通过爱企查、企查查等网站查询

爱企查最近可以领会员,可以白嫖一下,链接

选择高级搜索

勾选注册资金5000w以外,再勾选有软件著作权、有网址信息,想要精确一点的也可以把行业选一下,由于一次只能导出1万条,可以通过地区或时间划分来分步导出所有资产信息

查看结果后可以导出数据,如果是嫖的会员的话每天可以导出20次

导出后的数据可以通过fofa查询是否为通用程序,有大佬提供了一个脚本

脚本下载地址以及使用:https://github.com/RaiderZP/cnvd_fofa_gather

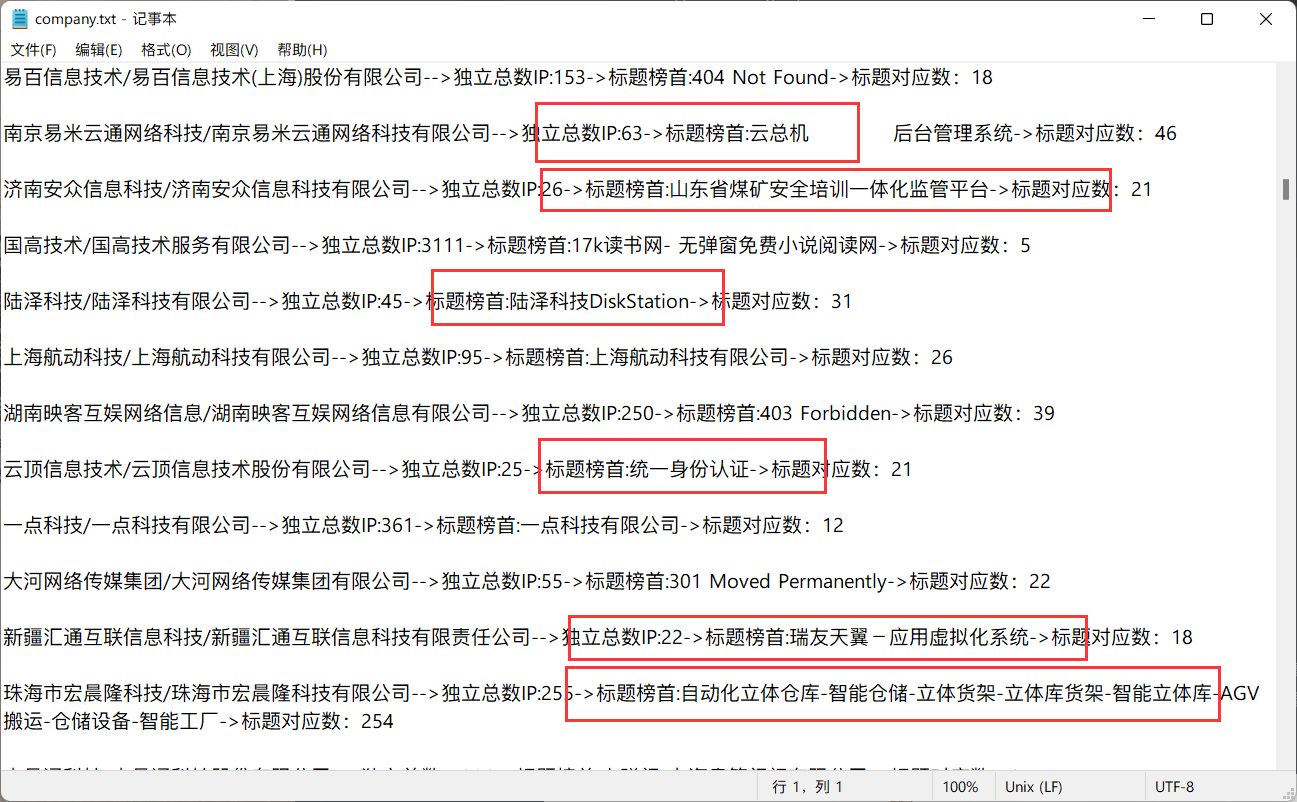

脚本的思路是判断站点标题达到15个,以及独立能达到300的就写入文本中(无需fofa会员),该脚本对部分公司名称进行了缩减,把括号以及有限公司的冗余关键词去除,防止这些多余关键词导致没匹配出该公司的产品

脚本使用方法:

-

首先使用代理池分担fofa查询次数(查询次数过多可能会被封)

免费代理池项目:https://github.com/jhao104/proxy_pool

安装代理池步骤

-

代理池依赖于redis,需要提前安装好(套娃)

如果用的宝塔或者PHPstudy就一键安装

-

下载代码

git clone git@github.com:jhao104/proxy_pool.git -

安装依赖

pip install -r requirements.txt -

更新配置

主要是数据库配置

# setting.py 为项目配置文件 # 配置API服务 HOST = "0.0.0.0" # IP PORT = 5000 # 监听端口 # 配置数据库 DB_CONN = 'redis://:pwd@127.0.0.1:8888/0' # 配置 ProxyFetcher PROXY_FETCHER = [ "freeProxy01", # 这里是启用的代理抓取方法名,所有fetch方法位于fetcher/proxyFetcher.py "freeProxy02", # .... ] -

启动代理池项目

如果是常驻服务器后台使用可以在命令前面加上nohup,这样就算终端关闭后服务也不会停止

# 如果已经具备运行条件, 可用通过proxyPool.py启动。 # 程序分为: schedule 调度程序 和 server Api服务 # 启动调度程序 python proxyPool.py schedule # 启动webApi服务 python proxyPool.py server

-

-

下载使用Cnvd脚本

https://github.com/RaiderZP/cnvd_fofa_gather

将爱企查查询的公司名称放到gs.txt进行搜索爬取,直接使用python3启动该脚本,输出结果在company.txt

python3 cnvd_fofa_gather.py

通过fofa查询结果中的标题判断是否是通用程序,有很多菠菜网站需要手工剔除

站有很多很多,挨个去把名字到fofa搜,使用burp联动xray渗透测试,一定也要用dirsearch扫目录,这样就能发现很多漏洞,比如未授权、SQL注入等等,基本上不久就能找到一个漏洞,然后去cnvd提就完了,不要搁一个系统死磕

还有一个获取通过证书的方法就是刷硬件设备(网络设备、安全设备)的弱口令

各大厂商的网络设备、安全设备都设置了默认账号密码,基本都为弱口令,建议可以先从网络设备的弱口令开始搜索,安全设备基本都会设置首次登陆强制更改密码

最后说一下Cnvd的审核流程

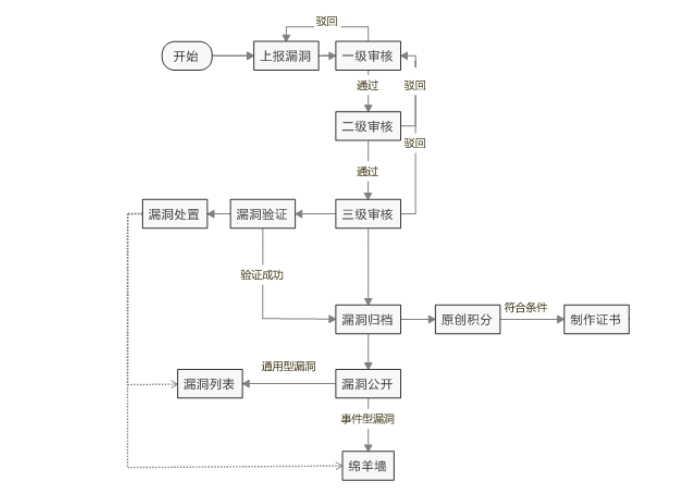

审核流程

审核流程分为一级、二级、三级审核

- 一级审核主要对提交的漏洞信息完整性进行审核,漏洞符合可验证(通用型漏洞有验证代码信息或多个互联网实例、事件型漏洞有验证过程和相关截图)、描述准确(不存在虚假信息)即可通过一级审核

- 二级审核为CNVD对漏洞的信息整理,对于漏洞标题以及描述情况进行初步核对整理

- 三级审核为CNVD对漏洞进行有效性和原创性核验的环节,有效性核验即复现漏洞相关情况或在不具备复现环境的情况下转交对口厂商复现,原创性核验则是CNVD根据已收录漏洞信息及互联网已公开漏洞信息进行查重比对

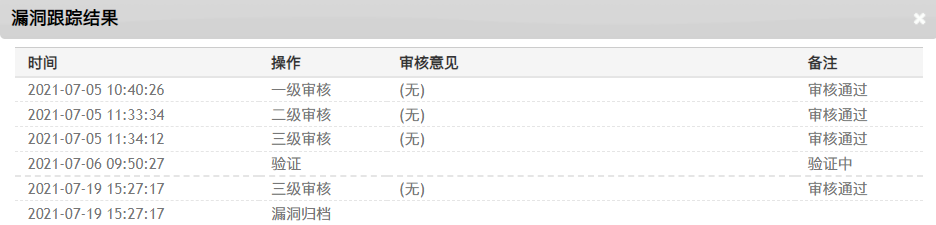

通常来说一二级审核都可以通过,而且审核速度比较快,最重要的就是三级审核,时间比较长

可以参考下图

漏洞归档一周左右可以看到电子版的送报证书

参考:

https://www.freebuf.com/articles/web/260261.html

https://www.freebuf.com/articles/web/292788.html

更多推荐

已为社区贡献9条内容

已为社区贡献9条内容

所有评论(0)