【利用TODESK渗透】绕过防火墙远控

TODESK文件夹中有一个config.ini文件,这其中clientld=设备代码tempAuthPassEx=临时密码设备代码是明文,临时密码是加密过的,这里其实不需要直接去破解,可以通过更换config文件的方式尝试直接替换临时密码。注:本文所有更改config.ini文件后都需要重启todesk!当我们把主机的tempAuthPassEx放到靶机的tempAuthPassEx,则可以发现靶

TODESK文件夹中有一个config.ini文件,这其中

clientld=设备代码

tempAuthPassEx=临时密码

设备代码是明文,临时密码是加密过的,这里其实不需要直接去破解,可以通过更换config文件的方式尝试直接替换临时密码。

注:本文所有更改config.ini文件后都需要重启todesk!

当我们把主机的tempAuthPassEx放到靶机的tempAuthPassEx,则可以发现靶机的临时密码已经变成和主机一样的临时密码了。

在连接过后会有一个登录提示,下次可以一键链接,那么我们分析一下登录后的config文件。

没登陆的:

登陆了的:

在之前的基础上加了又增加了几行,都是关于账号信息的由于我没有绑定手机,所以LoginPhone为空(至于LoginPhone是明文还是密文就不探究了,我用的是微信登录,本文研究的主要是渗透,暂不研究社工、钓鱼,如果感兴趣可以自己试一下,记得把结果发到评论,我估计如果是密文的话,跟临时密码是一个原理,可以试着在todesk内查看)

接下来把登录后的多加的几行复制到主机没有登录的(登陆了就覆盖)config文件,成功在主机登陆。接下来两个机器就同时登录了一个todesk账号,并且曾经连接过的设备也已经同步

就实现了靶机登录后获取到靶机的config文件在主机登录即可绕过账号密码登陆靶机的todesk账号并且控制靶机todesk账号连接过的设备,当靶机没有登录的时候,也可以通过先下载下来靶机config之后将主机的tempAuthPassEx替换成靶机的tempAuthPassEx,然后在主机重启todesk就知道了靶机的临时密码,设备代码则是config内的明文,就实现了绕过防火墙。

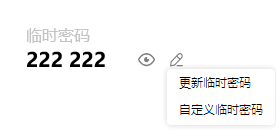

临时密码可以自定义,自己改完临时密码之后config文件也会一起改。

authPassEx=后面是安全密码的加密

AuthMode=0-只使用临时密码 AuthMode=1-只使用安全密码 AuthMode=2-使用临时密码+安全密码

我在测试的时候在最后加上authPassEx=1

导致一直出现 "时间".dmp文件,并且每秒增加一个,一个约为60kb多,任务管理器CrashReport逐渐增加,也可以算一种攻击手段。

那么假如把CrashReport.exe换成木马文件再尝试呢?又是一种维权手段,todesk是带有正规签名的,通过todesk.exe调用木马CrashReport.exe有助于绕过360的启动项查杀。

顺带一提

autoStart=0-开机不自启动 autoStart=1-开机自启动

autoupdate=0-不自动更新 autoupdate=1-自动更新

autoLockScreen=0-不自动锁定屏幕 autoLockScreen=1-自动锁定屏幕

saveHistory=0-不保存历史连接密码 saveHistory=1-保存历史连接密码

showpass=0-临时密码不显示 showpass=1-临时密码不显示

loginlock=0-启动时不自动锁定 loginlock=1-启动时自动锁定

minsizelock=0-最小化不自动锁定 minsizelock=1-最小化自动锁定

filetranstip=0-文件传输不提醒 filetranstip=1-文件传输提醒

delWallpaper=0-远程不删除墙纸 delWallpaper=1-远程删除墙纸

passUpdate=0-手动更新临时密码 passUpdate=1-每日更新临时密码 passUpdate=2-每次远控后更新临时密码

autoLockScreen=0-远控结束后不自动锁定本机 autoLockScreen=1-远控结束后自动锁定本机

ProxyIp=IP-代理IP

ProxyPort=port-端口

ProxyUser=username-用户

ProxyPassEx=加密后的密码-密码

ProxyConn=1-当前代理开启

ProxyConn=0-当前代理不开启这些在config文件内改了,重启todesk时也会生效。

初始config文件很小,很多选项需要在设置中调完之后才会在config文件显示 。

还有一些骚操作:上传免安装版、用vbs隐藏执行exe、cs截图获取临时密码再登录、钓鱼利用免安装版自解压配合vbs隐藏使用。

温馨提示:可以使用老版本继续探究,本文使用的版本为4.2.6安装版。

不常写博客,有缺漏还请大佬指出。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)