运维-CVE-2020-15778漏洞修复

漏洞描述Openssh 命令注入漏洞(CVE-2020-15778)【低可信】风险等级:高漏洞ID:SF-0005-02635端口(服务):22(ssh)风险描述:【该漏洞通过版本比较方式检测,结果可能不准确,需要根据实际情况确认。】OpenSSH(OpenBSD Secure Shell)是OpenBSD计划组的一套用于安全访问远程计算机的连接工具。该工具是SSH协议的开源实现,支持对所有的传输

漏洞描述

Openssh 命令注入漏洞(CVE-2020-15778)【低可信】

风险等级: 高

漏洞ID: SF-0005-02635

端口(服务): 22(ssh)

风险描述:

【该漏洞通过版本比较方式检测,结果可能不准确,需要根据实际情况确认。】OpenSSH(OpenBSD Secure Shell)是OpenBSD计划组的一套用于安全访问远程计算机的连接工具。该工具是SSH协议的开源实现,支持对所有的传输进行加密,可有效阻止窃听、连接劫持以及其他网络级的攻击。

OpenSSH 8.3p1及之前版本中的scp的scp.c文件存在命令注入漏洞。该漏洞源于外部输入数据构造可执行命令过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞执行非法命令。

危害影响: 影响OpenSSH:8.4p1以下版本(含)

解决方案: 可以禁用scp,改用rsync等缓解风险(可能会导致小文件机器内拷贝变慢)

参考资料: https://www.openssh.com/

协议类型: -

CVE编号: CVE-2020-15778

解决方案

可以禁用scp,改用rsync等缓解风险(可能会导致小文件机器内拷贝变慢)

禁用scp命令(此方法不影响ssh使用)

mv /usr/bin/scp /usr/bin/scp.bak

恢复scp命令

mv /usr/bin/scp.bak /usr/bin/scp

相关命令

linux查看openssh和openssl版本命令

查看openssh版本命令

ssh -V

OpenSSH_7.4p1, OpenSSL 1.0.2k-fips 26 Jan 2017

查看openssl版本命令

openssl version

OpenSSL 1.0.2k-fips 26 Jan 2017

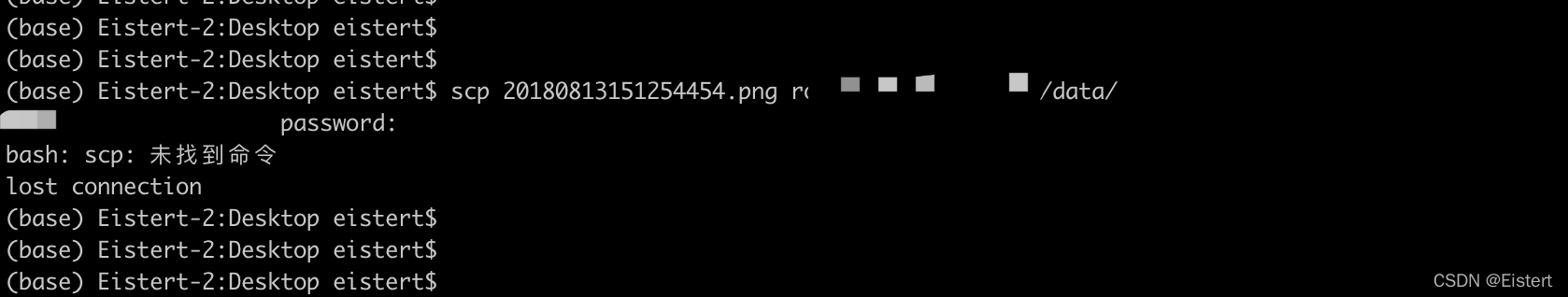

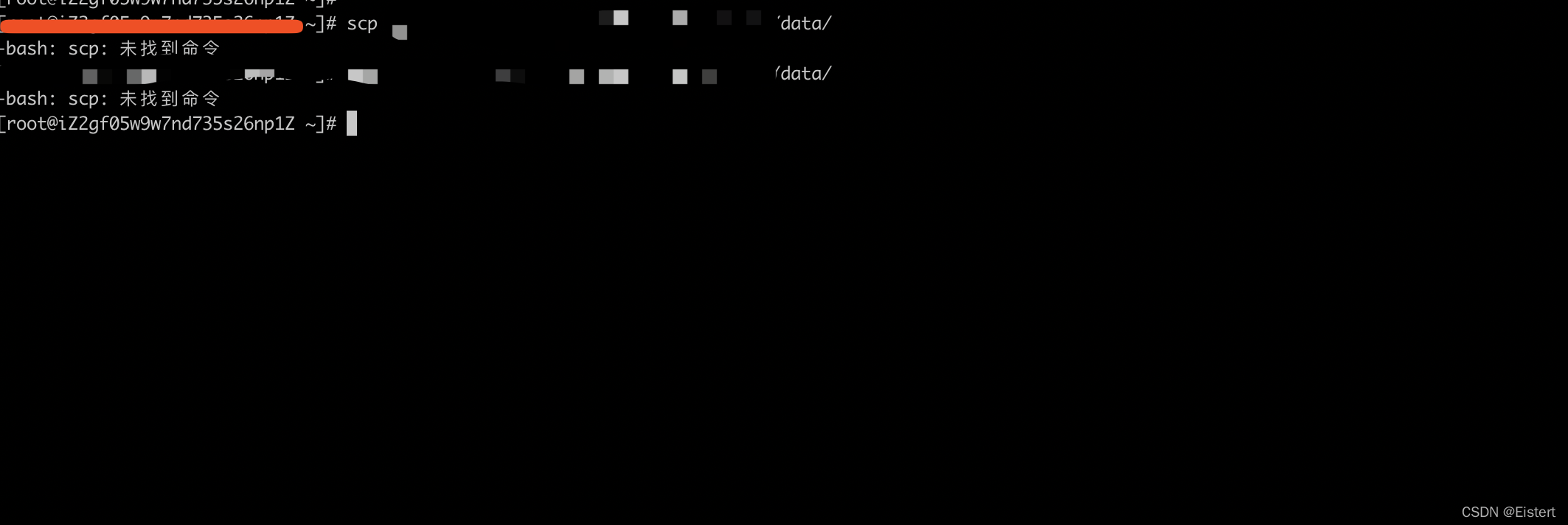

效果

本地服务器

远程服务器

参考

CVE-2020-15778漏洞修复方案

https://blog.csdn.net/qq_33470881/article/details/115208770

OpenSSH 命令注入漏洞(CVE-2020-15778)修复

更多推荐

已为社区贡献19条内容

已为社区贡献19条内容

所有评论(0)