Nginx自签名证书的配置

配置了需要输入密码的key后,nginx一直启动不成功,使用的是centos7(PS:不知道和版本什么的有关系没)有如下两种方法进行签名,通过私钥进行签名,输入密码;签名:使用私钥key与公钥csr进行证书server.crt生成的过程称为签名。因为浏览器内置了CA颁发的证书,我们是使用自签名进行证书的生成。需要输入密码,刚生成私钥key设置的,111111;如果采用4.2,则不用。然后将key配

centos7自带OpenSSL,玩起来。签名证书名词普及,私钥、公钥和证书

- key 私钥 = 明文--自己生成(genrsa )

- csr 公钥 = 由私钥生成

- crt 证书 = 公钥 + 签名(自签名或者由CA签名)

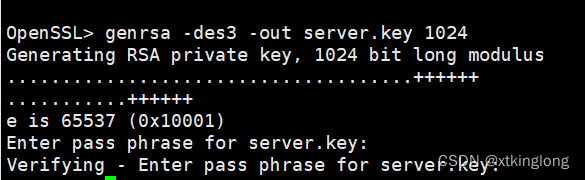

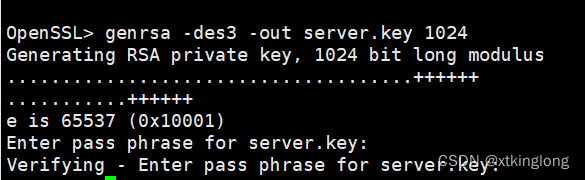

1、生成私钥

openssl genrsa -des3 -out server.key 1024

Enter pass phrase for server.key:

输入密码:随便输入,111111

1.1、生成私钥server.key

1.2、查看内容:cat server.key

2、私钥生成公钥

2.1、req -new -key server.key -out server.csr

需要输入公司的相关信息,英文大家自己看,so 不难

2.2、查看私钥,cat server.csr

2.3、查看私钥加密内容

req -text -in server.csr -noout

3、生成解密的私钥key

3.1、rsa -in server.key -out server.key.unsecure

3.2、查看解密的私钥key内容

4、签名

有如下两种方法进行签名,通过私钥进行签名,输入密码;通过解密的私钥key签名,不输入密码

4.1、x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

4.2、x509 -req -days 365 -in server.csr -signkey server.key.unsecure -out server.crt

我们采用4.1签名方式

需要输入密码,刚生成私钥key设置的,111111;如果采用4.2,则不用

4.2签名方式如下

再次解释名词:

证书:server.crt文件就是证书

签名:使用私钥key与公钥csr进行证书server.crt生成的过程称为签名

4.3、查看证书内容

使用的是sha256进行hash进行签名

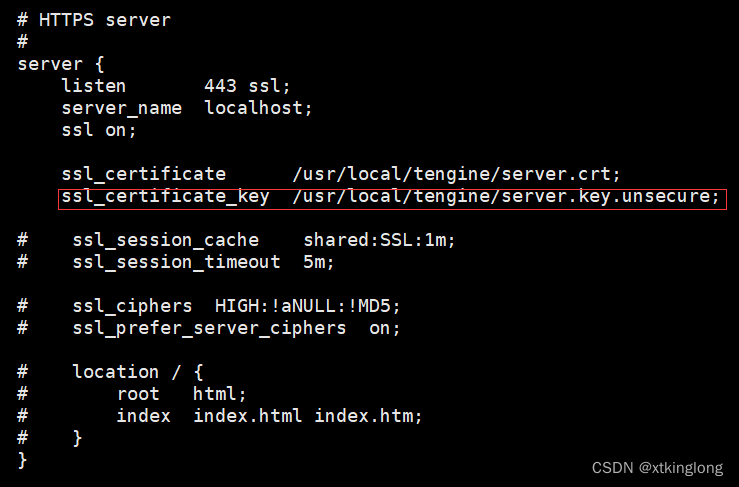

5、修改nginx.conf内容

放开443端口注释,将证书和key的正确路径替换

同时,重启nginx

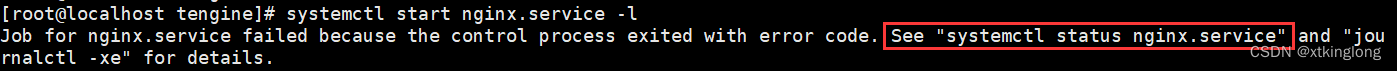

5.1、小波折

ssl_certificate_key /usr/local/tengine/server.key;配置了需要输入密码的key后,nginx一直启动不成功,使用的是centos7(PS:不知道和版本什么的有关系没)

然后将key配置改为3、生成解密的私钥key,nginx成功启动

5.2、重启nginx后,使用https(443端口)访问

因为浏览器内置了CA颁发的证书,我们是使用自签名进行证书的生成。因此证书无效

5.3、不过我们选择“怂管”,忽略进行访问

兄弟们,如下,是不是你们熟悉的页面

吾日更日省吾身,软件的世界话不多说,撸起袖子敲代码,即可!

打完,收工

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)