Windows SMB/RDP日志溯源总结

Windows SMB/RDP日志溯源总结在以往涉及到Windows安全事件处理的时候,经常需要分析windows日志。对日志进行分析溯源的时候SMB/RDP日志是非常重要的一部分。比如:RDP入侵植入勒索病毒,drivelife等利用SMB暴力破解传播的病毒。注:本文举例均为win7系统。日志提取使用“eventvwr.exe”直接打开事件管理器,可以直接查看和筛选日志。直接访问日志文件路径也可

Windows SMB/RDP日志溯源总结

在以往涉及到Windows安全事件处理的时候,经常需要分析windows日志。对日志进行分析溯源的时候SMB/RDP日志是非常重要的一部分。比如:RDP入侵植入勒索病毒,drivelife等利用SMB暴力破解传播的病毒。

注:本文举例均为win7系统。

一、日志提取

-

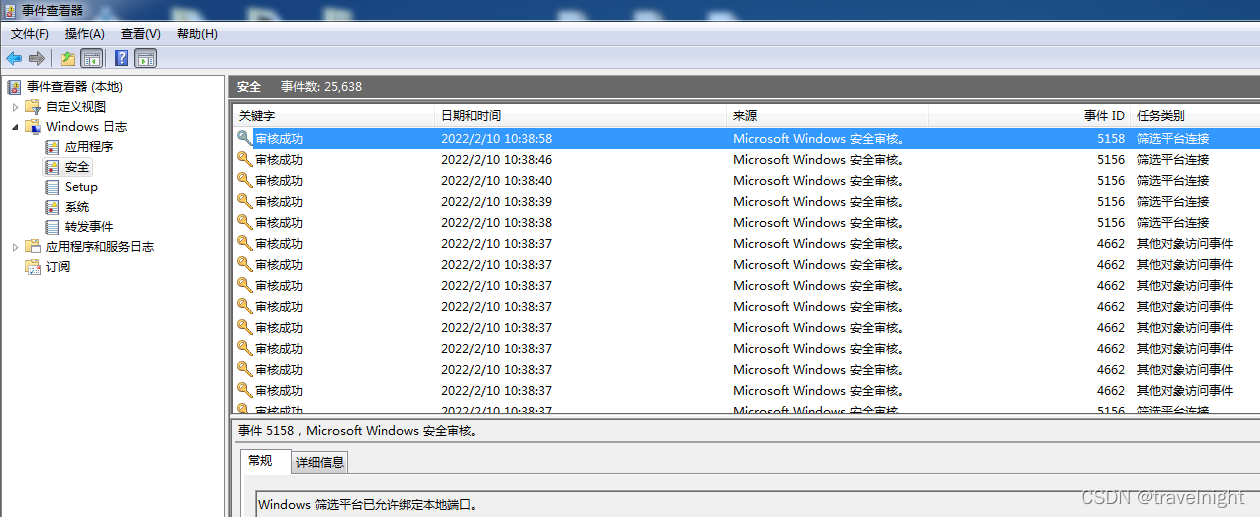

使用“eventvwr.exe”直接打开事件管理器,可以直接查看和筛选日志。

-

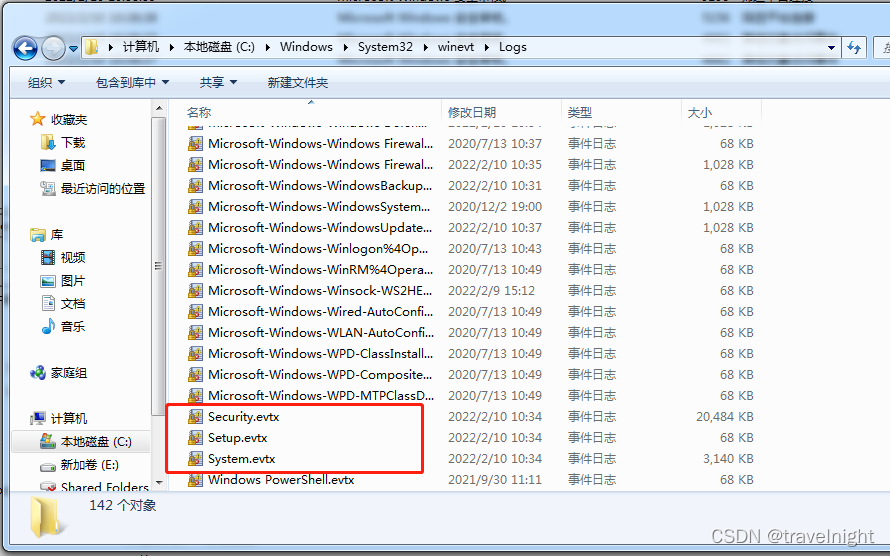

直接访问日志文件路径也可提取

C:\Windows\System32\winevt\Logs

一般重点关注security.evtx、setup.evtx、system.evtx这三个日志

SMB登录日志主要是看安全日志,RDP登录日志除了安全日志之外还有其他多种方法 -

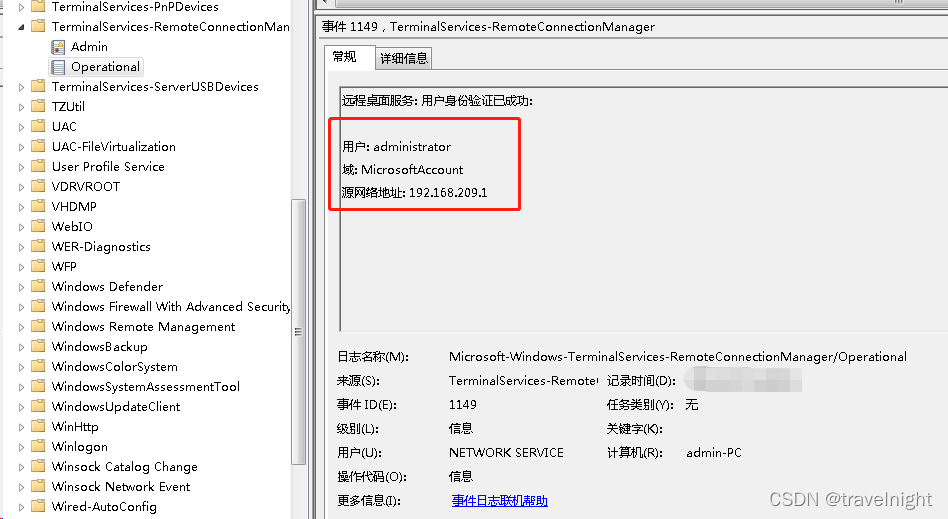

部分情况下安全日志被攻击者清空,查看RDP登录成功事件可以访问以下路径。记录了哪些源IP利用RDP方式成功登陆到了本机。

Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

-

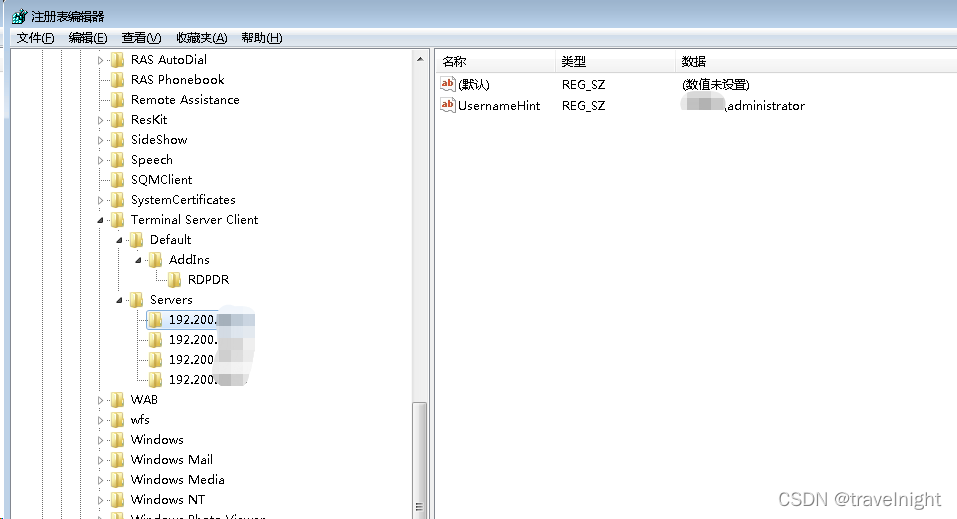

注册表:

HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers\

此路径记录了当前主机曾经登录过了哪些服务器。

-

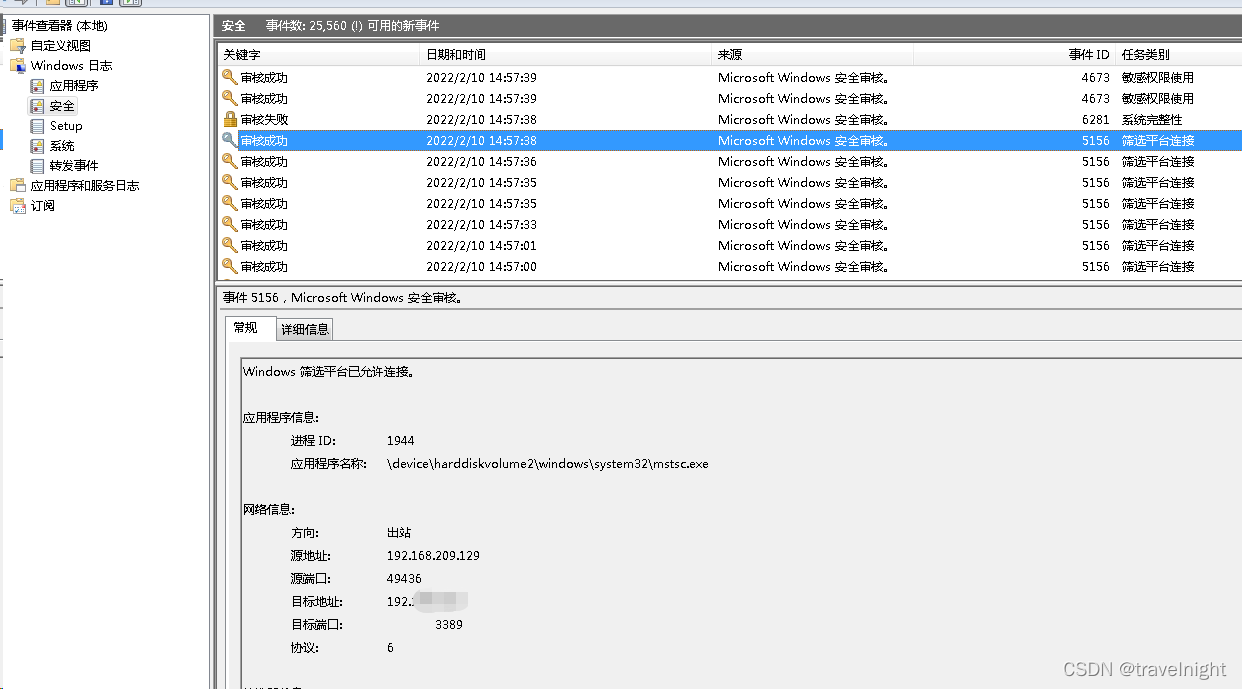

在安全日志里面筛选事件ID5156日志,可以看到本机在什么时候访问了其他服务器的3389端口

-

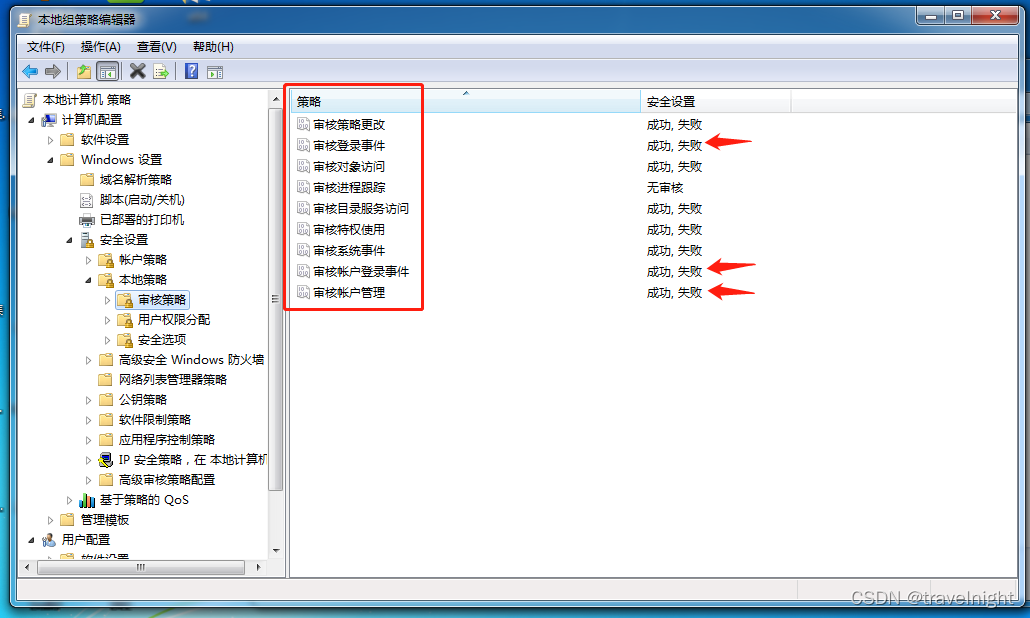

有些系统不记录日志或者只记录登录成功日志,需要在组策略里面开启审核。

我这里是勾选了大部分,审核的东西越多,产生的日志量越大,一般选择箭头标红的这几个就可以了。

二、登陆类型与事件ID

- windows登录类型

可以参考微软官方文档:管理工具和登录类型

在这里:我们主要关注:

登录类型:2 交互式登录(也称为“本地登录”)

登录类型:3 Network (网络)

登录类型:10 远程桌面(以前称为“终端服务”)

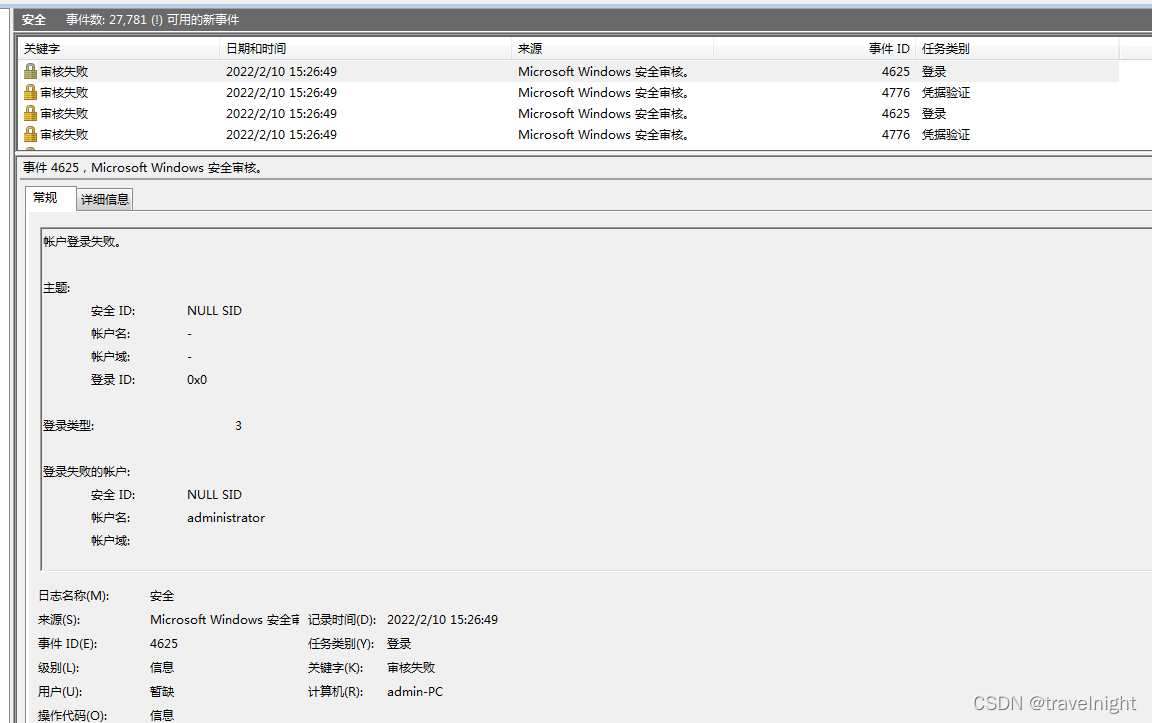

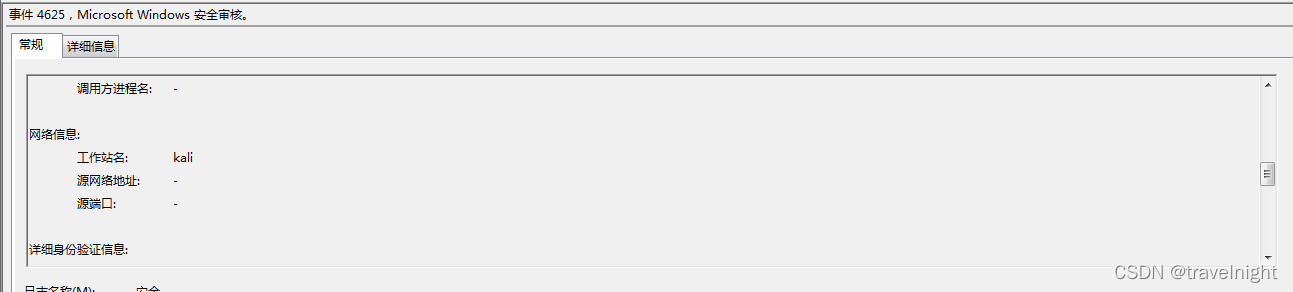

通常情况下,smb产生的日志类型为登录类型3,rdp登录日志为登录类型10。在部分暴力破解的工具下,rdp暴力破解可能在日志上会显示登录类型3且不记录源IP。

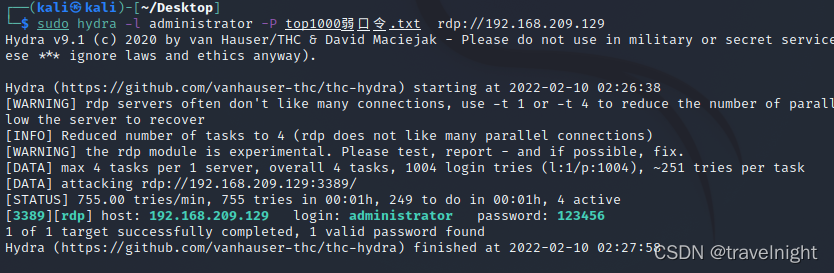

使用hydra爆破rdp,windows

日志上没有记录源IP

- 事件ID

一般来说我们需要关注以下两种事件ID类型:

4624 —— 帐户已成功登录

4625 —— 帐户无法登录

1149 —— 用户认证成功

事件分析举例

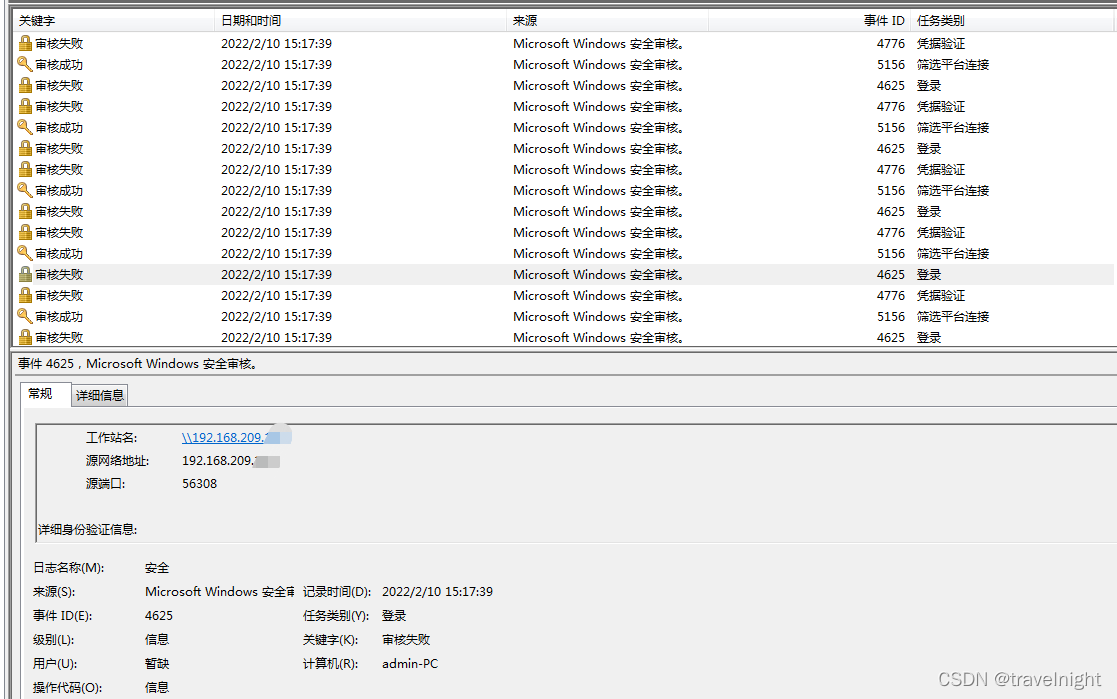

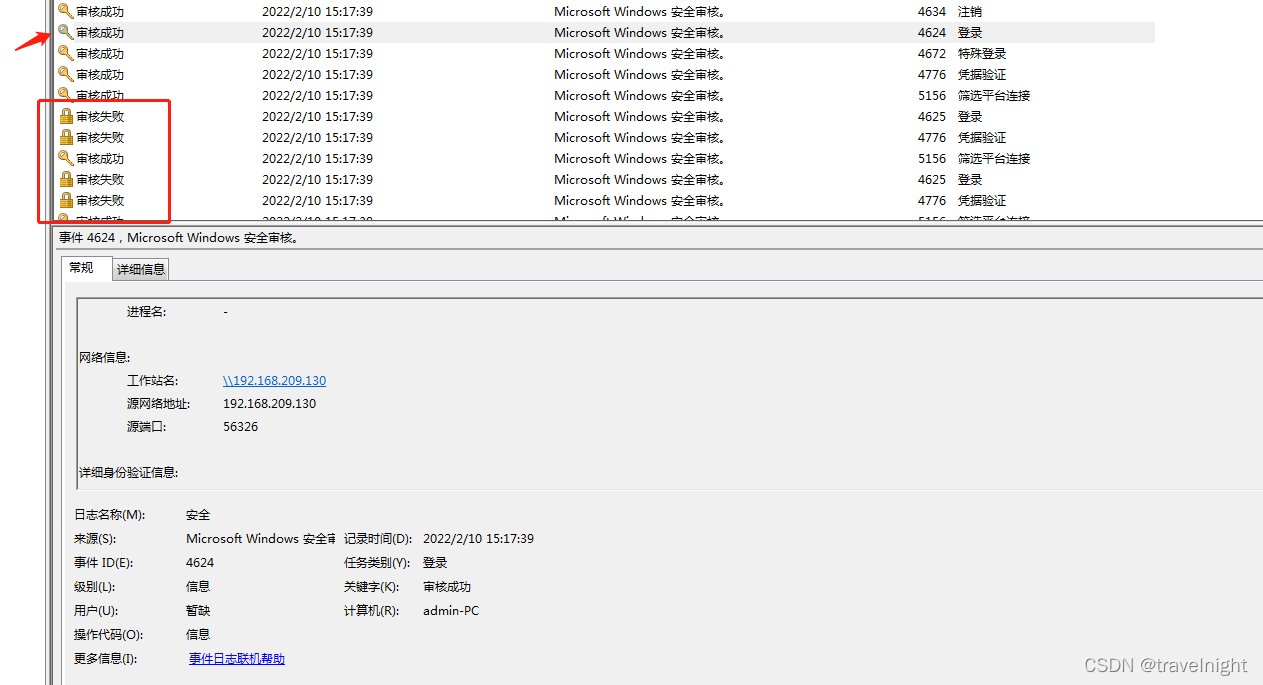

- 使用hydra对主机进行SMB暴力破解

在某应急事件现场,发现恶意文件生成时间为xx年xx月xx日,则以此为时间点,提取日志进行分析。

可以看到爆破成功登录时间,源地址等信息,以此确定登录源地址。

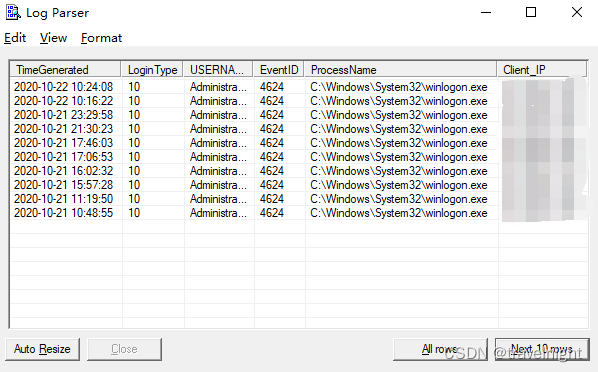

日志分析工具

LogParser 工具可以快速分析日志情况,具体用法这里就不再赘述了。

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)