等级保护测评—Linux(CentOS)身份鉴别

目录身份鉴别a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技

目录

身份鉴别

a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

此项主要考察是否对登录用户进行身份鉴别和服务器自身的密码复杂度配置;

1)访谈系统管理员系统用户是否已设置密码,并查看登录过程中系统账户是否使用了密码进行验证登录。

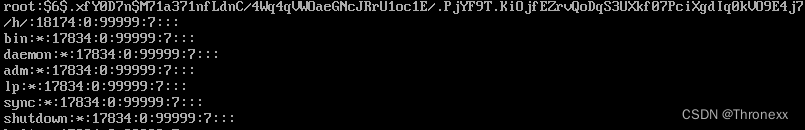

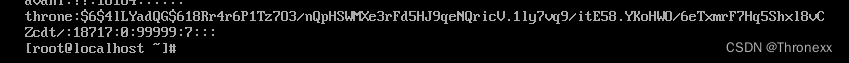

2)以有权限的账户身份登录操作系统后,使用命令more查看/etc/shadow文件,核查系统是否存在空口令账户。

#more /etc/shadow

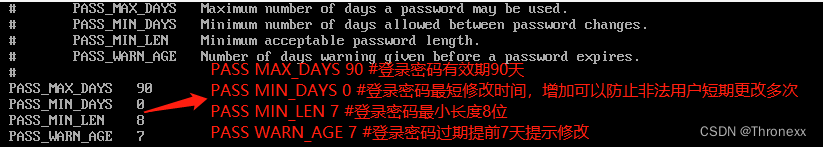

3)使用命令more查看/etc/login.defs文件,查看是否设置密码长度和定期更换要求;

#more /etc/login.defs

PASS_MAX_DAYS 90 #登录密码有效期90天

PASS_MIN_DAYS 0 #自上次修改密码以来,最少隔多少天后用户才能再次修改密码,默认值是0

PASS MIN_LEN 8 #登录密码最小长度8位

PASS_WARN_AGE 7 #登录密码过期提前7天提示修改(注:现在用户登录时验证已经被 PAM模块取代,所以这个选项并不生效。)

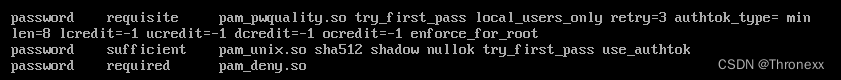

使用命令more查看/etc/pam.d/system-auth文件。查看密码长度和复杂度要求。

#more /etc/pam.d/system-auth

minlen= #密码最小长度为8个字符。

lcredit=-1 #密码应包含的小写字母的至少一个

ucredit=-1 #密码应包含的大写字母至少一个

dcredit=-1 #将密码包含的数字至少为一个

ocredit=-1 #设置其他符号的最小数量,例如@,#、! $%等,至少要有一个

enforce_for_root #即使是root用户设置密码,也应强制执行复杂性策略。

4)检查是否存在旁路或身份鉴别措施可绕过的安全风险。

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

此项主要考察服务器是否具备登录失败处理功能及其相关措施;

1)应核查是否配置并启用了登录失败处理功能;

限制本地终端登录;

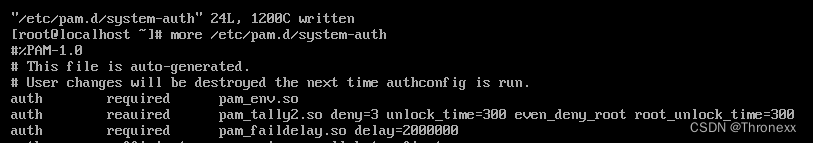

执行cat /etc/pam.d/system-auth,是否在“auth required pam_env.so”之后配置了:

auth required pam_tally2.so deny=3 unlock_time=300 even_deny_root root_unlock_time=300

deny: 设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户

unlock_time: 设定普通用户锁定后,多少时间后解锁,单位是秒

root_unlock_time: 设定root用户锁定后,多少时间后解锁,单位是秒

(注:添加内容,必定要写在前面,若是写在后面,虽然用户被锁定,可是只要用户输入正确的密码,仍是能够登陆的)

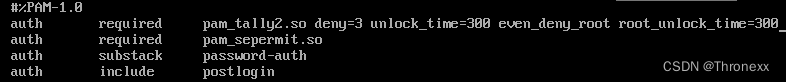

限制Ssh登录;

如果采用ssh登录,部分系统需在sshd里面设置如下:

#more /etc/pam.d/sshd

auth required pam_tally2.so deny=3 unlock_time=300 even_deny_root root_unlock_time=300

2)应核查是否配置并启用了限制非法登录功能,非法登录达到一定次数后采取特定动作,如账户锁定等;

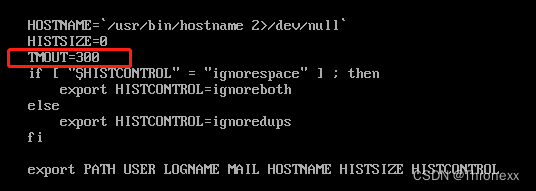

3)应核查是否配置并启用了登录连接超时及自动退出功能。

限制终端超时连接自动退出

执行cat /etc/profile,是否在文件中配置了TMOUT=300秒,设置N秒内用户无操作就自动断开终端。

(注:保存退出,使用命令 source /etc/profile 立即生效)

限制远程超时连接自动退出

执行cat /etc/ssh/ssh_config,是否在文件中配置了TMOUT=300秒,设置N秒内用户无操作就自动断开终端。

1.ClientAliveInterval 60 数值是秒

2.ClientAliveCountMax 5 指如果发现客户端没有相应,则判断一次超时,这个参数设置允许超时的次数。则允许登录连接超时5分钟自动退出

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

此项主要考察采用什么方式对服务器进行远程管理;

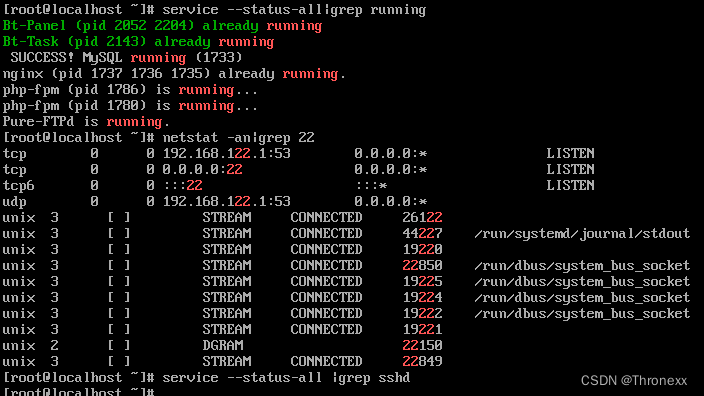

1)以root身份登录进入Linux查看是否运行了sshd服务,service --status-all | grep sshd

查看相关的端口是否打开,netstat -an|grep 22

若未使用SSH方式进行远程管理,则查看是否使用了Telnet 方式进行远程管理

service --status-all|grep running,查看是否存在Telnet服务

2)可使用wireshark等抓包工具,查看协议是否为加密;

3)本地化管理,不适用。

d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

此项主要考察是否采用双因子登录的服务器,且至少一种是密码技术;

登录时查看是否除了用户名+口令还有其他鉴别方式。(例如指纹、声纹、令牌、UKEY、ca证书、脸部扫描、VPN等)

注:通过在测评过程中业主都只采用了用户名+口令的方式登录,未采用密码技术。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)