CVE-2016-2183漏洞修复

CVE-2016-2183漏洞修复

·

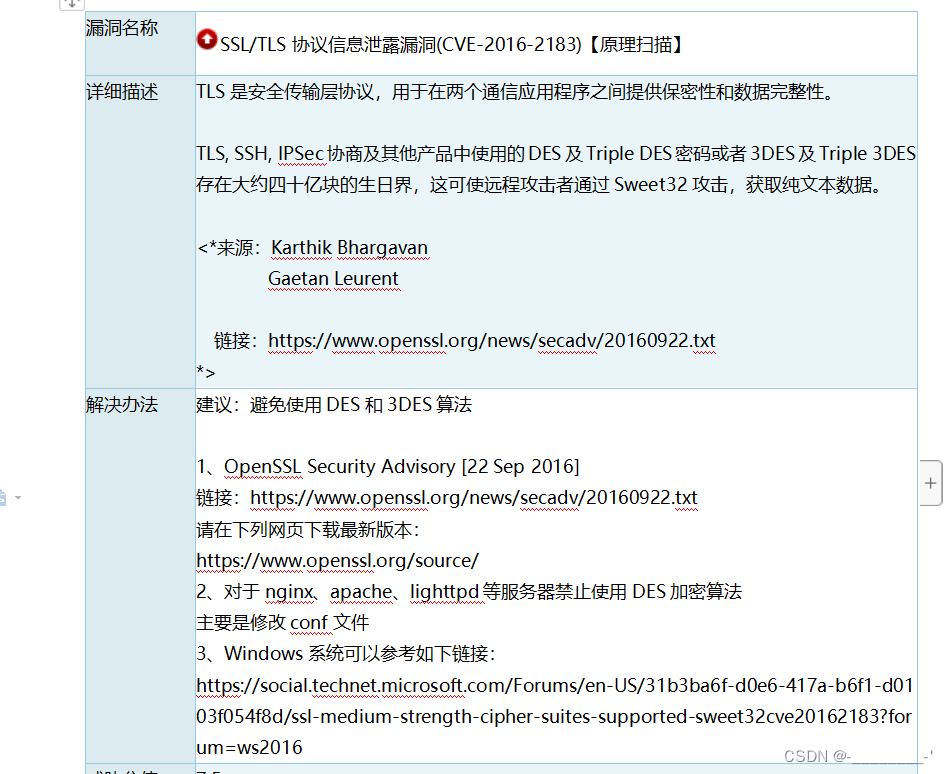

一、漏洞原因

经过排查发现是OpenSSL版本太低所导致的,只修改nginx加密算法还是八行,绿盟还是能扫描出来,因为nginx还在使用旧版本的OpenSSL,优先升级OpenSSL。(这个加密算法是跟443端口相关,有的项目没有做https所以没法修改只能升级)

二、升级OpenSSL

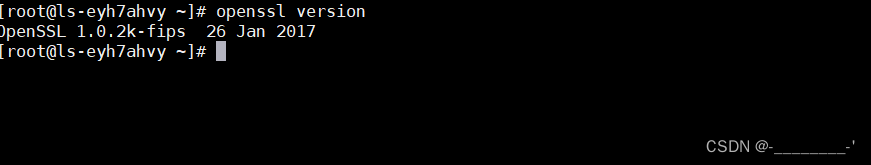

1、下载openssl稳定版本(没有固定版本,只要采用的版本能不被绿盟等这种安全软件扫描出来就行)

wget https://www.openssl.org/source/openssl-1.1.1g.tar.gz --no-check-certificate2、编译安装新的openssl

tar xvf openssl-1.1.1g.tar.gz -C /usr/local/

cd /usr/local/openssl-1.1.1g/

./config && make && make install

echo "/usr/local/lib64/" >> /etc/ld.so.conf

ldconfig

mv /usr/bin/openssl /usr/bin/openssl.old

ln -sv /usr/local/bin/openssl /usr/bin/openssl3、升级成功

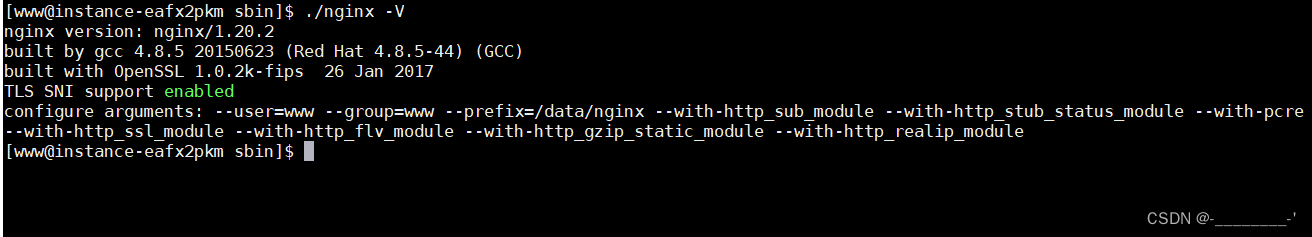

三、替换nginx的OpenSSL旧版本为新版本

需要重新编译一下nginx

./configure --user=www --group=www --prefix=/data/nginx --with-http_sub_module --with-http_stub_status_module --with-pcre --with-http_ssl_module --with-http_flv_module --with-http_gzip_static_module --with-http_realip_module --with-stream --with-stream_ssl_module --with-openssl=/usr/local/openssl-1.1.1g && make && make install

pkill -9 nginx

./nginx

升级成功,绿盟扫描暂无该漏洞

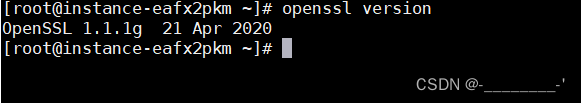

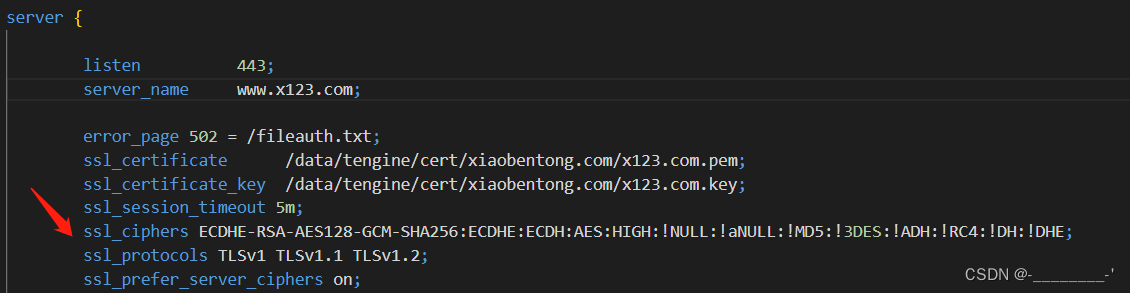

四、nginx加密算法修改

nginx开启的443端口,所以需要去nginx中修改配置文件,禁用3DES算法。

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!3DES:!ADH:!RC4:!DH:!DHE;

./nginx -s reload

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)