Linux日志服务器的搭建

目录一、 日志的简介及作用:二、了解日志:(1)日志文件分类:/var/log/(2)日志管理服务:管理和记录日志文件vim /etc/rsyslog.conf(3) 日志记录的日志级别: man rsyslog.conf(4)日志的异地备份:三、日志服务器的搭建准备:(1)实验环境及设备:(2)实验拓扑图:(3)通过文件网络地址,使其pc(windows 10)和服务器(source cento

目录

(2)日志管理服务:管理和记录日志文件 vim /etc/rsyslog.conf

(3) 日志记录的日志级别: man rsyslog.conf

(3)通过文件网络地址,使其pc(windows 10)和服务器(source centos 7 x 64)之间能够互相访问。

1、配置中间设备【centos 7 x 64】,对应网卡——ens33

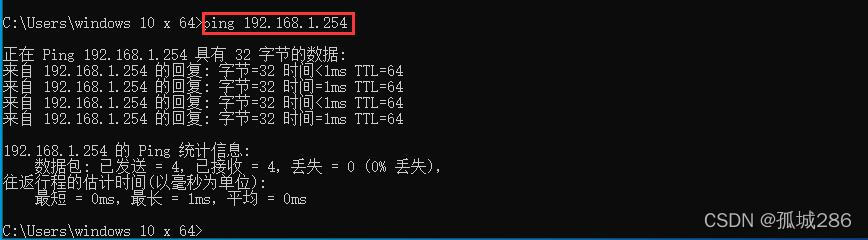

2、配置pc(windows10)的IP地址和对应网关并检验是否能ping通对应网关:

3、配置中间设备【centos 7 x 64】,对应网卡——ens36

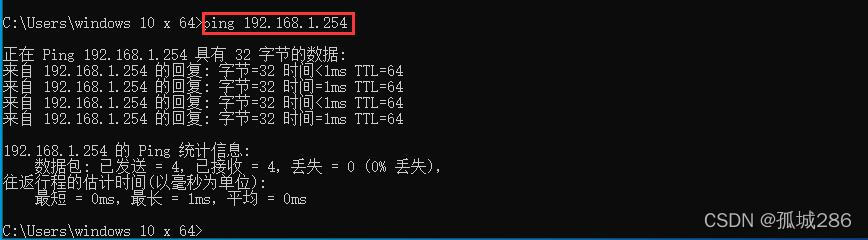

4、配置服务器(source centos 7 x 64),并检验是否能ping通网关

6、检验是否pc和服务器能否相互ping通(无法ping通,则关闭服务器防火墙)

(4)配置日志记录服务器(source centos 7 x 64):

一、 日志的简介及作用:

- 日志对于安全来说,非常重要,它记录了系统每天发生的各种各样的事情,日志记录网站被访问的全过程,什么时间到什么时间有哪些人来过,什么搜索引擎来过,有没有收录你的网页。

- 日志主要的功能有:审计和监测。他还可以实时的监测系统状态,监测和追踪侵入者等等。

- 一旦黑客入侵服务器成功。要做的第一件事就是删除你的日志文件.使你在被入侵后无法追踪黑客行为,以及检查黑客所做的操作行为。日志文件就像飞机中的。黑匣子”一样重要.因为里面保存着黑客入侵行为的所有罪证。

——————————————————————————————————————————————————————————

二、了解日志:

(1)日志文件分类:/var/log/

系统日志 :vim messages

登录日志:vim secure //比较重要,记录了所有的登录信息

程序日志

(2)日志管理服务:管理和记录日志文件 vim /etc/rsyslog.conf

[root@localhost log]# vim /etc/rsyslog.conf(3) 日志记录的日志级别: man rsyslog.conf

[root@localhost log]# man rsyslog.conf

搜索 priority debug, info, notice, warning, warn (same as warning), err, error (same as err), crit, alert, emerg, panic (same as emerg) (逐渐越来越重要——》)

(4)日志的异地备份:

如果别人拿到你的 root 权限

echo "" > /var/log/secure // 会直接清空你的登录日志, 所以日志的异地备份至关重要。

—————————————————————————————————————————————————————————

三、日志服务器的搭建准备:

(1)实验环境及设备:

vm 16.2.3 ,虚拟机:一台windows10(用户),两台centos 7x64

(2)实验拓扑图:

(3)通过文件网络地址,使其pc(windows 10)和服务器(source centos 7 x 64)之间能够互相访问。

1、配置中间设备【centos 7 x 64】,对应网卡——ens33

[root@localhost poem]# vim /etc/sysconfig/network-scripts/ifcfg-ens33

1 TYPE="Ethernet"

2 BOOTPROTO="static"

3 DEVICE="ens33"

4 ONBOOT="yes"

5 IPADDR="192.168.1.254"

6 NETMASK="255.255.255.0"

[root@localhost poem]# service network restart ——重启服务,使配置生效

Restarting network (via systemctl): [ OK ]

[root@localhost poem]# 2、配置pc(windows10)的IP地址和对应网关并检验是否能ping通对应网关:

控制面板——》网络和Internet——》网络和共享中心——》本地连接——》属性——》ipv4协议版本——》属性——》配置后确定

此时Windows10已经能与中间设备centos7x 64通信了

3、配置中间设备【centos 7 x 64】,对应网卡——ens36

[root@localhost poem]# vim /etc/sysconfig/network-scripts/ifcfg-ens36

1 TYPE="Ethernet"

2 BOOTPROTO="static"

3 DEVICE="ens36"

4 ONBOOT="yes"

5 IPADDR="172.16.1.254"

6 NETMASK="255.255.255.0"

[root@localhost poem]# service network restart ——重启服务,使配置生效

Restarting network (via systemctl): [ OK ]

[root@localhost poem]# 4、配置服务器(source centos 7 x 64),并检验是否能ping通网关

[root@localhost poem]# vim /etc/sysconfig/network-scripts/ifcfg-ens33

1 TYPE="Ethernet"

2 BOOTPROTO="static"

3 DEFROUTE="yes"

4 DEVICE="ens33"

5 ONBOOT="yes"

6 IPADDR="172.16.1.1"

7 NETMASK="255.255.255.0"

8 GATEWAY="172.16.1.254"

[root@localhost poem]# service network restart

Restarting network (via systemctl): [ OK ]

[root@localhost poem]#

此时服务器与中间路由器之间已经能互相访问了

5、中间设备(centos 7x64)开启路由功能:

[root@localhost poem]# vim /etc/sysctl.conf //内核配置文件

net.ipv5.ip_forward = 1 ——————开启路由转发功能

[root@localhost poem]# sysctl -p //立刻刷新当前配置文件

net.ipv4.ip_forward = 1

6、检验是否pc和服务器能否相互ping通(无法ping通,则关闭服务器防火墙)

此时pc和服务器已经可以互相访问

—————————————————————————————————————————————————————————

四、实验:日志服务器的搭建

(1)实验环境:

一台 windows 10 :恶意登录客户机

两台 Centos7 被登录服务器

日志记录服务器 tail -f /var/log/secure 从内存中跟踪日志信息

centos 7x64:

[root@localhost log]# tail -f /var/log/secure

(2)实验目的:

了解日志备份服务器的搭建流程,通过搭建日志备份服务器,体会其重要意 义。

(3)配置被登录服务器端(centos 7 x 64):

修改被登录服务器的配置文件

centos 7x64:

[root@localhost log]# vim /etc/rsyslog.conf

authpriv.*@@172.16.1.1:514

需要关闭防火墙 systemctl stop firewalld.

关闭服务 selinux(强制访问控制(MAC)安全系统

[root@localhost log]# systemctl stop firewalld ——暂时关闭防火墙

[root@localhost log]# systemctl status firewalld ——查看是否关闭成功

[root@localhost log]# setenforce 0 ——关闭selinux服务

[root@localhost log]# getenforce ——查看是否关闭成功

[root@localhost log]#

[root@localhost log]# systemctl restart rsyslog ——重启服务(4)配置日志记录服务器(source centos 7 x 64):

vim /etc/rsyslog.conf

因为发送端使用 514 端口发送数据,故接收端要开启 TCP 的 514 端口接收数 据

配置接收谁的日志,收完存哪

ss -antpl | grep 514 ———— 检查514端口是否开启[root@localhost log]# systemctl restart rsyslog ——————重启生效(5)检验日志服务器是否工作正常:

模拟恶意攻击者删除日志情形 ,恶意客户机远程登陆删除服务器日志

在Windows 10上登录centos 7 x 64,并删除日志

centos 7 x 64上查看是否有登录记录

日志记录服务器(source centos 7 x 64)上查看是否有:

验证成功!!

日志服务器搭建成功!!!!!!!!!!

更多推荐

已为社区贡献8条内容

已为社区贡献8条内容

所有评论(0)