利用手机作为渗透工具的一些思路

前言这里的配置指的是kali linux的安装wifi攻击破解的思路常用两种第一种wifite自动化WEP/WPA破解工具提示没有网卡就很难受第二种aircrack-ng破解监听网卡的账户密码dsniff -i wlan0

前言:

一直有捣鼓手机渗透的想法

手机渗透的好处在我看来就是:便于携带,便于隐藏攻击 毕竟近缘渗透的话 使用电脑的话 太容易暴露了

研究了下最近几年常见的一些app和思路 像以前的zanti和dsploit这些现在真的算是被淘汰了

做了自己的一些总结有了这篇文章

安装配置

前言这里的配置指的是基于termux的安装

termux的配置咋配置的话 这里就不写了 百度有很多师傅写好了的

kali linux的安装

无脑输命令安装kali方法

在打开termux后

1.pkg update #更新,中途会停下,按y继续

2.pkg upgrade #升极

3.termux-setup-storage #申请存储访问权限

4.pkg install wget #安装 wget

5.wget -O install-nethunter-termux https://offs.ec/2MceZWr #下载 安装脚本

6.chmod +x install-nethunter-termux #给脚本执行权限

7../install-nethunter-termux #运行脚本

8.nh #进入kali

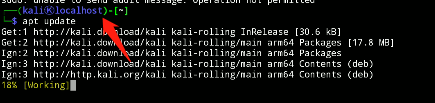

9.apt update #更新

10.apt upgrade #升极

安装完后是这个样子的

且默认的是kali权限的 kali的密码默认为kali

root权限的

sudo passwd #去改密码配置即可

配置vnc进而进行远程操作

管理软件

先下个vnc管理的软件

我用的这个

下载地址百度自己找一下就好了

kali系统里面进行启动

①nethunter #启动kali系统或者nh也行 看自己吧

②启动且连接

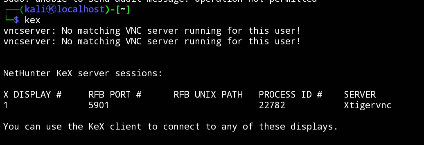

kex #进行启动vnc的 第一次进入的话会要求设置一个密码 跟着英文走就好了

然后在启动的话就是下面这个5901端口 账户是kali 密码是自己第一次设置那个密码

用上面的软件连接即可

还是很舒服的

③结束

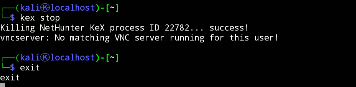

kex stop即可结束这个vnc服务

在exit即可结束kali的进程

注意事项 如果最开始要用root的权限去vnc的话 最开始启动kali的时候就用root即可

配置fscan

为啥单独写这个 是个人觉得在打内网这个东西速度很快 用的还比较舒服就单独写出来了

参考来源:t00ls的scuke师傅的思路

配置方法

这个运行需要root环境

wget https://github.com/shadow1ng/fscan/releases/download/1.6.2/fscan_arm64

#运行方法

①切换到su权限下

②进行执行即可

./fscan_arm64

其他推荐

抓包httpcanary(小黄鸟)强烈推荐

基于android客户端的攻击话那就drozer咯

手机进行攻击

这里测试过对无线wifi的攻击

msf结合nmap攻击

因为主要进内网的目的就是针对弱口令和永恒之蓝级别漏洞较多或者进行欺骗或者劫持

经过多次测试对于

这种手机安装的调用的kali里面arp之类的劫持攻击 均无法实现

原因:手机wifi网卡不支持

当然也有可能是我手机的问题,师傅们可以试下

所以这里主要讲nmap和msf的攻击 其实就是转换成了常规的攻击了

只是说这种需要更快和有针对性的分析相关的漏洞罢了

端口扫描

#我在测试的时候选择的是fping和nmap去实现

fping -asg 192.168.1.1/24

namp

①基础的主机渗透

nmap -sn 10.0.0.0/24 -oG online.txt 或者nmap -sn 10.96.10.100-200

cat online.txt | grep -i up

②在针对指定的ip进行弹测端口开放情况

nmap -sV -A -O 10.0.0.9

③探测版本

nmap -sV 10.0.0.9

④探测操作系统可能存在的漏洞 主要是script

常见的漏洞

nmap -script smb-vuln-ms17-010 192.168.10.34 #可以探测该主机是否存在ms17_010漏洞

nmap --max-parallelism 800 --script http-slowloris scanme.nmap.org #可以探测该主机是否存在http拒绝服务攻击漏洞

nmap -script http-iis-short-name-brute 192.168.10.34 #探测是否存在IIS短文件名漏洞

nmap -script mysql-empty-password 192.168.10.34 #验证mysql匿名访问

nmap -p 443 -script ssl-ccs-injection 192.168.10.34 #验证是否存在openssl CCS注入漏洞

--script=http-waf-detect #验证主机是否存在WAF

--script=http-waf-fingerprint #验证主机是否存在WAF

nmap --script-brute 192.168.1.1 #nmap可对数据库、SMB、SNMP等进行简单密码的暴力破解

nmap --script-vuln 192.168.1.1 #扫描是否有常见漏洞

这里建议直接探测msf和暴力破解

msf

对于个人而言 比较喜欢把msf当作拿shell前的渗透 主要是exp多

权限维持和内网的信息收集之类的还是比较喜欢用cs,个人理解吧

① #建立数据库相关的命令

#主要是方便下次接着渗透 但是手机上的kali好像一堆问题 最后这个我没有解决掉

#师傅们可以参考这个https://www.jianshu.com/p/bd4f586028ca

db_connect kali:kali@192.168.0.2:1500/metasploits

db_connect <user:pass>@<host:port>/<database> #连接的语法

db_status #查看db_连接的状态

db_disconnect #断开数据库连接

db_import #向数据库中导入其他扫描工具

db_rebuild_cache #重新建立缓存

db_nmap #msf中调用nmap

②常用的使用思路这些其实不是很想写,主要还是得考虑是否研究集成exp进入这个,不过个人批量化扫exp的不是选择的这个,个人用不习惯

#个人认为其实也就是几个,其他的看英文即可

search 查找

use

show

set

run或者exploit

③常用的攻击exp以及ssh_login爆破之类的

msf使用永恒之蓝的模块

search ms17-010

use exploit/windows/smb/ms17_010_eternalblue

在设置好参数后直接run即可

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)