java如何防止sql注入

什么是sql注入SQL注入是比较常见的网络攻击方式之一,在客户端在向服务器发送请求的时候,sql命令通过表单提交或者url字符串拼接传递到后台持久层,最终达到欺骗服务器执行恶意的SQL命令;它不是利用操作系统的BUG来实现攻击,而是针对程序员编程时的疏忽,通过SQL语句,实现无帐号登录,甚至篡改数据库。sql注入可能产生的影响恶意用户可以未经授权访问您的应用程序并窃取数据。他们可以更改,删除数据库

什么是sql注入

SQL注入是比较常见的网络攻击方式之一,在客户端在向服务器发送请求的时候,sql命令通过表单提交或者url字符串拼接传递到后台持久层,最终达到欺骗服务器执行恶意的SQL命令;它不是利用操作系统的BUG来实现攻击,而是针对程序员编程时的疏忽,通过SQL语句,实现无帐号登录,甚至篡改数据库。

sql注入可能产生的影响

恶意用户可以未经授权访问您的应用程序并窃取数据。

他们可以更改,删除数据库中的数据并关闭您的应用程序。

黑客还可以通过执行数据库特定的系统命令来控制运行数据库服务器的系统。

sql注入的方式

在数据库中创建一张user表,用于保存用户的详细信息,userid为用户的id,我们在应用 程序中拥有功能,可以根据用户userid查询该用户的详细信息,userid可以从客户端请求中获取到:

让我们来看一下示例代码:

String userid = "2022";

String sql = "select * from user where userid = " + userid;当userid=2022时,我们可以查询出userid为2022的用户的详细信息;

当用户进行恶意攻击时:例如userid = "" or 1 =1 ;这时候sql就变成了下面代码:

select * from user where userid = "" or 1 = 1;这就会查询出所有数据,更严重者直接删表删库,后果可想而知。。。。

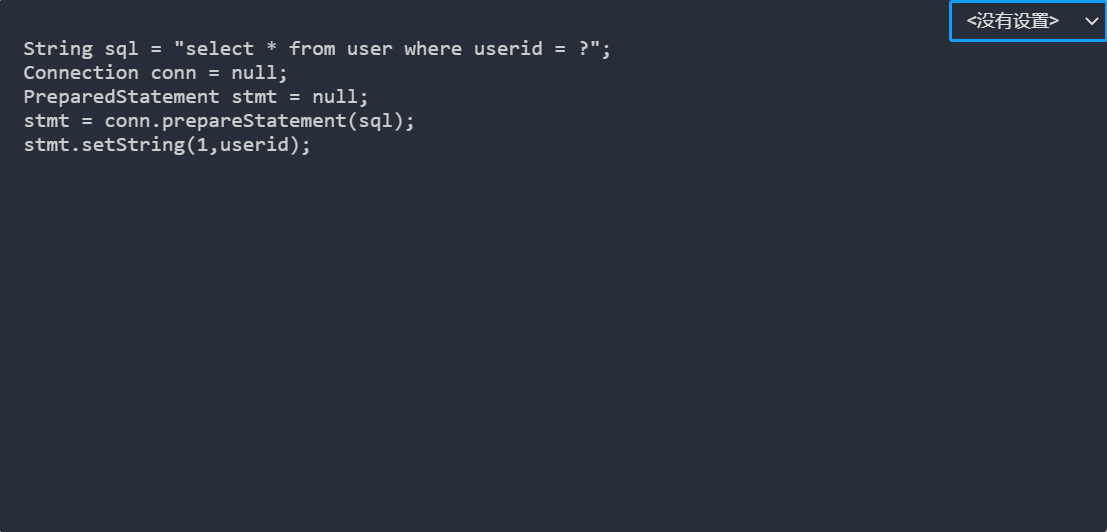

防止sql注入的方式

最简单的解决方案就是使用PreparedStatement来执行查询,它会将原sql语句进行预先编译,

从请求中接受到的userid被视为ui数据,不会产生sql注入。

String sql = "select * from user where userid = ?";

Connection conn = null;

PreparedStatement stmt = null;

stmt = conn.prepareStatement(sql);

stmt.setString(1,userid);mybatis防止sql注入

mybatis是一款优秀的持久层框架,在防止sql注入方面,mybatis启用了预编译功能,在所有的SQL执行前,

都会先将SQL发送给数据库进行编译,执行时,直接替换占位符"?"即可;

mybatis在处理传参的时候,有两种处理方式,一种是#,另一种是$;

#{XXX},将传入参数都当成一个字符串,会自动加双引号,已经经过预编译,安全性高,能很大程度上防止sql注入;

${XXX},该方式则会直接将参数嵌入sql语句,未经过预编译,安全性低,无法防止sql注入;

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)